Tristan Nitot : « face à la Surveillance:// on retrousse ses manches ! »

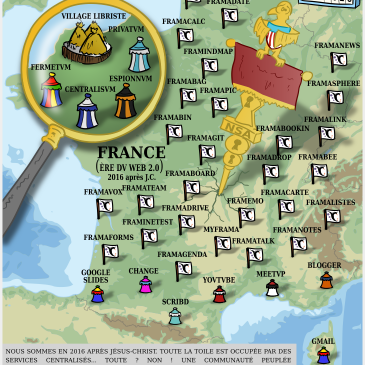

Tristan Nitot est l’auteur d’un ouvrage titré « Surveillance:// » qui dresse le bilan du pillage systématique de nos données privées par les géants du web. Mais, loin de se résigner, il applique les leçons issues de son expérience chez Mozilla : il … Lire la suite