Blogueur, journaliste, essayiste, Cory Doctorow est une figure intellectuelle du Libre, notoire en particulier pour ses combats contre le copyright (…et bien sûr pour son œuvre romanesque : précipitez-vous sur Little Brother si vous ne l’avez pas encore lu ! Vous pouvez aussi contribuer à la version française en cours).

Nous avons souvent traduit ici ses tribunes et autres prises de position où il défend ardemment les libertés numériques. Aussi n’est-ce pas sans provocation malicieuse qu’il remet ici en cause ce qu’un excellent article de Calimaq nomme un des slogans les plus forts de la Culture Libre :

L’information veut être libre

À l’occasion de la conférence du dConstruct 2014 à Brighton, il intitule en effet son intervention « Information doesn’t want to be free » : l’information ne veut pas être libre.

Il y aborde aussi l’épineuse question de la rémunération des artistes, énonce non sans humour trois « lois de Doctorow », mais surtout il ajoute son témoignage personnel de façon assez émouvante (écoutez la source audio de l’intégralité de la conférence en anglais) et nous fait comprendre que son combat pour Internet est un combat pour des personnes qui partout dans le monde ont désormais besoin d’Internet au quotidien comme d’un moyen d’accéder à un meilleur niveau de vie, à la culture, à l’éducation… et que c’est notre liberté d’accès à tous qui mérite le combat.

L’information ne veut pas être libre

par Cory Doctorow

Transcription effectuée par Marie-Alice

Traduction Framalang : Marie-Alice, audionuma, KoS, Omegax, Goofy et des anonymes.

Bon, il y a pas mal de chances que les personnes qui assistent à des événements comme celui-ci gagnent leur vie avec une activité en ligne et même si vous ne gagnez pas votre vie en ligne aujourd’hui, vous le ferez probablement demain, parce que tout ce que nous faisons aujourd’hui implique Internet et Internet sera nécessaire pour tout ce que nous ferons demain.

Ce qu’il y a de merveilleux dans l’idée de gagner sa vie avec un travail créatif, c’est qu’il existe un grand nombre de façons de le faire. Pratiquement chaque artiste qui a un succès commercial est un cas particulier et gagne sa vie d’une manière différente de ce que font tous les autres. Presque tous ceux qui ont déjà entrepris de gagner leur vie à partir de la création artistique ont échoué, en fait la plupart des gens qui se disposent à gagner leur vie dans une activité de création perdront de l’argent dans l’affaire et c’est vrai non seulement maintenant, mais toujours, indépendamment de votre support, de votre époque ou de l’environnement technologique. Personne n’a jamais vraiment trouvé un plan qui transformerait tous ceux qui veulent être des artistes en membres de la classe moyenne de la société, à part leur dire : « si vous affirmez être un artiste on vous donne 40 000 livres par an jusqu’à ce que vous arrêtiez ».

Lancer une pièce à pile ou face et espérer qu’elle tombe sur la tranche…

En fait, gagner sa vie dans le domaine de la création est tellement rare que ce n’est peut-être qu’une sorte d’anomalie statistique, une probabilité infinitésimale. Imaginez que nous ayons une compétition de pile ou face, tout le monde serait aligné et jetterait sa pièce le plus grand nombre de fois possible, un certain nombre tomberait sur la tranche, une ou deux sur des millions et des millions et peut-être que les gens qui les auront lancées sont vraiment bons à pile ou face, peut-être qu’ils ont passé de nombreuses heures à s’entraîner, mais il est évident que le point commun des personnes dont la pièce est tombée sur la tranche n’est pas l’habileté. C’est la chance. C’est cet enchaînement parfait du lancer et de l’atterrissage chanceux. Si les gagnants du concours de pile ou face étaient célébrés, grassement payés et affichés sur les couvertures de magazines… il est probable que beaucoup de gens essayeraient de gagner leur vie en tant que lanceurs de pièces…

Après tout, les gens jouent au loto. Et si en plus le lancer de pièce à pile ou face était une expérience humaine qui donnait une satisfaction entière et profonde et créait une connexion authentique entre le lanceur et son public, alors vivre dans le monde du lancer de pièce serait tout à fait respectable. Et l’art, c’est ça. Parce que créer est inné pour nous. Les bébés font de l’art. On soigne le stress post-traumatique avec l’art-thérapie. Chanter, raconter des histoires, faire des dessins… ça semble faire partie intégrante de la condition humaine. Et on traite les artistes connus avec une déférence qui confine à l’adoration, ce qui rend la chose plutôt attractive, en tous cas vu de l’extérieur. Mais les arts sont intrinsèquement une activité non commercialisable. Les gens qui décident de vivre de leur art ne font pas un calcul économique réaliste. Ils comptent gagner le concours de lancer de pièce sur la tranche, où, même si on essaie encore et encore et qu’on s’entraîne énormément, il est impossible de gagner sans avoir beaucoup, beaucoup de chance.

Lorsque nous parlons de l’Internet et des arts, nous avons tendance à mettre l’accent sur les modèles économiques qui favorisent le plus les artistes. Mais c’est prendre le problème à l’envers. Il y a tellement de gens qui s’adonnent à une activité artistique à tout moment que, quel que soit le modèle économique en vigueur à un moment précis, nous ne manquerons jamais d’artistes qui attendent d’en profiter. Et quand nous essayons de préserver les modèles qui ont fonctionné l’an dernier, ce que nous disons en réalité, c’est que les gagnants de la loterie de l’année dernière devraient avoir la garantie de gagner cette année, ce qui est une bonne affaire pour les gagnants de la loterie — et je suis l’un des gagnants de la loterie, donc je ne suis pas tout à fait opposé à cette proposition — mais c’est le genre de remède qui peut s’avérer pire que le mal. Parce que les modèles économiques ne poussent pas hors-sol. Ils reflètent des réalités sociales plus vastes : les technologies, l’économie, la politique, les goûts du public… Quand vous figez les anciens modèles, vous le faites au détriment de tous ceux qui réussiraient dans les nouveaux. Et vous finissez par entrer en guerre contre les facteurs technologiques, économiques, politiques et sociaux qui déterminent les nouveaux modèles.

En tant qu’artiste qui a trouvé une place et un modèle économique pendant 20 ans, et qui espère continuer comme ça encore 20 ans, je voudrais présenter l’idée que notre priorité ne devrait pas être de protéger des modèles économiques. Ça devrait être de s’assurer que, quel que soit le modèle qui fonctionne en ce moment, ce modèle donne le contrôle, autant que possible, d’abord aux créateurs, ensuite à leurs investisseurs et, tout à la fin s’il en reste, aux revendeurs et plateformes qui leur permettent de trouver leur public.

Et pour ça, je vais proposer trois lois à toute épreuve pour que l’argent circule dans le bon sens. Des choses que les créateurs peuvent choisir, que les politiciens et régulateurs peuvent promulguer, que le public et les entreprises commerciales peuvent adopter, pour que l’argent finisse dans la poche de ceux qui sont le plus directement impliqués dans la création de l’art que l’on aime. Pour l’anecdote, au début j’avais une loi, et j’en ai parlé à mon agent, qui est aussi l’agent des ayants-droits d’Arthur C. Clarke, et il m’a dit « tu ne peux pas avoir qu’une seule loi, il t’en faut trois ! »

Voici donc la première règle, la « première loi de Doctorow ». À chaque fois que quelqu’un met un cadenas sur quelque chose qui vous appartient et refuse de vous donner la clé, ce n’est pas pour vous procurer un avantage. Donc si vous avez déjà uploadé une création intellectuelle numérique sur Steam, ou Amazon, ou Apple, on vous a présenté une petite case à cocher qui dit « Protéger ce fichier », ou peut-être « Activer la protection contre le piratage », et si vous êtes chez un grand éditeur ou label ou producteur — pour aller plus vite je les appellerai tous des éditeurs — ils ont probablement déjà fait ce choix à votre place et ils ont coché la case. Et ce que fait cette case une fois cochée, c’est d’ajouter une couche qui est appelée DRM pour digital rights management (gestion des droits numériques), et c’est censé empêcher les gens de faire des copies de votre œuvre sans votre permission.

Mais en pratique, le DRM ne fait pas ça très bien. Pour être efficace le DRM doit d’une façon ou d’une autre fournir au public la clé nécessaire pour défaire le chiffrement de l’œuvre, mais en même temps, d’une façon ou d’une autre restreindre ce qu’on en fera quand on aura la clé. Il faut que le public puisse défaire le chiffrement uniquement pour lire ou écouter ou regarder l’œuvre une fois, puis qu’il se débarrasse de la version en clair plutôt que de la partager avec des amis, ou de la regarder plus tard sans avoir besoin de la clé. Mais évidemment, cacher la clé à l’intérieur d’une chose que votre adversaire possède et qu’il peut inspecter et manipuler à volonté, c’est pas très malin, surtout quand votre adversaire comprend tous les gens au monde qui veulent avoir accès non seulement à votre œuvre mais à toutes les œuvres protégées par la même solution de DRM. Et quand dans ces gens il y a des thésards qui s’ennuient et qui sont équipés de microscopes électroniques à effet tunnel… ça ne peut pas durer bien longtemps ! D’ailleurs en sécurité on appelle ça la solution « vœu pieux ».

Bien évidemment, c’est illégal de casser les verrous, grâce aux lois comme l’EUCD de 2001 (European Union Copyright Directive, en français « Directive sur l’harmonisation de certains aspects du droit d’auteur et des droits voisins dans la société de l’information »), qui a été transposée ici dans la législation britannique par la loi de 2003 pour la régulation du copyright et des droits voisins. Et il y a d’autres versions de cette loi dans à peu près tous les pays industrialisés au monde, et dans beaucoup de pays en voie de développement. Évidemment, ça n’empêche pas non plus les gens de faire sauter les verrous. En fait, la solution la plus simple pour faire sauter le verrou de n’importe quelle œuvre c’est d’aller sur the Pirate Bay et de télécharger une copie dont quelqu’un d’autre a déjà fait sauter le verrou, car après tout, pourquoi faire le boulot plusieurs fois ? En revanche, ça veut dire qu’une fois qu’Apple ou Amazon ou Adobe — et ça c’est juste ceux qui commencent par A — mettent leurs verrous sur votre propriété intellectuelle, vous en perdez le contrôle, et vous perdez le contrôle sur l’acheteur de votre œuvre.

Le client est désormais lié pour toujours à l’entreprise qui a installé le verrou, parce que le seul moyen de convertir un livre de l’iBook store d’Apple pour le lire sur Google Play, le seul moyen de le convertir pour l’ouvrir sur le Kindle d’Amazon, c’est de débloquer le verrou d’abord. Et la seule entreprise qui a légalement l’autorité pour convertir un livre d’iBooks… c’est Apple. De la même façon que seul Google a l’autorité pour convertir une vidéo de Google Play en vidéo pour Amazon, et ainsi de suite. Ce qui signifie qu’inévitablement, quand la plateforme commerciale dont la seule contribution à votre œuvre est de faire tourner un script dessus veut négocier une plus grosse part du prix de vente, vous ne pouvez plus vous passer de ces revendeurs. Parce que si vous arrêtez de vendre sur Amazon et que vous proposez une remise chez Google pour inciter vos clients à convertir leurs bibliothèques et vous suivre là-bas… aucun de vos meilleurs clients ne pourra se permettre financièrement d’accepter votre offre. Parce que leur seule possibilité pour passer d’Amazon à Google, ou d’Apple à Adobe, c’est de balancer toutes les œuvres qu’ils ont payées et de les racheter dans le nouveau format, ou alors de garder deux écosystèmes séparés et de passer de l’un à l’autre en fonction du revendeur de chaque œuvre, et ceci n’est pas un exemple hypothétique.

Vous avez dû entendre parler de ce qui arrive entre Amazon et l’un des 5 plus grands éditeurs au monde, Hachette, une entreprise qui s’y connaît en stratégie — le groupe qui les possède fabrique des bombes à sous-munitions à destination des pays en développement, donc ils savent penser en militaires : un des 5 plus grands éditeurs au monde est en train de perdre, de perdre lamentablement, contre Amazon sur la question du pourcentage sur chaque vente Amazon peut garder. Et Amazon va gagner sur toute la ligne, parce qu’Hachette a insisté depuis le début pour que tous ses livres soient vendus avec le DRM d’Amazon. Donc les clients d’Hachette, plus encore que ceux des autres éditeurs, sont enfermés dans l’écosystème Amazon. Et si Hachette décide de se passer des services d’Amazon, les clients resteront dans la cage dorée d’Amazon.

Il existe une autre division d’Amazon, Audible, qui contrôle 90% des livres audio vendus dans le monde. Ils sont les seuls fournisseurs de livres audio pour iTunes. Et ils ne vous donnent même pas la possibilité de vendre sans DRM ! Et ils ont déjà commencé à serrer la vis aux éditeurs et aux studios de livres audio, et ils ne vont pas lâcher le morceau. Maintenant, je vous parie un testicule — pas un des miens hein — qu’ils vont éjecter les fournisseurs hors de leur magasin, sauf s’ils acceptent de faire d’énormes concessions dans le partage des revenus et de la commercialisation de leurs livres. Tout comme Apple l’a fait avec les applications — également vendues avec DRM obligatoires — dès qu’ils ont réussi à imposer leur plateforme dominante obligatoire. Vous souvenez-vous quand Apple vendait vos applications pour 30 % et vous permettait de garder 100 % de l’argent que votre application gagnait ? Maintenant, ils vendent votre application pour 30 % et ils vous réservent 30 % de l’argent de votre application gagne, mais pas avant que beaucoup de gens aient investi leur fortune dans la création d’applications pour Apple. Et tous ces fournisseurs vont se rendre sans conditions. Parce que chaque grand consommateur de livres audio, les 20 % qui représentent 80 % des ventes, a déjà englouti des milliers de d’euros dans un investissement qui est verrouillé dans le coffre-fort d’Amazon jusqu’à ce que Amazon décide de le déverrouiller, autant dire jamais !

Chaque fois que quelqu’un vous promet de vous protéger en enfermant vos trucs sans vous donner de clé ? — Ce n’est pas pour vous protéger.

Ce qui m’amène à la loi n° 2. La célébrité ne vous rendra pas riche, mais vous ne pouvez pas vendre votre art sans elle. Vous avez entendu Tim O’Reilly dire « pour la plupart des artistes, le problème n’est pas le piratage mais l’obscurité ». Et il ne voulait pas dire qu’une fois célèbre vous devenez automatiquement riche, mais plutôt « si personne n’a entendu parler de vos trucs, personne ne les achètera ». Évidemment, de nombreuses personnes qui ont entendu parler de vos trucs ne les achèteront pas non plus, mais aucune des personnes qui ignorent jusqu’à votre existence ne vous donnera jamais rien. Au XXIe siècle, la manière dont les gens vous découvrent, c’est sur Internet. Par l’intermédiaire de moteurs de recherche et de réseaux sociaux, par l’intermédiaire d’hébergeurs de contenus en ligne comme YouTube… et la manière dont vous êtes payés pour vos trucs passe également par Internet : solutions de paiement comme PayPal, régies publicitaires comme Google, financement participatif comme Kickstarter.

Internet à donné naissance à de nombreux succès d’indépendants qui ont rassemblé toutes les fonctions d’un éditeur à partir de ces bribes éparses sur Internet. Certains d’entre eux sont des artistes qui ont débuté dans le système traditionnel et ont fait le saut vers le secteur indépendant comme Trent Reznor ou Amanda Palmer, certains sont des artistes qui ont débuté comme indépendants et sont devenus grand public comme Randall Munroe, l’auteur de xkcd, ou Hugh Howey, l’auteur de Wool [1] . Et certains artistes sont simplement restés des indépendants, comme Jonathan Coulton. Le monde du contenu de masse a été pris dans la même concentration industrielle que tous les autres secteurs. Il ne reste plus que 5 éditeurs, 4 labels et 4 studios de production dans le monde. Et quand la compétition entre les acheteurs (les éditeurs) diminue, les conditions négociée pour les vendeurs (les créateurs) sont moins avantageuses.

Et les contrats avec ces grands acteurs sont le reflet de ce marché. Vous savez, si vous signez avec un label musical, vous allez probablement devoir lui céder le droit de déduire de vos royalties, de chaque enveloppe de royalties, un pourcentage fixe pour la casse. Et qu’est-ce que la casse ? La casse date de l’époque des disques en vinyl ou en gomme-laque. Elle représente la fraction de produits physiques qui sont détruits par des chutes entre l’usine et le détaillant. Ils déduisent cela de vos royalties sur des mp3. Si vous êtes romancier, en signant avec un des cinq grands éditeurs, vous allez probablement devoir abandonner vos droits sur l’adaptation en BD, et peut-être vos droits sur un film ou à l’international, et presque toujours vos droits sur le livre audio. Et ainsi de suite.

Donc le secteur indépendant est une sorte de concurrence de la dernière chance par rapport aux grands acteurs. Les pires conditions que les grands acteurs puissent vous offrir, d’un point de vue financier, doivent être meilleures que les meilleures conditions que vous pouvez espérer sans eux. L’existence d’un secteur indépendant, même pour les artistes qui ne le choisissent pas, donne la limite basse des conditions que les éditeurs peuvent offrir. Donc logiquement, plus le secteur indépendant est compétitif et plus il y a d’entreprises qui fournissent des services, meilleurs sont les contrats pour les artistes, qu’ils signent avec des grands acteurs ou des indépendants.

Mais le secteur indépendant est en train de se faire écraser par les industries du divertissement. Par exemple, Viacom (NdT : le conglomérat états-unien des médias) a demandé à la Cour suprême des États-Unis de voter que YouTube soit déclaré responsable de toute violation de copyright dans les vidéos qu’ils hébergent, sauf s’ils ont déterminé a priori, parfaitement et sans le moindre doute, si oui ou non ces vidéos respectent le copyright. Ce qui veut dire que chacune des 96 heures de vidéo qui sont chargées sur YouTube chaque minute devraient être étudiées par un avocat spécialiste du copyright pour décider si elle est légale. Sauf que même s’il y avait assez d’argent pour payer des avocats à faire ça — et ça voudrait dire le plein emploi pour quiconque a fait des études de droit, d’aujourd’hui jusqu’à… la fin des temps — il n’y a tout simplement pas assez d’avocats, ni à l’heure actuelle ni même dans toute l’histoire de l’humanité, pour entamer cette masse. En fait, on serait à court d’heures de travail d’avocats avant d’atteindre la mort thermodynamique de l’univers.

Mais il n’y a rien dans la proposition de Viacom de rendre YouTube responsable des violations de copyright qui ferait que Google ou n’importe quel autre service en ligne comme Twitter et Blogger et Facebook, ne soient pas eux-mêmes responsables de leur contenu. Alors comment une entreprise pourrait-elle s’en sortir dans la théorie de Viacom ? C’est très simple, elle ferait exactement comme ça se passe pour les entreprises du câble : si vous voulez faire passer quelque chose sur une chaîne câblée vous devez lui fournir la garantie que ça ne viole pas le copyright, et pour s’assurer que vous pouvez leur garantir cela les chaînes câblées vérifient que vous êtes assurés. Et quand vous allez voir l’assureur il vous fait engager un avocat pour évaluer votre œuvre et s’assurer qu’elle ne viole pas de copyright. En d’autres termes, n’importe qui pourra s’exprimer sur Internet du moment qu’il a autant d’argent qu’un grand label ou studio de production, et ceux qui n’ont pas cet argent ne pourront pas. Ce qui veut dire qu’on recopierait le monde extérieur en miniature dans le monde intérieur de l’Internet.

Empêcher Internet de créer des copies c’est comme empêcher l’eau d’être mouillée.

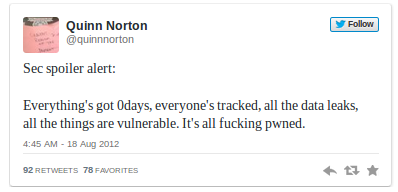

Et ça ne s’arrête pas là, parce que des tentatives comme TPP (le partenariat trans-pacifique), ACTA (l’accord commercial anti-contrefaçon), TTIP (le partenariat trans-atlantique pour le commerce et l’investissement), et les efforts ad hoc de forces de l’ordre comme ceux de la police de la City de Londres avec leur brigade en charge de la propriété intellectuelle, ont tous essayé d’élargir ce type de responsabilité, pas seulement aux hébergeurs de contenus mais aux fournisseurs de solutions de paiement, aux régies publicitaires, aux bureaux d’enregistrement des noms de domaine, aux plateformes de réseaux sociaux, et ainsi de suite. Mais de même que les DRM n’empêchent pas les gens de faire des copies, toutes ces régulations n’empêchent pas les gens de trouver des copies illégales. Le darknet d’une part échappe complètement à l’application de ce genre de lois, et d’autre part il existe des quantités d’autres voies pour trouver ces contenus. Après tout, le principe du réseau c’est de créer des copies. Vous savez qu’Internet fonctionne quand des copies sont créées rapidement, fidèlement et à bas coût. Empêcher Internet de créer des copies c’est comme empêcher l’eau d’être mouillée.

Du coup, tout ce que ça fait, c’est de réduire la diversité et la compétitivité et les services pour le secteur de la création indépendante, et ça vous rend plus difficile d’obtenir un contrat avantageux avec votre éditeur et de faire connaître votre travail pour pouvoir gagner votre vie avec. Parce que même si la célébrité ne vous rend pas riche, personne ne peut vous donner d’argent s’il n’a pas entendu parler de vous.

Et maintenant nous en arrivons à la troisième et dernière loi, la plus importante : l’information ne veut pas être libre. Vous avez peut-être entendu parler de ce débat sur le copyright et l’Internet pour déterminer si l’information veut être libre… mais j’ai eu une révélation au printemps dernier. J’ai invité l’information à une sorte de retraite dans les montagnes : on a loué une cabane dans les bois, on a fait du feu, on s’est peint le corps, on a dansé, on a chanté, on a bu du vin et pleuré sur nos parents, et quand ce fut terminé, une information à l’odeur de foin coupé m’a serré dans ses bras avec émotion et chuchoté sa confession à mon oreille : elle ne veut pas être libre. Tout ce qu’elle veut de nous, tout ce que l’information veut de chacun de nous, c’est qu’on arrête d’anthropomorphiser l’information. Parce que l’information n’est qu’une abstraction et elle ne peut pas vouloir le moindre fichu truc.

L’information ne veut pas être libre…

Je n’ai pas consacré ma vie à ce genre de choses parce que je veux aider l’information à atteindre ses objectifs. C’est un combat qui concerne les gens et les gens veulent être libres. À l’ère de l’information, vous ne pouvez être libre que si vous avez des systèmes d’information libres et équitables. Lorsque nous formulons la question de la régulation de l’Internet comme un moyen d’améliorer le sort des zéro virgule zéro zéro zéro un pour cent du monde qui gagnent leur vie dans les arts, nous traitons le Net comme s’il s’agissait d’un glorieux service de vidéo à la demande. Mais ce n’est pas le cas ! Et contrairement à ce qu’en pense du ministère de l’Intérieur, ce n’est pas un moyen de perfectionner le djihad, ce n’est pas un meilleur système de diffusion de la pornographie. Qu’est-ce que l’Internet ? c’est le système nerveux du 21e siècle à travers lequel passent toutes nos activités. Tout ce que nous faisons aujourd’hui implique l’Internet et l’Internet sera nécessaire pour tout ce que nous ferons demain.

… ce sont les gens qui veulent être libres

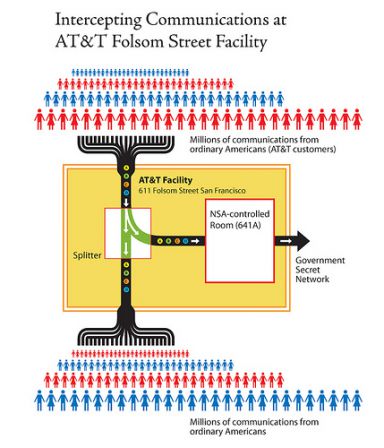

Ainsi, bien que les DRM soient effectivement une mauvaise affaire pour les créateurs, et les éditeurs, et le public, ce n’est qu’un problème secondaire. Le véritable coût des DRM, le voici : pour permettre leur fonctionnement, à peu près tous les pays du monde ont interdit de communiquer aux utilisateurs des informations leur permettant de supprimer les DRM. Et cela signifie qu’il est illégal de signaler des vulnérabilités, des défaillances dans le code des DRM. Ce qui veut dire que quiconque vous informe de vulnérabilités dans votre téléphone, ou votre ordinateur, ou votre thermostat, ou dans le micrologiciel de votre automobile, ou dans les logiciels qui pilotent votre prothèse auditive ou votre pacemaker, peut être jeté en prison pour ce motif. Ce qui veut dire que des équipements sur lesquels nous comptons pour des questions vitales deviennent des réservoirs à longue durée de vie de vulnérabilités prêtes à être exploitées par des malfrats et des voyeurs, des usurpateurs d’identité, des espions, des flics et des gouvernements.

Notre monde est fait d’ordinateurs. Votre voiture est un ordinateur qui file sur l’autoroute à 100 km/h avec vous enfermé dedans. Votre immeuble moderne, une maison neuve ou une institution publique sont des ordinateurs dans lesquels vous vivez. Quand vous retirez les ordinateurs de la plupart de ces bâtiments, ils cessent d’être habitables immédiatement. Si vous ne relancez pas les ordinateurs très rapidement, la plupart de ces bâtiments tombent en ruine, car sans la capacité de réguler leur respiration, ils commencent à pourrir presque instantanément.

Vous et moi, et tous ceux qui ont grandi avec un casque de walkman sur les oreilles, on a passé assez d’heures avec nos écouteurs à fond pour qu’un jour on ait tous besoin de prothèses auditives. Et cette aide auditive ne sera pas un gadget Bose rétro-hipster-analogue-à-transistors. Ce sera un ordinateur que vous mettrez dans votre tête. Et selon la façon dont cet ordinateur sera conçu et paramétré, il pourra vous empêcher d’entendre certaines choses. Il pourra vous faire entendre des choses qui n’existent pas. Il pourra dire aux autres ce que vous avez entendu.

J’étais dans un aéroport il ya quelques mois — je passe beaucoup de temps dans les aéroports — et bien sûr la première règle dans les zones d’attente des aéroports est ABC : Accéder à une prise, Brancher, Charger. Je suis donc arrivé le premier dans ce salon d’attente de l’aéroport, je me suis jeté tout de suite sur l’emplacement stratégique, la seule prise de courant disponible du lieu, j’ai branché mon ordinateur portable et j’étais assis là à travailler quand un type est arrivé et m’a demandé sans complexe « Je peux utiliser cette prise de courant ? ». J’ai répondu « vous voyez bien que je charge mon portable ! ». Alors il a retroussé sa jambe de pantalon et m’a montré la prothèse qu’il portait à partir du genou et m’a dit : « Je dois charger ma jambe ». Et là j’ai débranché mon portable et dit : « je vous en prie ». Piper les dés pour empêcher la divulgation des failles dans les dispositifs dont on dépend pour tout — pour absolument tout — est une idée complètement démente. Vous devriez être avoir le droit de connaître les failles dans votre iPhone, un appareil doté d’une caméra, d’un micro, d’un capteur de position, et qui connaît tous vos amis et ce que vous en dites. Vous devriez avoir le droit de connaître les failles dans votre iPhone, même si le fait que vous connaissez ces failles complique les choses pour Apple qui voudrait garder son monopole sur le marché des applications.

Et quand il s’agit d’augmenter la responsabilité des fournisseurs de services, l’effet majeur n’a rien à voir avec le domaine artistique. Parce que les 96 heures de vidéos qui débarquent dans la boîte de réception de YouTube chaque minute ne sont pas des films amateurs ou de la télé pirate… Ce sont des communications personnelles, des conversations, ce sont des images filmées par des dissidents dans des zones de guerre, il s’agit de la matière brute de la communication. C’est la même chose pour les tweets, les messages Facebook et tout le reste. Et c’est là qu’il y a toujours des cyniques pour dire « peuh, tout ça pour préserver toute cette merde sur Facebook, toutes ces conneries sur Twitter, toutes ces photos de chats… ». Et ça c’est la réaction typique des gens qui refusent de prendre au sérieux tout ce qui se passe sur Internet. Et là je suis censé répondre « non, non, il y a aussi des choses nobles sur Internet, il y a des victimes de maltraitance qui parlent de leur parcours pour s’en sortir, il y a des personnes qui dénoncent les violences policières et ainsi de suite … », et tout ça, c’est important, mais pour une fois je vais m’exprimer en faveur de toutes les choses banales et les plus triviales.

Quand ma femme descend le matin — je suis le premier levé, dès 5h du matin, je suis un lève-tôt — quand ma femme descend le matin donc, et que je lui demande si elle a bien dormi, ce n’est pas vraiment pour savoir si elle a bien dormi. Je dors à côté d’elle, je le sais bien comment elle a dormi ! Si je demande à ma femme si elle a bien dormi, c’est parce qu’il s’agit d’une communication sociale qui signifie en réalité : « Je te vois ce matin. Tu comptes pour moi. Je t’aime. Je suis là ». Et quand quelqu’un expose une chose importante et lourde de conséquences comme « j’ai le cancer » ou bien « j’ai gagné » ou « j’ai perdu mon emploi », ces moments mémorables ont du sens parce qu’ils sont basés sur ce faisceau de millions d’échanges apparemment insignifiants. Et si les échanges insignifiants des autres vous semblent banals, c’est parce que vous n’êtes pas le destinataire de ces échanges. Mais eux, si. Eux et leur réseau social. Et c’est le comble de l’arrogance d’affirmer que juste pour s’assurer que les gens regardent la télé comme il faut, on est prêts à les surveiller, les censurer, et abandonner complètement les canaux de communication où se font leurs échanges.

Nous avons mis en place des systèmes par lesquels n’importe quel fichier peut être supprimé d’Internet simplement en le montrant du doigt et en disant : « J’ai entendu dire que ce fichier porte atteinte à mes droits d’auteur », sans présenter la moindre preuve et sans conséquences judiciaires pour ceux qui en abusent. Cette procédure de « notification et retrait » fait régulièrement l’objet d’abus par toutes sortes de salauds, du roi de Thaïlande aux néo-nazis britanniques élevés au grain. Parce que si vous mettez en place un système de censure sans procédure officielle et sans poursuites en cas d’abus, il serait d’une naïveté criminelle de ne pas prévoir qu’il y aura des abus. Ici au Royaume-Uni, nous avons la loi sur l’économie numérique de 2010. La dernière loi de la dernière législature, passée dans les dernières heures avant qu’ils se mettent en campagne pour les élections. Suivant les injonctions du whip du parti tout député travailliste qui n’aurait pas voté pour cette loi aurait perdu son poste et le soutien du parti, à la veille de la campagne électorale. Elle a donc été adoptée sans aucun débat parlementaire et elle permet au secrétaire de l’entreprise, qui était alors Peter Mandelson, et maintenant Vince Cable, d’imposer une règle à sa seule discrétion qui dit que toute personne disposant d’une connexion internet qui est impliquée dans 3 accusations d’infraction à l’Internet sans preuve et même sans suite peut être déconnecté d’Internet pendant un an. Ce qui signifie que si vous êtes simplement accusé de vivre dans le voisinage d’un appareil connecté au réseau qu’un tiers inconnu peut ou non avoir utilisé pour écouter de la musique de façon inappropriée, vous et tous ceux qui vivent dans votre maison êtes condamnés à la peine de mort d’Internet pour un an.

Et Martha Lane Fox, qui est maintenant baronne Soho — bon, tous ces trucs d’aristocratie, ça fait très Donjons et Dragons, mais la baronne Soho est cool… — donc Martha Lane Fox, avant de devenir baronne Soho, avait un job encore plus incroyablement cool : son titre était « championne de l’inclusion numérique ». Et l’un de ses premiers actes a été de commissionner l’entreprise de conseil Pricewhaterhousecoopers pour étudier ce qui se passe quand les gens accèdent à Internet. Pour mener à bien leur mission ils sont allés dans une cité HLM du nord de l’Angleterre qui a bénéficié d’un accès gratuit à Internet pendant quelques années. Il se trouve que cette cité était juste à côté d’un nœud de raccordement du réseau, et ils ont été raccordés, ils ne l’ont pas demandé ou signé quoi que ce soit… Et PWC a comparé les habitants de cette cité à ceux de HLM voisins qui n’avaient pas eu ce coup de chance géographique. Et ils ont trouvé que les familles qui avaient été connectées, par rapport aux familles des autres HLM, faisaient de meilleures études, se nourrissaient plus sainement, avaient de meilleurs emplois, un plus grand pouvoir d’achat, moins de dettes, plus de mobilité sociale, une meilleure participation à la vie publique, étaient mieux informés sur la politique et votaient davantage.

Alors quand nous, en tant que société, sommes prêts à punir collectivement des familles entières qui sont accusées sans preuve de se divertir sans autorisation, en leur coupant le tuyau qui leur offre à lui seul la liberté d’expression, la liberté de la presse, la liberté de réunion, l’accès à l’éducation, à la santé, de la nutrition, à la richesse, à l’engagement civique et politique… il est parfaitement évident que ce n’est pas un combat pour l’information, mais pour des personnes. En ce qui me concerne, j’estime que je peux gagner ma vie sans qu’il soit nécessaire d’espionner tout le monde, sans devenir l’autorité de censure d’Internet, sans un système comme la loi sur l’économie numérique de Peter Mandelson qui est si manifestement injuste et grotesque. Mais même si ce n’était pas le cas, même si cela signifiait que je doive renoncer à gagner ma vie comme ça, je combattrais encore pour qu’Internet soit libre et équitable. Parce que, même si j’ai rêvé toute ma vie, ma vie entière, d’être un écrivain, même si j’aime être en mesure de subvenir aux besoins de ma famille avec le revenu de mes travaux créatifs, je veux léguer un monde libre et juste à ma fille bien avant de vouloir être un artiste, et cela compte bien plus que mon désir profond d’être un artiste.

Il existe des millions de façons de gagner de l’argent avec de l’art et des milliards de façons de faire faillite en essayant de gagner de l’argent dans les arts. Veiller à ce que les artistes qui réussissent obtiennent autant d’argent que possible dans le système en place est un objectif honorable, mais au-delà de cela, les artistes doivent être opposés à la censure, à la surveillance et au contrôle, parce que les arts ne devraient jamais être du côté de censure, de la surveillance et du contrôle ! Essayez n’importe quoi et faites tout ce que vous pouvez pour que votre pièce tombe sur la tranche, mais si vous avez besoin de casser l’Internet pour réussir votre truc… alors vous êtes du mauvais côté de l’histoire.

Merci.

Crédit photo : portrait de Cory Doctorow par Jonathan Worth (CC BY-SA 2.0)

Camille François est chercheuse au Harvard Berkman Center on Internet and Society. Ses recherches portent sur sur la cyberpaix et la cyberguerre, les questions liées à la surveillance, la vie privée et la robotique. Elle est également chercheuse invitée à la Yale Law School, et au Columbia Arnold A. Saltzman Institute for War and Peace Studies

Camille François est chercheuse au Harvard Berkman Center on Internet and Society. Ses recherches portent sur sur la cyberpaix et la cyberguerre, les questions liées à la surveillance, la vie privée et la robotique. Elle est également chercheuse invitée à la Yale Law School, et au Columbia Arnold A. Saltzman Institute for War and Peace Studies

(Crédit image :

(Crédit image :  (Crédit image :

(Crédit image :