Voici une traduction d’une conférence qu’Eben Moglen a donnée il y a déjà un an à Washington en 2012, mais ses propos demeurent d’une actualité brûlante aujourd’hui. J’avais déjà traduit une de ses interventions ici. Peu de personnes parlent aussi bien que lui pour expliquer le lien entre le logiciel libre et nos libertés personnelles. Cette fois il revient nous parler non seulement de libertés, mais aussi d’économie, ce qui ne manquera pas d’intéresser tout homme politique (ou personne qui s’y intéresse). L’intégralité de cette vidéo est disponible sur la plateforme Amara qui m’a permis de la sous-titrer en français. Si des bonnes volontés ont envie de faire une relecture et d’achever la session de questions/réponses, elles sont plus que bienvenues. Bonne lecture !

— Sylvain

L’innovation sous l’austérité

(…) Je vais parler principalement d’un sujet qui est presque aussi geek que les choses dont on parle tous tout le temps, c’est-à-dire de politique économique. Je vais essayer d’en parler d’une manière moins ennuyeuse que d’habitude, mais vous me pardonnerez j’en suis sûr de commencer assez loin d’OpenSSL, nous nous en rapprocherons au fur et à mesure plus tard.

Les économies développées dans le monde, commencent toutes à connaître maintenant un état de crise fondamentalement identique. Elles sont obligées d’imposer l’austérité car les niveaux d’endettement privé ont cassé les rouages de l’économie, et la volonté des détenteurs de capitaux de prendre des gros risques avec l’argent d’autres personnes a fini par donner des résultats désastreux au cours de cette dernière décennie. Et donc l’austérité est une position inévitable et dommageable sur le plan politique pour tous les gouvernements du monde développé, et certains de ces gouvernements sont entrés dans un processus auto-destructeur, dans lequel le besoin d’imposer l’austérité et de réduire les subventions publiques et les mesures sociales pour les jeunes stoppe la croissance économique, ce qui empêche l’austérité de produire ses résultats désirables. Au lieu de supprimer de mauvaises dettes et de reprendre la croissance, nous sommes les spectateurs d’un théâtre où la troisième économie du monde, l’Union européenne, se trouve proche de voir un effondrement de sa monnaie et une génération perdue, ce qui aurait des conséquences néfastes sur toute l’économie mondiale.

Pour les décideurs politiques, je vois que peu d’entre eux sont là aujourd’hui, ils ont bien sûr mieux à faire que de nous écouter, pour les politiciens en d’autres mots, il s’agit de faire face maintenant à un problème insurmontable : comment a-t-on de l’innovation et de la croissance sous l’austérité ?

Ils ne connaissent pas la réponse à cette question, et cela devient si urgent que cela commence à miner leur contrôle politique. Des partis marginaux dans plusieurs sociétés très développées et très avancées commencent à attirer de nombreux suffrages, et à menacer la stabilité même de la capacité des décideurs économiques à résoudre (ou essayer de résoudre) le problème de l’innovation sous l’austérité.

Ce n’est une bonne nouvelle pour personne. Ce n’est bon pour personne. Nous n’avons pas d’occasion de nous réjouir de ce résultat, qui est largement le résultat de l’incompétence de ces personnes qui disent mériter tout cet argent parce qu’elles sont si intelligentes, c’est en partie la conséquence d’une lâcheté des politiciens qui leur ont laissé trop d’espace. Ce n’est pas que nous soyons ravis de voir cela arriver, mais il y a un bon côté. Peu de personnes dans le monde savent comment avoir de l’innovation sous l’austérité. Nous en faisons partie.

Nous avons produit de l’innovation sous l’austérité pendant cette dernière génération, et non seulement nous avons fait des innovations plutôt bonnes, nous avons fait des innovations dont toutes les autres personnes riches se sont attribuées le crédit. La majeure partie de la croissance qui s’est produite pendant cette période folle et mouvementée où ils ont pris de l’argent d’autres personnes et sont allés faire des paris avec, c’est de l’innovation que nous avons produite pour eux. Donc maintenant, en dépit des circonstances désastreuses que l’on peut nous aussi regretter, car le chômage est celui de mes étudiants qui obtiennent leur diplôme, de vos enfants, et de tous ces autres jeunes dont la vie sera abîmée pour de vrai par la mauvaise situation économique actuelle. Les gens qui commencent leur carrière maintenant souffriront de baisses de salaire pendant leur vie. Leurs enfants auront un moins bon départ dans la vie en raison de ce qui arrive maintenant, on ne peut pas s’en réjouir.

Mais nous avons une occasion politique très réelle, car nous avons la réponse à la question la plus importante qui fait maintenant courir tous les décideurs politiques dans le monde. Cela veut dire que nous avons quelque chose de très important à dire, et je suis venu ici ce matin principalement pour commencer la discussion sur la manière dont on devrait précisément le formuler.

Et je veux présenter une première ébauche fonctionnelle de notre argumentaire, je dis « notre » car je regarde autour de moi et je vous vois ici ce matin. Notre argumentaire sur ce que l’on doit faire avec le bazar dans lequel se trouve le monde. L’innovation sous l’austérité n’arrive pas en collectant beaucoup d’argent pour payer des intermédiaires de l’innovation. Un des aspects les plus importants de la politique économique du XXIe siècle, c’est le processus que l’on appelle la désintermédiation, quand on jargonne, elle est impitoyable, constante, et sans répit. La télévision est en train de disparaître. Je n’ai pas besoin de vous le dire, vous le savez déjà. Personne n’essaiera plus jamais de créer une encyclopédie commerciale. Les machines pourries d’Amazon, qui vous permettent de lire des livres sauf si je décide de vous les reprendre, transforment l’édition en éliminant le pouvoir de sélection des éditeurs, tout comme M. Jobs a presque détruit la totalité de l’industrie musicale sous le prétexte de la sauver. Une tâche que son fantôme est déjà en train de faire pour les éditeurs de magazines comme vous pouvez le voir.

Le Web lui-même est le résultat d’une innovation sans intermédiaires.

La désintermédiation, le mouvement d’émancipation qui nous vient du cœur même du Net, est un fait crucial sur la politique économique du 21e siècle. Elle démontre son existence tout le temps. Quelqu’un va gagner un prix Nobel en économie pour décrire en termes formels la nature de la désintermédiation. Les intermédiaires qui ont fait de bonnes affaires pendant les dix dernières années sont confinés à deux ensembles?: les assureurs pour la santé aux États-Unis, en raison d’une pathologie politique, et la finance.

Les assureurs de santé aux États-Unis sont peut-être capables de capitaliser sur une pathologie politique continuelle pour rester des intermédiaires chers et peu sûrs pour un peu plus de temps. Mais la finance s’est fait dessus dans sa propre niche, et se dégonfle maintenant, et va continuer ainsi pour quelques temps. En conséquence, comme les décideurs politiques l’observent à travers le système économique, la réalité que la désintermédiation s’établit et qu’on ne peut pas l’arrêter, elle devient un point de repère dans la définition de la politique industrielle nationale. Donc nous devons affirmer que c’est vrai pour l’innovation aussi.

La plus grande invention technologique de la fin du Xe siècle est la chose que nous appelons la grande toile mondiale, une invention qui est âgée de moins de 8000 jours. Cette invention est déjà en train de transformer la société humaine plus rapidement qu’aucune autre chose depuis l’adoption de l’écriture. Nous en verrons davantage de preuves. La nature de ce processus, cette innovation, alimente la désintermédiation, en permettant à toutes sortes de contacts humains de se produire sans intermédiaires, sans acheteurs, vendeurs, agents, ou contrôleurs, et offre un espace dans lequel se déroule une guerre pour la puissance et le pouvoir de contrôle social, un sujet auquel je reviendrai dans quelques minutes. Pour l’instant, ce sur quoi je veux attirer l’attention, c’est le fait capital que le Web lui-même est un résultat d’une innovation sans intermédiaires.

Ce que Tim a fait le premier au CERN n’était pas le Web que l’on connaît maintenant, le Web qu’on connaît a été conçu par un très grand nombre d’invividus à travers une innovation sans intermédiaires. Je me rappelle ce que j’ai écrit sur le futur des pages personnelles en 1995, et je vois plus ou moins arriver ce que je pensais qu’il arriverait. J’avais dit alors que ces quelques pages personnelles étaient des jeunes pousses, et qu’une prairie allait apparaître, et ce fut le cas.

Les réseaux sociaux ne devraient pas exister avec une faille de l’homme du milieu incluse dès le départ.

Bien sûr, comme avec toute autre innovation, il y eut des conséquences inattendues. Le navigateur rendit le Web très facile à écrire. Bien qu’on ait construit Apache, bien qu’on ait fait des navigateurs, bien qu’on ait conçu un tas de choses par dessus Apache et les navigateurs, on n’a pas rendu le Web facile à écrire. Donc une petite frappe vêtue d’un pull à capuche a rendu le Web facile à écrire, et a créé une faille de l’homme du milieu[1] dans la civilisation humaine, (petits rires dans le public) qui déclenche maintenant toute une série de maux sociaux. Mais c’est l’innovation intermédiaire dont on devrait se soucier. On a rendu tout possible, y compris malheureusement PHP, et puis des intermédiaires de l’innovation l’ont transformé en cette horreur qu’est Facebook. Cela ne s’avérera pas être, comme on peut déjà le voir d’après les marchés de la bourse, une forme d’innovation sociale particulièrement positive. Elle va enrichir quelques personnes, le gouvernement d’Abu Dhabi, un gangster russe qui a déjà plusieurs milliards de dollars, un type qui est impatient de changer de nationalité afin de n’avoir plus à payer d’impôts pour soutenir les écoles publiques, et quelques autres reliques du bazar du XXe siècle.

Mais la réalité de l’histoire dessous tout ça, c’est que si on avait eu un peu plus d’innovation sans intermédiaires, si on avait fait en sorte qu’opérer son propre serveur web soit facile, si on avait expliqué aux gens dès le tout début à quel point les journaux des serveurs sont importants, et pourquoi vous ne devriez pas laisser d’autres personnes les garder pour vous, nous serions dans une situation très différente maintenant. Le prochain Facebook ne devrait jamais exister. C’est de l’innovation des intermédiaires qui sert les besoins des capitalistes, pas ceux des gens, ce qui ne veut pas dire que les réseaux sociaux ne devraient pas exister, ils ne devraient pas exister avec une faille de l’homme du milieu incluse dès le départ. Tout le monde dans cette pièce sait cela. La question est de savoir comment on l’apprend à tout le monde.

Mais si j’ai beaucoup de considération pour tout le monde, maintenant je veux vous parler des décideurs politiques. Comment est-ce qu’on leur explique ? Et là on commence à séparer le discours en deux parties bien distinctes. Premièrement, que sait-on de la manière d’obtenir de l’innovation sous l’austérité. Deuxièmement, qu’est-ce qui empêche les gouvernements d’être d’accord avec nous là-dessus ?

Donc permettez-moi de vous présenter ma première ébauche d’un plaidoyer pour l’innovation sous l’austérité. Il est intitulé « Nous avons fait l’informatique dans les nuages ».

Tout le monde comprend cela dans cette pièce. Le sens même de ce qui est en train d’arriver aux technologies de l’information dans le monde maintenant, est en rapport avec ce qui est arrivé à la fin du XXe siècle. Nous avons imaginé qu’on pouvait partager les systèmes d’exploitation et toute la pile logicielle par-dessus. Nous l’avons fait en utilisant la curiosité des jeunes. C’était le moteur, pas le capital-risque. Nous y avions travaillé pendant 15 ans, et notre bousin tournait déjà partout, avant que le capital-risque ou les capitaux accumulés par les géants des industries de l’informatique n’investissent. Ils sont venus vers nous pas parce que l’innovation devait se faire, mais parce que l’innovation avait déjà été créée, et qu’ils avaient besoin d’en tirer les profits. C’était un résultat extrêmement positif, je n’ai rien de mal à en dire. Mais la nature de ce résultat, l’histoire qu’on a en effet vécue et que d’autres peuvent maintenant étudier, montrera comment l’innovation sous l’austérité peut se produire. C’est très bien de dire que c’est arrivé car on a suscité la curiosité des jeunes, c’est historiquement correct. Mais il y a d’autres choses à dire.

…donner aux jeunes la possibilité de bidouiller le monde réel

Ce que l’on a besoin d’exprimer, c’est que la curiosité des jeunes pouvait être excitée, car toutes sortes d’ordinateurs dans leur vie de tous les jours pouvaient être hackés. Et donc les jeunes pouvaient hacker ce que tout le monde utilisait. Cela a rendu l’innovation possible, où elle pouvait se produire, sans problème, tout en bas de la pyramide du système économique. Cela est en train de se passer autre part dans le monde de la manière dont c’est arrivé aux États-Unis dans les années 80. Des centaines de milliers de jeunes dans le monde qui hackent des ordinateurs portables, des serveurs, qui hackent des ordinateurs à usage général afin de pouvoir satisfaire leurs lubies, des lubies techniques, sociales, pour une carrière, ou juste pour s’amuser. « Je veux faire ceci, cela serait cool ». C’est la source primaire de l’innovation qui a poussé toute le développement de la grande croissance économique dans le monde ces dix dernières années. Toutes la croissance, des milliers de milliards de transactions avec le commerce électronique. Ceux d’entre vous qui sont assez vieux pour se rappeler s’être battus bec et ongle pour un système de chiffrement public, se rappelleront l’intensité de leur combat quand la politique du gouvernement états-unien était d’empêcher l’apparition dans le monde d’un marché d’une valeur de 3800 milliards de dollars de transactions de commerce électronique.

Nous étions (soi-disant) des partisans du terrorisme nucléaire et de la pédophilie au début des années 1990, et tout l’argent qu’ils ont gagné dans les campagnes de don, avec les profits d’intérêts privés, et tout le reste, c’est grâce à la mondialisation du commerce que nous l’avons rendu possible, avec la technologie pour laquelle ils voulaient envoyer nos clients en prison. Cela montre clairement à la prochaine génération de décideurs politiques, je pense, à quel point leur adhésion à des idées reçues est susceptible de contribuer au processus auto-destructeur dans lequel ils redoutent maintenant d’être entraînés. Et cela devait nous encourager à souligner encore que la meilleure façon pour qu’une innovation arrive, c’est de donner aux jeunes l’opportunité de la créer, avec des moyens qui leur permettent de créer une infrastructure avec laquelle ils pourront bidouiller le monde réel, et de partager les résultats.

Quand Richard Stallman a rédigé l’appel pour une encyclopédie universelle, lui et Jimmy Wales et moi-même étions bien plus jeunes alors, c’était considéré comme une idée fantaisiste. Cela a maintenant transformé la vie de toute personne qui sait lire dans le monde. Et cela va continuer ainsi.

Le laboratoire informatique dans la poche de chaque enfant de 12 ans est en train de se fermer.

La nature de l’innovation faite par Creative Commons, par le mouvement du logiciel libre, par la culture libre, ce qui transparaît dans le Web et dans Wikipédia, dans tous les systèmes d’exploitation libre qui font maintenant tout tourner, même l’intérieur de ces choses d’Apple fermées et vampiriques que je vois tout autour de cette pièce… toute cette innovation vient de la simple action de laisser des gamins bidouiller et de leur laisser le champ libre, ce que, comme vous le savez, on essaie aussi fortement que possible d’interdire complètement. De plus en plus, tout autour du monde, le matériel informatique de la vie de tous les jours pour des individus est fait de telle façon qu’on ne peut pas le hacker. Le laboratoire informatique dans la poche de chaque enfant de 12 ans est en train de se fermer.

Quand on est entré dans la phase 3 des négociations de la GPL3 contre l’enfermement au cours de cette dernière décennie, il y avait une certaine croyance que le but principal que M. Stallman et moi poursuivions en poussant tout le monde à ne pas verrouiller, avait quelque chose en rapport avec les films prohibés. Et on a continué à dire, « Ce n’est pas la fondation du film libre. Nous ne nous soucions pas de cela. Nous nous soucions de protéger les droits de tout le monde à hacker ce qu’ils possèdent. Et la raison pour laquelle on s’en soucie, c’est que si vous empêchez les gens de hacker ce qu’ils possèdent eux-mêmes, vous détruirez le moteur de l’innovation duquel tout le monde profite ».

C’est toujours vrai. Et c’est plus important maintenant précisément parce que très peu de personnes pensaient qu’on avait alors raison, et n’ont pas fait d’efforts elles-mêmes pour défendre ce point de vue. Et maintenant vous avez Microsoft qui dit qu’ils ne vont pas autoriser de navigateurs tiers avec des machines basées sur ARM avec Windows. Et vous avez le fantôme de M. Jobs qui essaye de trouver comment empêcher une suite libre d’exister en relation avec IOS, et vous avez un monde dans lequel le but des opérateurs réseau est de plus en plus d’attacher chaque jeune humain à un réseau propriétaire avec des terminaux verrouillés, desquels on ne peut rien apprendre, qu’on ne peut pas étudier, pas comprendre, sur lesquels pas se faire les dents, rien faire sauf envoyer des textos qui coûtent un million de fois plus qu’ils ne devraient.

Cela a une deuxième conséquence de grande importance. L’innovation sous l’austérité arrive en premier lieu car la curiosité des jeunes est suscitée par l’amélioration des situations réelles de la vie de tous les jours. La conséquence de second ordre, c’est que la population devient plus éduquée.

La désintermédiation commence à arriver dans l’éducation supérieure aux États-Unis, ce qui veut dire que cela commence à arriver dans l’éducation supérieure dans le monde entier. On a actuellement deux modèles. Coursera est essentiellement la googlisation de l’éducation supérieure, un projet dérivé de Stanford en tant qu’entreprise pour le profit, utilisant des logiciels fermés et des ressources éducatives propriétaires. MITx, qui a maintenant edX à travers la formation en partenariat avec l’université Harvard est essentiellement la réponse du monde libre, des programmes similaires et évolutifs pour l’éducation supérieure, fournis à travers du logiciel libre en utilisant des ressources éducatives. Nous avons un très gros enjeu dans le résultat de cette concurrence. Il nous importe à tous de fournir autant d’énergie que possible en soutien aux solutions qui reposent sur un programme libre que tout le monde peut modifier, utiliser, et redistribuer, et autres ressources éducatives basées sur la même politique économique.

Chaque société qui essaie en ce moment de reprendre l’innovation dans le but de redémarrer une croissance économique dans un contexte d’austérité a besoin de davantage d’éducation, qui soit disponible a un coût plus bas, et qui forme des jeunes esprits de manière plus efficace pour créer des nouvelles choses dans les entreprises. Cela ne sera pas réalisé sans précisément les formes d’apprentissage social que nous avons expérimentées. Nous avons dit depuis le début que le logiciel libre est le système éducatif technique le plus abouti au monde. Il permet à quiconque sur la planète d’accéder à ce qui se fait de mieux de ce qu’on peut faire dans l’informatique, en lisant ce qui est disponible librement, en le testant et en partageant librement les résultats. De la vraie science informatique. Des expériences, des formulations d’hypothèses, davantage d’expériences, davantage de connaissances pour l’être humain.

L’universalisation de l’accès au savoir est l’atout primordial le plus important dont nous disposions, pour augmenter l’innovation et le bien-être de l’humanité sur la terre.

Nous devions développer cela dans d’autres domaines de la culture, et de grands héros comme Jimmy Wales et Larry Lessig ont posé les bases de l’infrastructure pour le faire, nous devons maintenant faire en sorte que nos gouvernements comprennent comment aller plus loin.

Le comité directeur sur les médias et la société de l’information de la commission européenne a publié un rapport il y 18 mois dans lequel ils disaient qu’ils pouvaient scanner 1/6 de tous les livres dans les bibliothèques européennes pour le coût de 100 km de route. Cela veut dire, et c’est toujours vrai, que pour le coût de 600 km de route, dans une économie qui construit des milliers de kilomètres de route chaque année, chaque livre dans toutes les bibliothèques européennes pourrait être disponible pour l’humanité toute entière, cela devrait être fait. (quelqu’un crie « Copyright ! » dans le public) Rappelez-vous que la plupart de ces livres sont dans le domaine public, avant que vous ne me criiez « copyright ». Rappelez-vous que la majorité de ce qui représente le savoir humain n’a pas été fait récemment, avant que vous ne me criiez « droit d’auteur ». On devrait entrer dans un monde où toutes les connaissances précédemment disponibles auparavant seront universellement accessibles. Sinon on freinera l’innovation qui permet la croissance. C’est un pré-requis social. Le système du droit d’auteur n’est pas immuable, il est juste commode. Nous n’avons pas à commettre de suicide culturel ou intellectuel, de manière à maintenir un système qui ne s’applique même pas à presque tout le savoir humain important dans la plupart des disciplines. Platon n’est pas détenu par qui que ce soit.

Donc nous en sommes là, à nous demander à quoi va ressembler le système éducatif du XXe siècle, et comment il va distribuer la connaissance socialement à travers l’humanité. J’ai une question pour vous. À combien d’Einstein qui ont jamais vécu on a laissé la possibilité d’apprendre la physique ? Quelques-uns. Combien de Shakespeare ont jamais vécu et sont décédés sans apprendre à lire et écrire ? Des quantités. Avec 7 milliards de personnes dans le monde en ce moment, 3 milliards sont des enfants. Combien d’Einstein voulez-vous rejeter aujourd’hui ? L’universalisation de l’accès au savoir est l’atout primordial le plus important dont nous disposions, pour augmenter l’innovation et le bien-être de l’humanité sur la terre. Personne ne devrait avoir peur de militer pour cela parce que quelqu’un pourrait crier « droit d’auteur ».

Donc nous nous intéressons maintenant à la conséquence de second ordre, de ce qu’on comprend sur comment susciter l’innovation sous l’austérité. Améliorer l’accès aux outils qui permettent d’apprendre, adapter la technologie pour permettre aux scientifiques qui n’ont pas 20 ans de mener des expériences et de partager les résultats, permettre la continuité de la croissance de l’univers des technologies de l’information que nous avons créées, en partageant depuis ces vingt-cinq dernières années, et on pourrait connaître les plus hauts taux d’innovation qu’on puisse atteindre, en dépit d’un baisse massive des investissements dans le social qui a lieu à cause de l’austérité.

Les règles ont changé. Les gouvernements ne le savent pas.

Nous donnons aussi aux jeunes la possibilité de mieux prendre en mains leur futur économique et professionnel, un impératif inévitable si on veut avoir une stabilité politique et sociale pour la prochaine génération. Personne ne devrait se berner d’illusions sur les chances d’amélioration sociale dans des sociétés où 50% des personnes de moins de 30 ans sont sans emploi. Cela ne va pas se résoudre en leur donnant du travail à la chaîne pour faire des voitures. Tout le monde comprend cela. Les gouvernements lèvent ensemble leurs mains aux ciel sur la question de ce qu’il faut faire de cette situation. Cela explique la rapidité avec laquelle dans les systèmes de représentation proportionnelle, les jeunes gens abandonnent les partis politiques traditionnels. Quand les pirates prennent 8,3% des voix dans le Schleswig-Holstein, il est déjà clair que les jeunes gens réalisent que les décisions politiques des partis traditionnels ne vont pas porter sur leur futur bien-être économique. Et nous devons écouter, de manière démocratique, le grand nombre de jeunes gens dans le monde qui se lèvent pour affirmer que les libertés numériques et une fin de l’espionnage et de la surveillance sont nécessaires à leur bien-être et à leur capacité à créer et vivre.

La désintermédiation signifie qu’il y aura plus de prestataires de services à travers l’économie avec laquelle nous sommes directement en contact. Cela veut dire plus de travail en dehors de la hiérarchie, et moins de travail dans la hiérarchie. Les jeunes dans le monde, qu’ils soient mes étudiants en droit qui vont avoir leur licence, ou des ingénieurs informatiques qui vont débuter leur carrière, ou des artistes, ou des musiciens, ou des photographes, ont besoin de plus de liberté sur le Net, et de plus d’outils avec lesquels créer des plateformes innovantes de services pour eux-mêmes. C’est un défi que leurs aînés n’auraient pas relevé avec succès en 1955, mais nous sommes une nouvelle génération d’êtres humains qui travaillent dans de nouvelles conditions, et ces règles ont changé. Ils savent que les règles ont changé. Les indignados dans chaque parc en Espagne savent que les règles ont changé. Ce sont leurs gouvernements qui ne le savent pas.

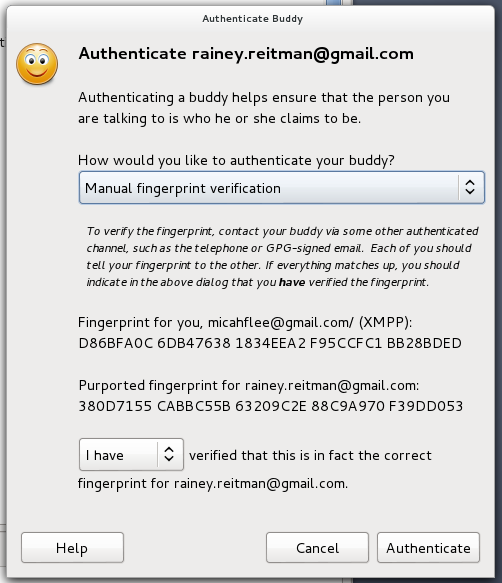

Cela nous ramène, je vous le concède, à la question de l’anonymat, ou plutôt de l’autonomie personnelle. Un des éléments vraiment problématiques pour enseigner à la jeune génération, du moins les jeunes auxquels j’enseigne sur les questions de vie privée, c’est qu’on utilise l’expression « vie privée » pour signifier plusieurs choses assez distinctes. La vie privée veut parfois dire le secret. C’est-à-dire que le contenu d’un message est secret pour tout le monde, sauf son créateur et son destinataire. La vie privée veut dire parfois l’anonymat. Cela veut dire que les messages ne sont pas secrets, mais que lieux d’émission et de réception le sont. Et il y a un troisième aspect de la vie privée, que j’appelle autonomie dans mes cours. C’est la chance de vivre une vie dans laquelle les décisions que vous prenez ne sont pas influencées par l’accès des autres à des communications secrètes ou anonymes.

Il y a une raison pour laquelle les villes ont toujours été des moteurs de croissance économique. Ce n’est pas parce que les banquiers y vivent. Les banquiers y vivent car les villes sont des moteurs de croissance économique. La raison pour laquelle les villes ont été des moteurs de croissance économique depuis l’antiquité, c’est que les jeunes s’y déplacent pour inventer de nouvelles manières d’exister, en tirant avantage du fait que la ville est le lieu où vous échappez à la surveillance du village, et du contrôle social de la ferme. « Comment est-ce que vous allez les retenir à la ferme une fois qu’ils ont vu Paris ? » était une question sensée en 1919, et elle avait beaucoup à voir avec la façon dont le XXe siècle fonctionnait aux États-Unis. La ville est le système historique pour l’obtention de l’anonymat et la capacité à tester de manière autonome des façons de vivre. Nous le supprimons.

Il y a quelques années, c’est à dire au début de 1995, nous avions un débat à l’école de droit de Harvard sur la clé de chiffrement publique, deux paires de personnes. Dans un camp se trouvaient Jamie Gorelick, alors secrétaire d’état à la justice aux États-Unis, et Stewart Baker, alors comme maintenant employé à Steptoe & Johnson quand il ne travaille pas dans le gouvernement des États-Unis pour faire des politique sociales horribles. De l’autre côté se trouvaient Danny Weitzner, alors à la Maison-Blanche, et moi. Et on a passé l’après-midi à échanger pour savoir si on devait confier nos clés au gouvernement des États-Unis, si la puce du nom Clipper allait fonctionner, et de plein d’autres sujets très intéressants maintenant aussi obsolètes que Babylone. Et une fois tout cela fini, on a traversé le campus de Harvard pour dîner au club de la faculté d’Harvard, et sur le chemin à travers le campus, Jamie Gorelick me dit : « Eben, sur la seule base de ce que tu as dit publiquement cet après-midi, c’est suffisant pour que je donne l’ordre d’intercepter tes conversations téléphoniques. » En 1995, c’était une blague. C’était une blague de mauvais goût quand elle était racontée par un fonctionnaire du ministère de la justice états-unien, mais c’était une blague, et on a tous rigolé car tout le monde savait qu’ils ne pouvaient pas le faire.

Donc nous avons mangé notre dîner, et la table fut débarrassée et toutes les assiettes furent enlevées, et le porto et les noisettes furent emportés, et Stewart Baker me regarda et me dit « ok, détachons nos cheveux », et il n’en avait pas alors, et il n’en a pas maintenant, mais « on va détacher nos cheveux » dit Stewart, « on ne va pas poursuivre votre client M. Zimmermann. On a consacré des décennies à se battre contre les clés de chiffrement publiques, cela a plutôt bien marché, mais c’est presque terminé, on va laisser cela arriver. » Et puis il regarda autour de la table, et il dit : « mais personne ici ne se soucie de l’anonymat, n’est-ce pas ? ». Et je fus pris d’un frisson.

Et je pensai : « OK, Stewart, je comprends ce qu’il se passe. Tu vas laisser arriver le chiffrement à clé publique car les banquiers vont en avoir besoin. Et tu vas consacrer les 20 prochaines de ta vie à essayer d’empêcher les gens d’être anonymes pour toujours, et je vais consacrer les 20 prochaines années de ma vie à essayer de t’arrêter. » Jusqu’ici, je dois dire que mon ami M. Baker a fait mieux que je ne l’avais espéré, et j’ai fait pire que ce que je craignais. C’est en partie à cause du gangster avec la capuche, et en partie pour d’autres raisons. Nous sommes proches d’éliminer le droit humain de la vie privée. Nous sommes proches d’éliminer le droit humain de la libre pensée, dans votre propre maison, selon votre propre manière, sans que personne ne le sache. Quelqu’un vient de prouver dans cette pièce il y a juste quelques minutes que s’il fait des courses sur un site d’achat particulier en utilisant un navigateur, il obtient un prix différent avec un autre navigateur, car un de ses navigateurs est relié à son historique de navigation : les prix, les offres, les produits, les bonnes affaires, sont maintenant basés sur la fouille intégrale des données. Un haut fonctionnaire du gouvernement m’a confié depuis que les États-Unis ont changé la loi sur la durée de rétention de données de toute personne qui n’est suspecte de rien. Vous savez tout ça, n’est-ce pas ? Un mercredi pluvieux, un 21 mars, bien après la fermeture des commerces, le ministère de la justice et le DNI, c’est le directeur du renseignement intérieur, ont publié ensemble un communiqué de presse annonçant des changements mineurs sur les lois Ashcroft, en incluant un petit changement qui dit que toute donnée personnelle identifiable dans les bases de données du gouvernement au centre national anti-terrorisme qui concernent des personnes qui ne sont suspectes de rien ne seront plus retenues sous le coup de la loi Ashcroft pour un maximum de 180 jours, le maximum a été changé pour 5 ans, ce qui est une éternité.

En fait j’ai dit à mes étudiants dans ma salle de classe, que la seule raison pour laquelle ils avaient dit 5 ans, c’est parce qu’ils ne savaient pas faire le 8 couché dans la police (rires) pour le communiqué de presse, donc ils ont fait une approximation. Donc je discutais avec un haut fonctionnaire du gouvernement de cette conclusion, et il m’a dit « eh bien, vous savez, on est devenu conscient qu’on avait besoin d’un sociogramme complet des États-Unis ». C’est de cette manière qu’on va relier les nouvelles données aux anciennes données. J’ai dit : « parlons un peu des questions constitutionnelles à ce sujet pendant un instant. Vous parlez de nous déplacer d’une société qu’on a toujours connue, à laquelle on se réfère de manière pittoresque en tant que société libre, vers une société dans laquelle le gouvernement tient une liste de toutes les relations qu’un Américain entretient. Donc si vous allez nous déplacer depuis ce qu’on avait l’habitude d’appeler un société libre vers une société dans laquelle le gouvernement des États-Unis tient une liste de toutes les relations qu’a chaque Américain, quelle devrait être la procédure constitutionnelle pour faire cela ? Est-ce qu’on devrait avoir, par exemple, une loi ? » Il s’est contenté de rigoler. Car évidemment, ils n’avaient pas besoin d’une loi. Ils l’ont fait avec un communiqué de presse, publié un mercredi pluvieux, la nuit, quand tout le monde était rentré à la maison. Et vous vivez là maintenant.

La question de savoir s’il est possible d’avoir de l’innovation dans une situation de despotisme total est intéressante. Les Américains d’extrême-droite ou même de centre-droit ont longtemps mis en avant qu’un des problèmes avec le totalitarisme du XXe siècle, duquel ils se démarquent de manière légitime, c’est qu’il éliminait la possibilité de ce qu’ils appellent le marché libre et l’innovation. Nous sommes prêts à savoir s’ils avaient raison.

Le réseau, tel qu’il est maintenant, est une plateforme extraordinaire pour un contrôle social sophistiqué. Très rapidement, et sans remord visible, les deux plus gros gouvernements de la planète, celui des États-Unis et celui de la République populaire de Chine ont adopté des points de vue fondamentalement identiques (Applaudissements). Un sociogramme complet qui connecte le gouvernement à tout le monde, et une fouille de données exhaustives sur la société représentent tous les deux une politique majeure du gouvernement, par rapport aux différentes formes de gouvernement dont ils se réclament, dans le domaine du maintien de l’ordre. Il est vrai, bien sûr, qu’ils ont différentes théories sur la manière de maintenir l’ordre suivant les personnes ou la manière, mais la technologie pour le maintien de l’ordre devient fondamentalement identique.

Nous avons le devoir, nous, qui comprenons ce qui est en train de se passer, de nous exprimer haut et fort à ce sujet. Mais ce ne sont pas seulement nos libertés civiles qui sont en jeu. Je ne devrais pas avoir besoin de dire cela, ce serait déjà suffisant, mais bien sûr ça ne l’est pas. Nous avons besoin de dire clairement, que l’autre partie qui nous importe, c’est la vitalité et l’éclat de l’innovation artistique et de l’expression, ces débats vifs très ouverts faits par des participants sans entraves, ceux que la Cour suprême aime tant (…). Et cette liberté de bidouiller, d’inventer, d’être différent, d’être anti-conformiste, ce pourquoi les gens se sont toujours déplacés vers les villes qui leur fournissent l’anonymat, et une chance de vivre avec ce qu’ils sont, et ce qu’ils peuvent faire.

Ceci plus que tout est ce qui soutient la force sociale et la croissance économique au XXIe siècle. Bien sûr, on a besoin de l’anonymat pour d’autres raisons. Bien sûr, on touche ici à quelque chose qui peut être décrit correctement comme la protection pour l’intégrité de l’âme humaine. Mais ce n’est pas le souci du gouvernement. C’est précisément la beauté de notre interprétation de ce qu’est la société civile qui ne préoccupe pas le gouvernement. C’est précisément notre engagement pour l’idée qu’un individu se construit à son propre rythme, et selon sa propre manière, cela a été au centre de la façon dont on concevait notre engagement fondamentalement civil, cela veut dire que la défense pour l’intégrité de l’âme humaine est notre affaire, pas celle du gouvernement. Mais le gouvernement doit s’occuper du bien-être matériel de ses citoyens et il doit s’occuper sur le long terme du bien de la société qu’il dirige. Et on doit dire clairement au gouvernement qu’il n’y a pas de tension entre le maintien des libertés civiles sous la forme du droit à une vie privée, il n’y a pas de distinction entre la politique de liberté civile à assurer le droit à la vie privée, et la politique économique qui vise à assurer l’innovation sous l’austérité. Elles demandent la même chose.

Nous avons besoin de logiciel libre, nous avons besoin de matériel libre qu’on peut bidouiller, nous avons besoin d’un spectre d’outils libres qu’on peut utiliser pour communiquer avec chacun, sans permission ou sans entrave. Nous avons besoin d’être capables d’éduquer et de fournir un accès aux ressources éducatives à tout le monde sur la terre, sans considérer de solvabilité financière. Nous devons fournir un accès pour chaque jeune à une vie intellectuelle et indépendante de l’économie. La technologie dont nous avons besoin, nous l’avons. J’y ai passé du temps, et beaucoup de personnes dans cette pièce (…) ont passé plus de temps maintenant, à essayer de faire des serveurs économiques, efficaces, et compacts, de la taille d’un serveur pour téléphone portable, avec lesquels on peut utiliser les bons logiciels pour peupler le Net de robots qui respectent notre vie privée, au lieu des robots qui ne respectent pas la vie privée, ceux qu’on porte dans presque chaque poche.

Nous avons besoin de moderniser la première loi de la robotique dans cette société d’ici les quelques prochaines minutes, sinon on est foutus ! Nous pouvons le faire. C’est de l’innovation civile. Nous pouvons aider à prolonger la longue durée de vie des ordinateurs à usage général qu’ont peut tous hacker. En les utilisant, en en ayant besoin, en les distribuant autour de nous. Nous pouvons utiliser notre propre force de consommateurs et de technologistes pour déprécier les réseaux fermés et les objets verrouillés. Mais sans ligne de conduite claire dans les politiques publiques, nous resterons une minorité,allez, disons 8,3%, ce qui ne sera pas suffisant pour nous sortir du bourbier dans lequel les banques nous ont conduits.

L’innovation sous l’austérité est notre cri de guerre. Ce n’est pas un cri de guerre pour les choses dont on se soucie, mais pour celles dont les autres personnes se soucient, notre porte d’entrée pour les politiques sociales ces cinq prochaines années, et notre dernière chance de faire dans la gouvernance ce que nous n’avons pas réussi à faire en essayant de préserver nos simples libertés. Celles-ci ont été honteusement violées par nos amis du gouvernement, aussi bien que par nos adversaires. On s’est fait avoir, en ce qui concerne le respect de nos droits et on s’est fait avoir, en ce qui concerne l’argent de tout le monde.

J’aimerais pouvoir dire que la chose la plus simple à faire serait de reprendre notre liberté, ça ne l’est pas. Personne ne va être candidat aux élections cette année sur la seule base du rétablissement de nos libertés civiles. Mais ils parleront de l’austérité et de la croissance. Et nous devons faire porter notre message où ils seront.

Ceci est ma première ébauche. Elle est insuffisante en tous points, mais au moins c’est un point de départ. Et si nous n’avons pas de point de départ, nous perdrons. Et notre perte sera durable. Et la nuit sera très noire.

Merci beaucoup. Et maintenant discutons-en ensemble.