Comment créer un livre électronique au format ePub avec LibreOffice

Nous sommes de plus en plus nombreux à lire des e-books au format ePub sur nos tablettes, smartphones et liseuses.

L’article ci-dessous propose une méthode simple et linéaire pour créer des fichiers au format ePub à partir du traitement de texte de LibreOffice et d’une extension dédiée.

Garantie 100 % pur libre !

Remarque : Si vous avez une autre méthode, toujours libre bien entendu, ne pas hésiter à nous la faire partager dans les commentaires.

Note : cet article est obsolète, LibreOffice produit désormais des epubs nativement : https://help.libreoffice.org/latest/fr/text/shared/01/ref_epub_export.html

Comment créer un eBook à la sauce libre

How to create an eBook the open source way

Bryan Behrenshausen – 6 août 2013 – OpenSource.com

(Traduction : Asta, Paul, Penguin, Manolo, Garburst, P3ter, Floxy, Achille, Cyb, Moosh, brandelune, GregR, Scailyna, Pxl_Ctzn, M0tty)

Les lecteurs attentifs auront remarqué que nous avons commencé à publier nos e-books « Open Voices » au format ePub. Désormais, quelques-uns de nos meilleurs essais et interviews sont disponibles sous la forme de fichiers légers et portables, et peuvent être lus sur n’importe quel appareil de lecture électronique supportant ce format ouvert.

Et qui de mieux pour se charger de la tâche de convertir notre bibliothèque que votre amical stagiaire d’OpenSource.com ? L’été dernier, j’ai amélioré ce que je considère comme une méthode simple et fiable pour créer des e-books à la manière open source. J’aimerais aujourd’hui la partager.

Notre tâche

Ce guide détaille une méthode de création de livres numériques (« e-books ») dans le format ePub, en utilisant des outils libres disponibles sur la plupart des systèmes d’exploitation. Ce format international de publication numérique est devenu un standard et est supporté par la plupart des liseuses (hormis le Kindle – désolé pour les fans d’Amazon). Mais, plus important encore, proposer un livre numérique au format ePub garantit que de nombreuses boutiques et plate-formes de publication d’eBook pourront l’héberger et le distribuer.

La méthode que j’expose ici est le reflet de deux désirs : créer des e-books libres dans des formats ouverts en utilisant des outils libres, et éviter toute complication inutile en utilisant le moins d’outils possible. Au final, ce guide décrit une procédure assez spécifique permettant de recueillir et de mettre en forme un contenu au format ouvert OpenDocument et le transformer ensuite en un livre numérique au format ePub.

Vous aurez besoin

- Du traitement de texte LibreOffice Writer

- De l’extension Writer2ePub pour LibreOffice : http://lukesblog.it/ebooks/ebook-tools/writer2epub/

- D’un lecteur de fichier epub (comme FBReader ou Calibre)

Juste un mot avant de commencer. Je n’aurais pas pu accomplir ce travail si rapidement et si facilement sans l’aide de Scott Nesbitt, l’éditeur et écrivain d’Auckland qui est un des piliers d’OpenSource.com. Lorsque j’ai commencé à imaginer la manière de réaliser ce projet, j’ai lu (plusieurs fois), de nombreux tutoriels remarquables de Scott sur les e-books qui se sont avérés d’une immense aide. Tout projet libre digne de ce nom se doit de reconnaître ses dettes. J’exprime ici à Scott toute ma gratitude.

Très bien. Allons-y.

Préparez le contenu

Tout d’abord, votre e-book a besoin d’un contenu.

Vous devez créer un contenu nouveau pour votre projet d’e-book. Ou bien reprendre un contenu que vous avez déjà publié sur un blog. Dans les deux cas, LibreOffice est l’outil idéal.

La manière dont vous importez votre contenu importe peu, mais vous ne devez pas oublier un point crucial : vous devez utiliser des styles pour mettre en forme votre document. Ces « styles » sont bien plus qu’un choix de police ou d’interligne : il s’agit de déclarations définissant la structure logique et significative de votre document (pour plus d’information sur ce sujet, renseignez-vous sur ce qu’est le « marquage sémantique »).

Certains pourraient penser qu’utiliser un traitement de texte pour créer un livre électronique est un peu fantaisiste, mais ils oublient une chose : les traitements de texte sont faits pour réaliser des mises en forme rapides et efficaces. Malheureusement, la plupart des utilisateurs n’apprennent jamais à utiliser correctement un logiciel de traitement de texte, et appliquent au petit bonheur un formatage de texte à des éléments individuels (comme la police de caractère ou la couleur du texte). Si vous êtes l’un d’eux (j’en étais), alors vous devriez vous rendre un merveilleux service en étudiant les tutoriels pour LibreOffce d’Ahuka disponibles sur le site Hacker Public Radio.

Appliquez les styles

Dans LibreOffice, appuyez sur F11 pour faire apparaître la fenêtre « Styles et formatage ». Quand cette fenêtre sera visible, elle exposera les différents styles utilisés dans votre document. Pour faire un fichier ePub, vous devez attribuer au minimum les éléments suivants :

- Titres. Le titre du livre et ceux de ses principaux chapitres doivent se voir appliquer le style « Titre 1 ». Toutes les sections de chapitre doivent utiliser le style « Titre 2 ». Pour les sous-sections, choisissez « Titre 3 ». Bien que LibreOffice autorise plus de neuf niveaux de styles de titre, vous devriez éviter d’en utiliser plus de trois. La majorité des logiciels de conception d’ePub ne savent reconnaître que ces trois niveaux.

- Corps du texte. Le texte de votre livre doit se voir appliquer le style « Corps de texte » dans LibreOffice.

- Texte à indentation fixe. Certaines parties du texte — par exemple du code informatique — doivent être formatées pour conserver les espaces. Ces parties doivent utiliser « Texte préformaté ».

- Citations étendues. Certains blocs de texte sont des citations. Ils doivent utiliser le style « Citation ».

Aucun élément de votre fichier OpenDocument ne doit être laissé non structuré. Vérifiez que chaque titre, citation et paragraphe est clairement identifié comme tel. En bonus : si vous copiez depuis une source dont l’édition a déjà été réalisée — telle une page web — LibreOffice devrait reconnaître les styles depuis le document source et les appliquer dans votre document cible.

Oubliez les polices de caractères.

Ne vous souciez pas de l’aspect des éléments de votre document. Passer tout votre après-midi à trouver la police de caractère parfaite pour les titres de chapitres, c’est gaspiller votre temps. Les fichiers ePub contiennent des règles de style écrites en langage CSS ; ces règles sont conçues pour permettre aux liseuses électroniques d’appliquer leurs propres préférences aux livres et aux lecteurs de spécifier les tailles et styles de police de leur choix.

En bref, l’aspect de votre document ne sera pas aussi important que la manière dont il a été structuré. Assurez-vous que chaque élément dans votre OpenDocument a été étiqueté, mais ne vous inquiétez pas des choses comme les marges.

Quand vous avez fini de mettre tout votre contenu dans LibreOffice, enregistrez votre travail (cela va sans dire mais ça va mieux en le disant).

Éditez le contenu

Avant de générer votre livre numérique, il n’est jamais inutile de le passer en revue. Vos lecteurs apprécieront bien sûr une relecture attentive, mais c’est aussi votre logiciel qui vous récompensera pour le temps consacré à mettre bon ordre dans les balises.

Méfiez-vous de l’invisible

Dans LibreOffice, la combinaison Ctrl+F10 permet d’afficher les « caractères invisibles » (caractères non imprimables). Ces caractères sont simplement les indicateurs invisibles utilisés par le traitement de texte pour mettre en forme le texte. En activant cette fonctionnalité, vous devenez capable de traquer le moindre espace, coupure ou retour à la ligne qui pourrait s’être glissé dans votre document.

Supprimez tous ceux qui ne sont pas nécessaires comme une espace à la fin de la dernière phrase d’un paragraphe ou un paragraphe vide au milieu de deux « morceaux » de texte. Votre fichier ePub doit être le plus propre possible, non seulement pour être beau, mais aussi pour que la conversion OpenDocument vers ePub se déroule correctement.

À cette étape, soyez sûr d’enregistrer votre travail (oui, je sais, je me répète).

Générez votre ePub

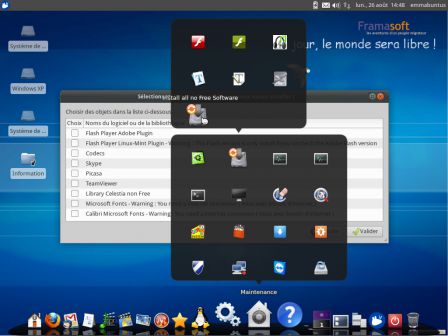

Nous sommes maintenant prêts à générer un fichier ePub depuis la source OpenDocument. Grâce à la très pratique extension Writer2ePub pour LibreOffice, c’est un jeu d’enfant.

Téléchargez et installez Writer2ePub en cliquant sur le lien de téléchargement approprié disponible sur la page du projet. Si l’extension s’enregistre sur votre ordinateur, double-cliquez sur le paquet téléchargé et Writer devrait faire pour vous le travail de configuration du plugin.

Si Writer2ePub a été correctement installé, LibreOffice affiche la barre d’outils ePub. Comme elle ne compte que trois boutons, la repérer n’est pas facile : ouvrez l’œil !

Tout d’abord, cliquez sur le bouton bleu pour saisir les métadonnées de votre e-book. Le faire est plus qu’important : c’est indispensable ! À tel point que Writer2ePub ne vous permettra pas d’y échapper. Vous devez fournir au minimum :

- Un nom d’auteur ;

- Le titre du livre ;

- La langue du livre.

Vous pouvez aussi ajouter une couverture à votre livre. Par défaut, Writer2ePub recherche des images dans votre document et crée une couverture à partir de la première qu’il trouve. L’extension n’apprécie pas vraiment que vous lui demandiez de faire cela alors que votre livre ne contient aucune image. Veillez par conséquent à sélectionner « No Cover » (Pas de couverture) pour éviter des erreurs de ce type.

Quand vous êtes satisfait de vos réglages, cliquez sur OK, puis enregistrez votre OpenDocument.

Pour finir, appuyez sur le bouton vert dans la barre d’outils Writer2ePub et regardez ce magnifique plugin faire ce qu’il a à faire, c’est-à-dire la conversion.

Inspectez votre ePub

Writer2ePub va prendre le contrôle de LibreOffice et va commencer à convertir votre OpenDocument en fichier ePub. Naturellement, le temps nécessaire pour le faire dépend de la longueur de votre livre et du nombre d’images qu’il contient.

Lorsque cela est terminé, recherchez le dossier qui contient votre fichier source OpenDocument. À côté de lui devrait se trouver un nouvel ePub avec le même nom de fichier.

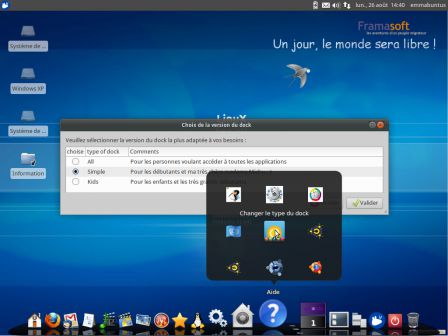

Ouvrez ce fichier avec le lecteur d’ePub de votre choix. La plupart des gens apprécient FBReader, qui est disponible sous Windows, OS X, Linux et Android. Vous pourriez aussi envisager d’installer votre lecteur d’ePub comme une extension de navigateur Web (à l’aide, par exemple, du bien nommé EPUBReader dans Firefox). Cela vous permet d’ouvrir sur Internet des liens vers des fichiers ePub sans changer d’application.

Vous allez maintenant inspecter soigneusement votre e-book. Assurez-vous de vérifier :

- Sa table des matières (est-elle complète ? tous les titres sont-ils correctement ordonnés ?)

- Ses chapitres et intitulés (leur hiérarchie est-elle correctement conservée ? l’usage des majuscules est-il cohérent ?)

- Ses hyperliens (amènent-ils à l’endroit attendu et fonctionnent-ils correctement ?)

J’ai remarqué que l’extension Writer2ePub provoque parfois des erreurs lorsqu’elle a affaire à des liens hypertextes anormalement longs ou à des liens vers des fichiers autres que HTML (comme des PDF). J’ai aussi observé que l’extension éprouve des difficultés à gérer les chapitres ou sections se terminant par une liste numérotée ou à puces. Dans ce cas, insérez un paragraphe à la fin de la liste pour éviter tout souci ultérieur.

Dernière étape

Vous avez désormais entre les mains un livre numérique produit à la façon de l’open source, c’est-à-dire avec des outils libres dans un format ouvert. Désormais, vous pouvez par exemple :

- Partager votre livre avec vos amis ;

- Mettre votre livre à disposition sur Lulu ou Smashwords ;

- Convertir votre ePub dans un format reconnu par la liseuse d’Amazon, comme MOBI.

Crédit photo : ActuaLitté (Creative Commons By-Sa)