En janvier 2011 nous réalisions une interview intitulée Ne pas subir, toujours agir ! Rencontre avec Patrick d’Emmaüs.

Près de 3 ans plus tard, il nous a semblé intéressant de prendre des nouvelles du projet qu’il porte tant son histoire et son évolution nous semblent exemplaires.

Cette interview a été initialement publiée en anglais le 24 septembre 2013 sur Linux notes from DarkDuck sous le titre « Patrick d’Emmabuntüs: Emmabuntüs is more than a Linux distribution ».

Entretien avec Patrick d’Emmabuntüs

1. Bonjour Patrick. Je pense que vous n’êtes pas encore connu dans le monde Linux. Pourriez-vous vous présenter ?

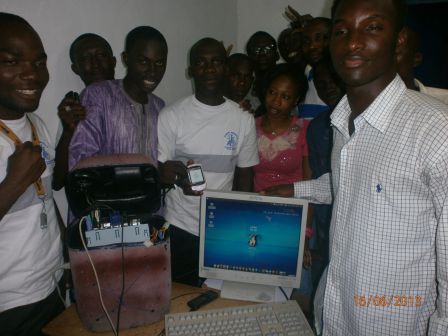

Je suis Patrick d’Emmabuntüs et je suis venu dans le monde Linux par hasard en voulant aider pour le reconditionnement d’ordinateurs la communauté Emmaüs de Neuilly-Plaisance (Communauté de naissance du Mouvement Emmaüs en 1949), à la suite de cela j’ai participé à la création du Collectif Emmabuntüs qui œuvre à la promotion de la distribution Linux Emmabuntüs.

2. Vous travaillez sur le projet Emmabuntüs. Késako ?

Cette distribution a été conçue pour faciliter le reconditionnement des ordinateurs donnés aux associations humanitaires, en particulier aux communautés Emmaüs (d’où son nom) et favoriser la découverte de Linux par les débutants, mais aussi prolonger la durée de vie du matériel pour limiter le gaspillage entraîné par la surconsommation de matières premières(*).

3. Quel âge a le projet ?

En mai 2010, j’ai participé en tant que bénévole au reconditionnement d’ordinateurs au sein de la communauté Emmaüs de Neuilly-Plaisance. En voyant l’ampleur du travail nécessaire pour remettre en état des ordinateurs de façon manuelle, j’ai commencé à développer un ensemble de scripts pour automatiser cette tâche sous Windows XP, afin de ne pas altérer la licence initiale.

Par la suite, constatant que de nombreuses machines étaient données sans disque dur, j’ai eu l’idée de faire un script pour installer cet ensemble de logiciels Libres ainsi que le Dock sur une distribution Linux Ubuntu 10.04, en reprenant les idées de base utilisées pour la réalisation du reconditionnement des machines sous Windows XP.

J’ai alors présenté ce travail lors de l’Ubuntu-Party 10.10 de Paris (Octobre 2010), afin de sensibiliser d’autres personnes à la nécessité :

- de développer et promouvoir une distribution Libre adaptée au reconditionnement de machines dans les communautés Emmaüs de la région parisienne,

- d’aider ces communautés à remettre en état et à vendre des machines pour un public majoritairement débutant qui ne connaît pas les distributions Linux.

Lors de cette Ubuntu-Party j’ai eu la chance de rencontrer Gérard et Hervé, qui m’ont convaincu de créer une ISO pour installer la distribution sans connexion Internet, puis Quentin de Framasoft a proposé de faire une interview pour présenter le travail réalisé sur le Framablog, en janvier 2011. Après cette interview le noyau qui allait former le Collectif Emmabuntüs a été rejoint par David qui a aidé à diffuser cette ISO sur Sourceforge et, à partir de mars 2011, par Morgan pour la diffusion sur Freetorrent.

La première version d’Emmabuntüs a été mise en ligne le 29 mars 2011, elle était basée sur une Ubuntu 10.04.

4. Quels sont les buts principaux de votre projet ? Quelle est la cible de ceux-ci ?

Le but que nous poursuivons est la mise en place de structures d’aide au reconditionnement de machines pour les associations humanitaires et d’inciter d’autres personnes à suivre notre démarche pour permettre de lutter contre les trois fléaux suivants :

- La pauvreté au sein de certaines couches de la population, par l’apport de nouvelles sources de revenus à des associations humanitaires grâce à la revente de ces machines.

- La fracture numérique en France et dans le monde, en particulier en Afrique, par la diffusion d’une distribution complétée de données libres.

5. Combien avez-vous de membres dans votre équipe ?

C’est difficile de dire exactement combien de personnes composent le collectif Emmabuntüs, car ce n’est pas une association ou il y a une cotisation à verser, et dans ce cas il suffit de comptabiliser le nombres adhérents. Ce que nous pouvons dire, c’est qu’il y a plus de 50 personnes dans notre mailling-list, et que depuis cette année nous avons énormément de partenariat informel avec des associations dans les domaines suivants :

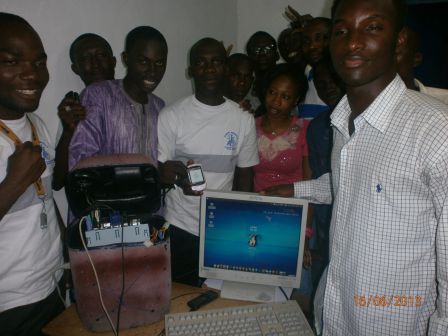

Et surtout notre collaboration avec le projet Jerry DIT (Jerry est un ordinateur assemblé dans un bidon en plastique avec des composants informatiques de récupération), qui a choisi depuis un an Emmabuntüs comme distribution favorite sur la version du Jerry Desktop, puis aussi le travail accompli sur une base Emmabuntüs par le JerryClan Côte d’Ivoire.

Le Jerry Clan Côte d’Ivoire a développé sur une base Jerry et Emmabuntüs 2 un ensemble de services destinés à l’aide médicale. Ce service est basé sur une application mobile libre de suivi par SMS des malades de la tuberculose, ainsi que sur M-Pregnancy pour le suivi des grossesses et des femmes enceintes, voir cette vidéo en français qui présente le dernier Jerry-Marathon à Bouaké.

6. Quelles sont les différences entre Emmabuntüs et les autres variantes d’Ubuntu Pinguy, Zorin, Mint ?

La grande particularité de cette distribution est qu’elle se veut « simple, ouverte, et équitable » : simple pour l’installation et l’utilisation, ouverte pour échanger des données avec des systèmes ayant des formats propriétaires, équitable dans le choix de l’installation ou non des formats propriétaires, mais c’est aussi une allusion à la raison de la naissance de cette distribution : l’aide aux communautés Emmaüs. Des blogueurs indépendants ont traduit cela en parlant d’Emmabuntüs 2 : « El Xubuntu humanitario », « All-Inclusive French Resort », « Multifunktional Kompakter Allrounder für ältere Computer » ou bien « Emmabuntüs 2 pour tous et pour tout faire ».

Voici en détail les particularités de cette distribution ?:

- Utilisation des versions stables pour bénéficier des mises à jour pendant le plus longtemps possible. Depuis le début, nous avons utilisé les versions LTS des variantes d’Ubuntu (Ubuntu 10.04, Lubuntu 10.04, et maintenant Xubuntu 12.04). Cela ne veut pas dire que ce sera toujours le cas, bien que nous apprécions particulièrement Ubuntu.

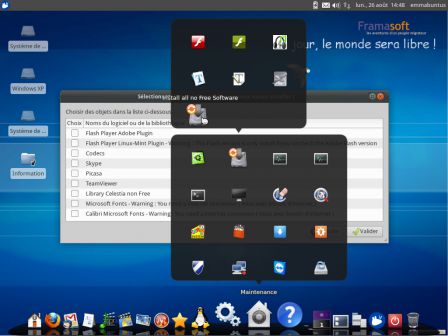

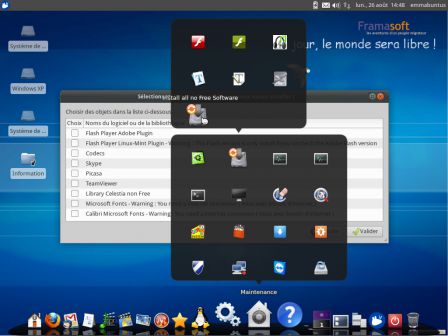

- Utilisation d’un dock (Cairo-Dock) pour rendre l’utilisation plus simple en particulier pour la très chère Madame Michu. En un mot, l’accessibilité est un critère important dans les choix qui composent la distribution Emmabuntüs. Cela nous oblige à inclure parfois des applications non libres comme le sulfureux Skype, et Flash. Nous préférons ne pas rester sur une position idéologique et les intégrer plutôt que risquer de décevoir des personnes habituées à utiliser ces logiciels non libres. Elles ne comprendraient pas que le monde des logiciels Libres soit plus contraignant qu’un monde dit privé ou privateur. Ces logiciels non libres sont inclus dans l’ISO et sont installables par l’utilisateur final, soit au premier redémarrage après l’installation de la distribution, soit ultérieurement à partir d’icônes dans le dock.

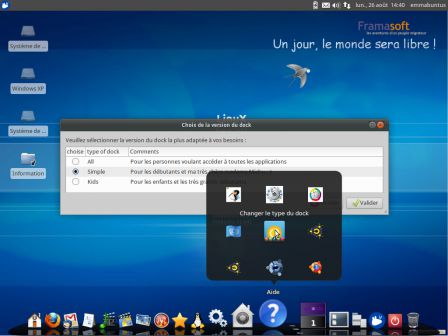

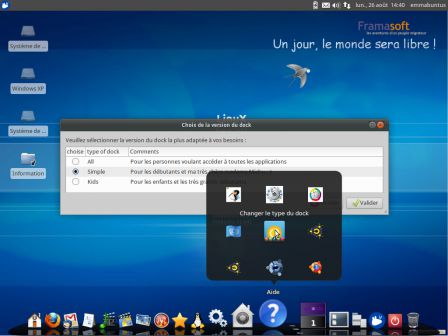

- Profusion de logiciels (plus d’une soixantaine), pour que les futurs utilisateurs disposent de tous les outils dont ils ont besoin à portée de clic dans le dock (ou plusieurs versions de dock en fonction de l’utilisateur (expert, débutant, enfant, dans la version Emmabuntüs 2) sans avoir à chercher celui qui manque dans la logithèque.

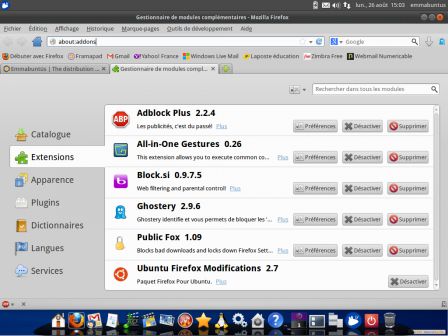

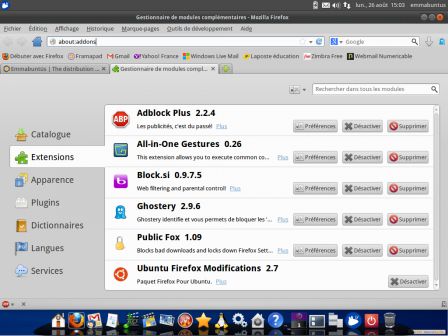

- Configuration des navigateurs Internet Firefox et Chromium pour la protection des mineurs, contre la publicité et le Phishing (ou Fishing).

- Compatibilité bureautique prise en compte en permettant l’installation de fontes non Libres au choix de l’utilisateur final.

- Non utilisation d’Internet pour faire l’installation, pour pouvoir diffuser ce travail dans des lieux où les connexions Internet sont lentes, instables ou inexistantes. A Koupela au Burkina-Faso ou à Bouaké en Côte d’Ivoire, il n’est pas question de télécharger une distribution ou des applications de plusieurs gigaoctets. En revanche, il est possible d’envoyer un DVD ou une clé USB contenant l’ISO d’Emmabuntüs 2.

- La dernière particularité est un fichier d’automatisation pour plusieurs modes d’installation, pour diminuer le travail dans les ateliers de reconditionnement.

8. Combien avez-vous d’utilisateurs ? Avez-vous des estimations démographiques ?

Ce qui compte pour nous ce n’est pas le nombre d’utilisateurs, mais quels utilisateurs nous avons !!! car notre travail étant orienté vers les associations, et combien nous avons vendu de machines sous Emmabuntüs au profit d’associations, ou de machines reconditionnées pour des associations.

Nous pouvons estimer que de l’ordre de 250 à 400 machines sous Emmabuntüs ont été vendues au profit d’Emmaüs dans les 6 communautés d’Emmaüs qui utilisent Emmabuntüs : Liberté à Ivry-sur-Seine, Villers-les-Pots, Montpellier, Catalogne à Perpignan-Polletres, Avenir à Neuilly-Plaisance et Neuilly-sur-Marne, et Cabriès.

Mais aussi Emmabuntüs est utilisée dans 6 espaces numériques, le premier à Koupela au Burkina Faso, puis le C@FISOL (L’Aigle, Orne), Sati 21 (Venarey-les-Laumes, Côte d’Or), CASA Poblano (Montreuil, Seine-Saint-Denis), Jerry Agor@ (Saint-Etienne, Loire)), Médiathèque d’Agneaux (Agneaux, Manche).

Et la grande fierté du collectif Emmabuntus, et d’être utilisé par le JerryClan de Côte d’Ivoire sur la quinzaine de Jerry SMS, qui a eux seuls incarnent les 3 buts poursuivis pas notre collectif :

- aide aux associations humanitaires ;

- réduire de la fracture numérique ;

- prolonger la durée de vie du matériel informatique.

Pour les statistiques sur le nombre et la répartition géographique des téléchargements qui ont été effectués à partir du nouveau compte Sourceforge (créé Septembre 2012 avec le 2 1.02 question Emmabuntüs), et les anciennes versions ici.

9. A l’heure actuelle vous être au alentour de la 150 ème position sur Distrowatch. Quels sont vos plans pour monter ?

Pour essayer d’augmenter notre score dans le but d’avoir une meilleure visibilité internationale pour toucher des associations en particulier en Afrique et en Amérique latine, nous allons essayer de travailler notre communication par le biais d’article dans les diverses langues incluses dans notre distribution. Nous avons depuis le début de l’année travaillé sur une page sur Wikipédia présentant Emmabuntüs, sur ces différentes traductions en Anglais, Espagnol, Portugais, et maintenant Italien.

Cela a payé car Igor a rejoint le projet Emmabuntüs, et il a mis en place un Blog dédié à Emmabuntüs Brasil en portugais, mais aussi nous avons le Blog Cartas de Linux qui nous soutient, ainsi que Miguel Parada qui a fait de très beaux articles sur Emmabuntüs & Jerry.

Si vos lecteurs veulent voir les différentes publications faite sur notre travail nous les encourageons de lire les différents articles sur Emmabuntüs dans leurs langues natales : http://reviews.emmabuntus.org

Sinon pour augmenter notre score il suffit simplement que tous vos lecteurs cliquent sur ce lien une fois par jour, et nous serons les premiers rapidement 😉

10. Quel système exploitation utilisez-vous pour votre ordinateur ?

Pour ma part j’utilise Ubuntu depuis environ 2009, après avoir essayé deux ou trois d’autres distributions Linux qui ne m’ont pas convenu, donc très peu de temps avant de créer Emmabuntüs. A l’heure actuelle j’utilise exactement une Ubuntu 10.04, machine sur laquelle je réalise toujours les Emmabuntüs, et pour mes ordinateurs portables, ils sont équipés des différentes versions d’Emmabuntüs, afin de faire des évaluations, de surveiller les passages de mise à jour, etc.

Par contre les membres de notre collectif pour leur usage personnel utilisent Ubuntu, Debian, Archlinux, mais aussi Windows et Mac OS X. Cette grande diversité permet des échanges plus constructifs dans les choix de développement pour Emmabuntüs.

11. Quelle est votre application favorite ?

Mon application favorite est sans conteste Cairo-Dock, car c’est vraiment cela qui est la pierre angulaire d’Emmabuntüs, et qui apporte cette indépendance à notre distribution par rapport aux versions de base que nous utilisons.

Nous l’avons fait évoluer entre la première version Emmabuntüs 10.04 et la version 12.04, maintenant il est multilingue, se décline en 3 niveaux d’utilisation, et en fonction du format de l’écran est escamotable ou pas.

12. Lisez-vous Linux notes from DarkDuck ? Que devrions nous changer ou améliorer ?

Désolé mais je n’ai malheureusement pas le temps de lire DarkDuck, ni de suivre le reste de l’actualité du monde Libre. Par contre des membres du collectif font de la veille technologique et c’est eux qui n’informent sur d’éventuels logiciels intéressants pouvant être intégrés à Emmabuntüs.

13. En de dehors de l’informatique, avez-vous d’autres passions ou centres d’intérêts ? (peut-être la famille ?)

Oui, j’avais d’autres passions avant de commencer cette aventure d’Emmabuntüs, et maintenant je n’ai malheureusement plus le temps de me consacrer à ces activités peinture, jogging, escalade.

Emmabuntus, cela a été un tournant dans ma vie, et maintenant à cause de cela ou grâce à cela je suis passé dans des loisirs engagés pour essayer de changer notre société, car Emmabuntus c’est plus qu’une distribution Linux, c’est un collectif qui n’accepte pas la société de consommation que l’on veut nous imposer, et qui est basé sur une économique de croissance dont le modèle économique n’est pas viable à long terme pour notre planète, et donc pour nous 🙁

Et la question que nous voulons résoudre est : « Serions-nous dans une parenthèse de l’humanité qui en l’espace de quatre-cinq générations a consommé l’énergie accumulée pendant des dizaines de millions d’années » 🙁

Merci pour cette interview ! Je vous souhaite de réussir vous et votre projet !

Merci Dmitry pour cette interview, et d’avoir fait la première revue internationale sur Emmabuntüs il y a juste un an. Je souhaite bonne continuation au site du gentil petit Canard, ainsi que pour tes projets personnels, et je te dis à l’année prochaine 😉

Je tiens aussi à remercier Jean-Marie pour le relecture et les corrections de la version Française et David pour la relecture et la traduction de cette interview en Anglais, mais aussi tous les membres du collectif Emmabuntüs ainsi que ceux des JerryClan, qui œuvrent pour d’« Un jour, le monde sera libre ! ».

Notes

D’après l’ADEME de la fabrication à la mise au rebut, en passant par son utilisation, chaque étape de la vie de ces équipements informatiques peut être quantifiée en impact environnemental : la fabrication d’un ordinateur et son écran nécessite 1,8 tonnes de ressources (240 kg d’énergie fossile, 22 kg de produits chimiques, 1 500 litres d’eau).

Pour le groupe Ecoinfo, la priorité est d’agir. Chacun des membres du groupe le fait à son niveau (achat, maintenance, développement de réseaux) mais chacun d’entre nous peut aussi y contribuer par ses comportements. Leur conclusion : « s’il est déjà possible d’intervenir à toutes les étapes du cycle d’un matériel informatique, l’action la plus efficace que vous puissiez avoir pour limiter l’impact écologique de ces matériels, c’est de réduire les achats et augmenter leur durée de vie ! ».