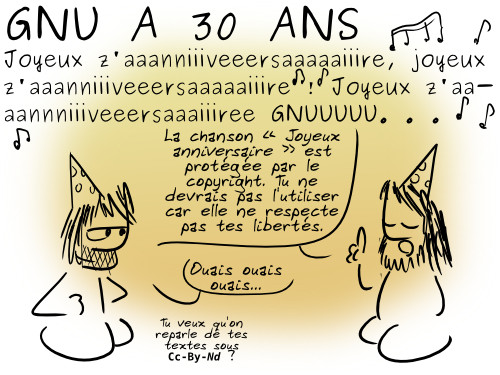

Geektionnerd : GNU a 30 ans

Sources :

- GNU celebrating 30 years et Le système GNU et le logiciel libre célèbrent leurs 30 ans

- Ne ratez pas la vidéo de la Quadrature qui lui fait des bisous.

Crédit : Simon Gee Giraudot (Creative Commons By-Sa)

Sources :

Crédit : Simon Gee Giraudot (Creative Commons By-Sa)

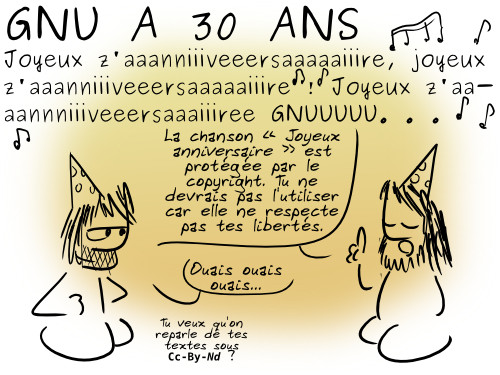

« Quel est votre philosophe préféré ? » Telle est la question posée par Véronique Bonnet à Richard Stallman, lors d’une récente conférence de ce dernier intitulée « Une société numérique libre ».

Ancienne élève de l’ENS, agrégée de philosophie et professeur de philosophie en classes préparatoires. elle nous propose ici une inédite analogie entre Richard Stallman, Rousseau et Kant.

Une lecture de sa conférence du 20 septembre à Télécom Paris Tech, par Véronique Bonnet.

« Please sir, who is your favourite philosopher? »

J’inaugure, lors du la conférence de Richard Stallman à Télécom Paris Tech, le 20 septembre, le moment des questions. Comme Richard Stallman, malgré un incident subi par le train qui le ramenait de Nice à Paris a eu la courtoisie, deux heures durant, de s’adresser à nous dans un français très maîtrisé, susceptible d’improvisations, sollicitant de temps à autre une confirmation, je préfère l’anglais, le supposant très fatigué de cette tension que l’on éprouve à s’écarter de la langue maternelle. Je lui demande, donc, dans sa langue, quel est son philosophe préféré, écartant l’énoncé auquel j’avais initialement pensé : « Si vous aviez à vous référer à un philosophe ou à un mouvement de pensée, vous référeriez-vous à la philosophie des Lumières ? »

La réponse de Richard Stallman, dans la démarche généreuse et ouverte qui est la sienne, est formulée dans ma langue : « aucun, je n’ai pas étudié les philosophes ». D’où la suite de ma question: « You seem to be inspirated by french philosophers of the eighteenth century …Rousseau, Diderot, l’Encyclopédie. » Et Richard Stallman, très gentiment, de répondre à mon endroit que ces références lui disent quelque chose. Je le remercie. Et les questions s’enchaînent, qui expriment aussi bien la gratitude envers le programmeur qui a généré tant d’outils. D’autres intervenants reviennent sur ses propositions de rémunération des artistes et des auteurs. D’autres demandent si vraiment, parfois, la fin ne justifie pas les moyens : avoir recours à un logiciel privateur, de manière temporaire et minimale, pour la bonne cause. Ce que Richard Stallman rejette absolument.

Alors que sa modestie de citoyen du monde exclut chez lui toute esbroufe, toute prétention à brandir la bannière d’une obédience philosophique qui ne serait que poudre aux yeux, Richard Stallman réunit en lui ce que le mouvement des Lumières a fait de mieux : la sympathie, qui fonde le contrat social, et l’intransigeance de qui ne confond pas l’efficacité et l’équité.

C’est la première fois que j’assiste in vivo à l’une de ces conférences. Le thème de celle-ci :« une société numérique libre » (« A free digital society »), propose de dissocier deux points de vue. Celui de l’efficacité (« practical convenience » dans l’argumentaire américain.) et celui de la moralité (« in terms of human rights »).

Plutôt que de postuler invariablement que l’utilisation de plus en plus massive du numérique par les individus est une bonne chose, le conférencier propose de lever une ambiguïté. Entre « bon » et « bon ». Ce qui peut être positif et pertinent dans une « culture du résultat » qui vise essentiellement l’efficience peut oublier de faire entrer en ligne de compte le respect dû et à l’autre et à soi.

L’argumentaire de cette conférence réactive une dissociation opérée notamment par deux philosophes des Lumières, Rousseau et de Kant. Et l’intention du mouvement libriste enclenché il va y avoir trente ans par Richard Stallman, programmeur au M.I.T, assume l’héritage de ces pionniers de l’émancipation et du respect.

Rousseau fait la différence entre une habileté technique, intelligible, et une ouverture aux autres, sensible. Chez Rousseau, aussi bien l’endurcissement que la sensiblerie sont bannis, puisqu’il est requis d’affiner la sympathie, cette faculté de « se mettre à la place de l’autre », d’éprouver, en juste proportion, ce qu’il éprouve, pour constituer ce que Kant appellera la « communauté des sujets ». Rousseau voit bien qu’un contrat social requiert une sensibilité effective, appelée sympathie, ou convivialité, pierre angulaire de l’esthétique, de la morale, de la politique de Rousseau. Dès les Confessions, Rousseau dit du jeune Jean-Jacques, voleur d’un ruban, quel fut le ressenti cuisant, par le fripon, du désarroi de la servante accusée à sa place.

Ressenti décisif, base de tout respect ultérieur C’est par la sympathie qu’est suggérée une compétence humaine à dépasser les inclinations particulières, pouvoir ainsi éviter ce qui fait mal à tout autre quel qu’il soit, pour se donner la loi de vibrer à l’unisson d’un ressenti jubilatoire et éclairant. Ce qui accable les autres créatures m’accable, ce qui les réjouit me réjouit. Dans la Profession de foi du Vicaire Savoyard, qui est une partie de son ouvrage sur l’éducation, l’Emile, livre qui fut officiellement brûlé à Paris parce que jugé scandaleux, Rousseau se réfère à la voix de la conscience, à un ressenti, un quelque chose au dedans en soi qui ne relève pas d’une ingéniosité, mais de l’évidence d’une appartenance à la communauté des humains.

Kant, lecteur de Rousseau, dans sa Critique de la Raison Pratique, dissocie lui aussi l’habileté technique pratique et « la loi morale en moi », impérative, universelle, qui est la voix du devoir. Ce n’est pas parce que je suis intelligent que je serai, pour autant, bon. Ainsi, si je suis ingénieux au point de maintenir mes prérogatives d’être puissant, ce n’est pas pour autant que le principe de mon action sera respectable. Il conviendra ainsi de dissocier ce qu’on nomme l’intentionnalité (la compétence à connaître et à constituer des rapports efficaces entre moyens et fins), et la contre intentionnalité, qui revient à s’interdire à soi-même de traiter les sujets comme des objets.

Par exemple, dans Qu’est-ce que les Lumières ? Kant est le premier théoricien de l’histoire à élaborer la notion de crime contre l’humanité. En effet, si un gouvernant prive ses sujets d’une éducation propre à les émanciper, refuse de les faire accéder à l’idéal d’autonomie des Lumières, sous le prétexte que la génération montante n’est pas mûre pour la liberté et qu’il convient alors d’ajourner ce projet, un tel comportement ne doit pas être toléré. Même si il prétend se référer à un principe de réalité, un pragmatisme politique.

Le tyran prend le prétexte d’un état du monde factuel, d’une réalité irrépressible pour présenter comme imaginable et tolérable ce qui ne doit l’être en rien : « Un homme peut certes, pour sa personne, et même alors pour quelque temps seulement, ajourner les Lumières quant à ce qui lui incombe de savoir ; mais y renoncer, que ce soit pour sa personne, mais plus encore pour les descendants, c’est attenter aux droits sacrés de l’humanité et les fouler aux pieds ».

Ainsi, ces deux philosophes des Lumières, Rousseau et Kant, opèrent une disjonction entre ce qui est opératoire et ce qui est moral. Celui qui s’endurcit au point d’avoir un comportement privateur, pour régner maintenant et toujours, se coupe de la communauté des sujets.

L’empathie de Richard Stallman, que d’aucuns appelleraient « maître en communication », que je préfère nommer, comme le fait Rousseau, « maître en sympathie », a pour enjeu de n’exclure personne d’une société numérique effectivement humaine. Il n’est pas indifférent que le site de Télécom Paris ait précisé : « cette présentation, non technique, sera donnée en français et s’adresse à un large public » : ce qui revient déjà à exclure une approche purement techniciste, élitiste, violente.

Dans nos pratiques contemporaines, qu’elles soient directement sociales, ou sociales à travers le numérique, nous avons à nous confronter à une forme d’évidence, de non vigilance, qui fait disparaître la réflexivité, la confrontation à un dehors, et aussi tout « pas de côté » qui ferait intervenir une interrogation éthique. Machines à voter ? Constitution de dossiers pour savoir qui lit quoi ? La figure militante d’un Richard Stallman, porteur de l’exigence éthique d’une pratique réfléchie de l’informatique, qui veut déterminer ce qu’elle fera et ce qu’elle ne fera pas, s’inscrit dans la double exigence d’une humilité, attentive, réflexive, consciente des appétits des puissants, et d’une fermeté qui exclut que la technologie tienne lieu de tyrannie.

Il l’a dit ce soir là, à Télécom Paris Tech, et ce fut un moment très beau : « je lutte contre l’oppression, pas contre l’imperfection. »

Crédit photo : Melikamp (Creative Commons By-Sa)

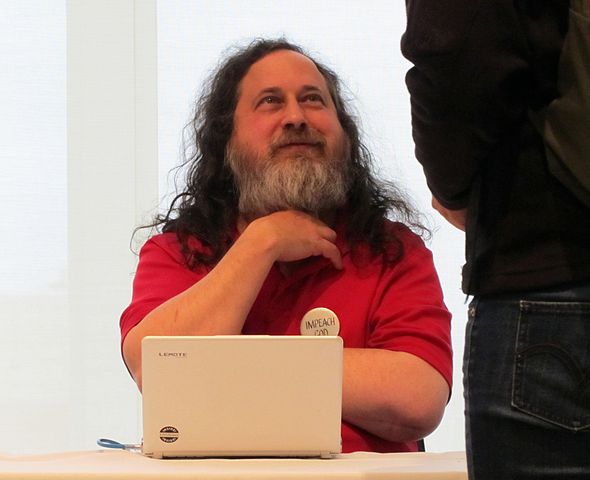

Aujourd’hui, un rapide coup d’œil sur le projet Tor, un réseau décentralisé de routeurs qui permet de faire « rebondir » vos communications sur Internet parmi plusieurs trajectoires dont chaque étape fait appel au chiffrement. Ainsi l’adresse de votre ordinateur d’origine devient-elle très difficile à retrouver.

Ne dissimulons pas toutefois que la mise en œuvre de Tor n’est pas triviale et que le réseau est probablement déjà soumis à des tentatives d’attaques, en raison de l’anonymat qu’il vise à y garantir…

Tor est un service logiciel qui vous permet d’utiliser Internet en dissimulant votre adresse IP, qui constitue, en général, une représentation assez précise de votre localisation. Le réseau Tor est composé de 3600 serveurs, maintenus par des bénévoles, appelés nœuds. Quand quelqu’un utilise le réseau Tor pour visiter un site, sa connexion est relayée à travers trois de ces nœuds (appelé circuit) avant de finalement accéder à l’Internet normal. Quiconque interceptera le trafic pensera que votre emplacement est le nœud final duquel sort votre trafic.

Il est important toutefois de se souvenir que le fait d’anonymiser votre connexion à Internet ne la rend pas magiquement sécurisée. EFF a créé un schéma interactif montrant comment Tor et le HTTPS peuvent travailler ensemble pour protéger votre vie privée.

Comme tout bon logiciel de cryptographie, Tor est un logiciel libre, avec un logiciel de suivi de bogues ouvert, des listes de diffusion et un code source disponible.

La documentation de Tails, la distribution live GNU/Linux qui force tout le trafic du réseau de l’utilisateur à passer par le réseau Tor, dit ceci à propos des adversaires globaux :

Un adversaire passif serait une personne ou une entité capable de surveiller le trafic entre tous les ordinateurs d’un même réseau simultanément. En étudiant, par exemple, la synchronisation et le volume de données des différentes communications sur le réseau, il pourrait être possible d’identifier les circuits Tor et ainsi identifier les utilisateurs de Tor et les serveurs de destination.

On peut considérer que la NSA et la GHCQ comptent parmi les adversaires globaux, car nous savons qu’ils surveillent une large portion d’Internet. On ne peut savoir de manière sûre à quelle fréquence ces agences de renseignement peuvent mettre en échec l’anonymat du réseau Tor. Récemment, le réseau Tor a fait l’objet d’une attaque par Botnet. Il est probable que la guerre contre le chiffrement a déjà commencé.

Même si cela leur est possible, utiliser Tor nous procure toujours plusieurs avantages. Cela rend leur travail plus difficile, et nous laissons moins de données nous identifiant sur les serveurs par lesquels nous nous connectons au réseau Tor. Cela rend une attaque MITM plus difficile dans notre réseau local ou au niveau de notre fournisseur d’accès à internet (FAI). Et même si certains circuits Tor peuvent être infiltrés par un adversaire global, si suffisamment de personnes font transiter leur trafic par le même nœud Tor au même moment, il sera difficile pour l’adversaire de dire quel trafic correspond à quel circuit.

Le moyen le plus simple pour utiliser Tor est de télécharger et d’installer le Tor Browser Bundle.

Des informations détaillées sur l’installation et la configuration de Tor selon votre système d’exploitation figurent sur le site du projet Tor. Elles sont malheureusement en anglais. Vous trouverez une documentation en français pour Ubuntu sur cette page.

Des informations détaillées sur l’installation et la configuration de Tor selon votre système d’exploitation figurent sur le site du projet Tor. Elles sont malheureusement en anglais. Vous trouverez une documentation en français pour Ubuntu sur cette page.

Lorsque Snowden a répondu aux questions sur le site du Guardian depuis une « connexion sécurisée à Internet », il routait probablement son trafic par le réseau Tor. Il peut avoir également eu recours à un « pont » pour se connecter au réseau Tor afin de rendre le fait qu’il utilise Tor à partir de son adresse IP moins évident pour les oreilles indiscrètes.

(à suivre…)

Copyright: Encryption Works: How to Protect Your Privacy in the Age of NSA Surveillance est publié sous licence Creative Commons Attribution 3.0 Unported License.

Jehan est un contributeur actif de l’excellent logiciel libre d’édition et de retouche d’image GIMP. Il se propose ici de développer la fonctionnalité « peinture en miroir » et s’en explique (fort bien) ci-dessous.

Il ne demande pas la lune mais quelques deux mille euros. Parce qu’il a besoin de temps et que le temps c’est souvent de l’argent.

Non, logiciel libre ne veut pas dire gratuit, et comme le rappelle François Elie, le logiciel libre est gratuit une fois fois qu’il a été payé (en temps et/ou en argent). L’avantage ici c’est qu’on le paye une seule fois et qu’il s’en va direct dans le pot commun.

L’occasion également de mettre en avant le projet (français) Open Funding, nouvelle et prometteuse plateforme de financement participatif du logiciel libre.

Jehan – 16 septembre 2013

Salut à tous,

comme vous vous en souvenez peut-être, je suis un des développeurs de GIMP. Je propose ce jour de co-financer une fonctionnalité qui m’intéresse, et qui intéresse apparemment d’autres personnes, d’après ce que j’ai pu voir: la peinture en miroir (ou plus largement « symétrique »).

Sur la liste de diffusion de GIMP et ailleurs, j’ai vu plusieurs personnes demandant du financement collaboratif pour améliorer GIMP. J’ai donc décidé d’appliquer l’idée et de tester la viabilité du financement collaboratif pour améliorer du Logiciel Libre.

Notez que je suis un développeur avec un bon passif et partie de l’équipe principale du programme. Cela signifie qu’en cas de financement, j’implémenterai la fonctionnalité complète et m’arrangerai pour qu’elle soit intégrée dans le logiciel final. Ce ne sera donc pas un énième fork qui disparaîtra dans quelques années, mais une fonctionnalité faite pour durer.

Implémentation d’un fonctionnalité de peinture en symétrie/miroir instantanée dans GIMP.

GIMP est l’un des principaux outil de traitement d’image multi-usage et multi-platerforme (Windows, OSX, Linux, BSD…). Pour la peinture en particulier, certaines fonctionnalités manquent. L’une d’elle est de pouvoir dessiner en symétrie instantanée.

À l’heure actuelle, les seule possibilités sont soit de dessiner des formes très simples, soit d’utiliser des filtres ou plug-in après coup, soit de dupliquer puis retourner les calques. Toutes sont de loin moins pratiques que de pouvoir dessiner et voir son dessin apparaître en miroir en temps réel.

J’ai rencontré au moins un artiste qui utilisait un mode de miroir vertical dans un autre programme pour rapidement conceptualiser des personnages, lors des premières étapes du design de personnages, période pendant laquelle le temps vaut plus que l’art. Je peux aussi aisément imaginer que cela simplifiera la création de designs symétriques complexes (logo, etc.).

Et probablement de nombreux autres usages. Par exemple, jetez un œil au dessin original dans la vidéo ci-dessous. La dessinatrice, Aryeom Han, a testé ma première (instable et encore loin de la perfection) implémentation pour dessiner la réflexion d’un lac, ensuite redimensionnée, puis ajout de gradient et utilisation du nouvel outil warp pour donner un effet liquide.

Idée 1 Ma dernière implémentation de test implémentait la symétrie comme une option d’outil de peinture. Néanmoins je prévois de tester d’autres implémentations en même temps. Par exemple lier les axes de symétrie à l’image pourrait être une implémentation plus appropriée pour un travail de longue durée. Le design final n’est pas encore fixe.

Idée 2 Il doit y avoir des raccourcis pour rapidement activer/désactiver les symétries.

Idée 3 L’idée de base est d’avoir au moins 3 modes de symétries (horizontale, verticale, centrale) à utiliser ensemble ou séparément. Évidemment en allant plus loin, on devrait pouvoir faire faire des rotations sur les axes pour avoir une rotation d’angle arbitraire. Je n’implémenterai peut-être pas cette option avancée (à moins que le financement ait un succès phénoménal), mais si possible j’essaierai de rendre le système suffisamment générique pour être plus tard étendu et permettre la rotation des axes dans le futur.

Idée 4 Les axes/centres de symétrie doivent pouvoir être rendus visibles ou invisibles.

Idée 5 Les axes/centres de symétrie doivent pouvoir être déplaçables sur le canvas par simple drag’n drop, de manière similaires aux guides. J’ai une implémentation en cours, comme vu dans la vidéo et les photos d’écran. Mais le gros du travail pour rendre la fonctionnalité solide n’a pas encore débuté.

Je suis un développeur de GIMP, indépendant, et travaillant dernièrement beaucoup avec une dessinatrice. J’ai participé aux deux dernières versions de correction de bug de GIMP (2.8.4 et 2.8.6) et suis une part active de la prochaine sortie majeure (2.10). Vous pouvez avoir une idée de mon activité dans le logiciel Libre sur Ohloh et sur le suivi de ticket de GNOME.

Liste non-exhaustive de fonctionnalités et corrections déjà intégrées dans GIMP :

Je contribue aussi sur d’autres projets divers comme vous pouvez le voir sur la page Ohloh (pas tout n’y est listé, en particulier pour les projets qui utilisent encore CVS ou svn, qui perdent donc la paternité des patchs. Par exemple Blender, etc.).

Si j’obtiens un financement, je proposerai d’autres fonctionnalités, pour GIMP principalement, mais probablement aussi pour d’autres logiciels que j’utilise. Je travaille actuellement en indépendant, et avoir la communauté des Logiciels Libres et OpenSource comme boss serait un job idéal. J’adorerais travail pour vivre sur des Logiciels Libres et faire du monde un endroit bien à vivre. Pas vous ?

Donc même s’il ne s’agit pas forcément de votre fonctionnalité préférée, je dirais que vous pouvez tout de même y gagner en finançant, si cela me fait continuer à travailler sur des fonctionnalités avancées de GIMP, peut-être même à temps-plein dans le futur, qui sait ? Bien sûr, je prévois de continuer à améliorer GIMP même sans financement, mais il y a des limites à ce qu’il est possible de faire quand on a besoin de vivre par ailleurs.

Une liste possible, non-exhaustive encore, de fonctionnalités qui m’intéressent, et que je pourrais éventuellement proposer dans de futurs projets de financement collaboratifs, est par exemple: faire du plug-in « animation-playback » un outil indispensable pour les créateurs d’animation, les macros, unlimited-sized layers, les images extérieures « liées » comme calques (proche du concept de Smart Object, mais encore plus proche des objets liés de Bender, ce qui est à mon avis bien plus puissant), édition non-destructive, sélection de plusieurs calques pour des modifications de masse, améliorations des options d’export (par exemple redimensionner à l’export sans toucher l’original), et bien plus.

Notez aussi que si cela fonctionne, ce serait aussi un bon précédent pour d’autres développeurs qui pourraient aussi penser à travailler ainsi et améliorer GIMP (et d’autres logiciels Libres et OpenSource). Je pense que c’est gagnant-gagnant ! 🙂

Pour conclure, sachez que je ne travaille pas seulement sur GIMP, mais aussi avec GIMP, ou en particulier avec la dessinatrice talentueuse qui a dessiné le « lapin près d’un lac » dans la vidéo, et nous prévoyons de produire des BDs et des animations, le tout avec des Logiciels Libres et sous des licenses d’Art Libre (comme CC by-sa). Donc en me finançant, vous financez aussi l’Art Libre. Juste au cas où vous ayez besoin de plus d’encouragement ! 😉

Vous n’avez pas encore cliqué sur le lien ?

Voici le troisième volet de l’initiation au chiffrement, initialement destiné aux journalistes sous l’égide de la Press Freedom Foundation, que nous avons traduit pour vous (vous pouvez retrouver le premier épisode et le deuxième).

D’après Encryption Works

(Contributeurs : Slystone, Asta, goofy, lamessen, Bookynette)

Quand Snowden emploie les termes « endpoint security », il sous-entend que la sécurité sur les ordinateurs à chaque extrémité de la conversation est assurée par le chiffrement et le déchiffrement, contrairement à la sécurité assurée seulement pendant le transit du message. Si vous envoyez un courriel chiffré à un ami mais que vous avez un enregistreur de frappe sur votre ordinateur qui enregistre aussi bien l’intégralité de votre message que la phrase de passe qui protège votre clé de chiffrement, votre chiffrement n’est plus efficace.

Depuis que Glenn Greenwald et Laura Poitras, deux membres du conseil de la Freedom of the Press Foundation, ont révélé la surveillance généralisée des réseaux par la NSA, de nombreuses informations concernant les agences de renseignement ont été rendues publiques. Particulièrement Bloomberg, qui a publié des révélations sur des programmes volontaires de partage des informations entre les compagnies et les agences d’espionnage étatsuniennes.

Jusqu’à présent, la révélation la plus choquante au sujet de ces programmes de partage des informations, c’est que Microsoft a une politique de communication des informations sur les vulnérabilités dans son logiciel au gouvernement étatsunien avant de publier les mises à jour de sécurité pour le public. L’article dit :

Microsoft Corporation, la plus grosse entreprise de logiciels du monde, fournit aux agences d’espionnage des informations sur les bogues dans ses logiciels grand public avant d’envoyer un correctif. Ces informations peuvent être utilisées pour protéger les ordinateurs du gouvernement et pour accéder aux ordinateurs de terroristes ou forces militaires ennemies.

Cela signifie que la NSA a en main les clés pour accéder à n’importe quel ordinateur utilisant Windows, Office, Skype ou tout autre logiciel Microsoft. Si vous utilisez ces logiciels sur votre ordinateur, il est très probable que la NSA, avec suffisamment d’efforts, peut compromettre votre ordinateur ainsi que vos communications chiffrées, si vous devenez une de leurs cibles.

Nous avons aussi appris du New York Times que Skype, logiciel qui en dehors de la communauté de la sécurité a longtemps eu la réputation d’être un moyen sécurisé de communiquer, a envoyé des conversations privées au gouvernement étatsunien durant les cinq dernières années.

Skype, le service d’appel sur Internet, a commencé son propre programme secret, intitulé Project Chess, pour explorer les problèmes légaux et techniques afin de mettre les appels via Skype à disposition des agences de renseignements et des forces de l’ordre. Cette information vient de gens informés sur le programme qui ont demandé à ne pas être nommés pour éviter les ennuis avec les agences de renseignement.

Le projet Chess, qui n’avait jamais été mentionné auparavant, était discret et limité à moins d’une douzaines de personnes chez Skype. L’une des personnes informées sur le projet a expliqué qu’il a été développé suite à des entretiens parfois houleux avec le gouvernement sur des questions juridiques. Il a commencé il y a 5 ans, avant que la majorité de la société ne soit vendue par son propriétaire, eBay, à des investisseurs externes en 2009. Microsoft a acquis Skype dans un accord de 8.5 milliards de dollars (environ 6.5 milliards d’euros) qui s’est conclu en octobre 2011.

Un responsable de Skype a nié l’année dernière dans un article de blog que les récents changements dans le fonctionnement de Skype aient été faits à la demande de Microsoft pour faciliter l’application de la loi sur l’espionnage. Cependant, il semble que Skype ait compris comment collaborer avec les agences de renseignements avant même que Microsoft n’en prenne le contrôle, comme le dévoilent les documents divulgués par Edward J. Snowden, un ancien sous-traitant de la C.I.A. L’un des documents sur le programme PRISM qu’il a rendu public indique que Skype a rejoint le programme le 6 février 2011.

Les logiciels propriétaires, comme la majorité de ceux proposés par Microsoft, Apple et Google, ont une autre faille. Il est beaucoup plus difficile pour les utilisateurs de vérifier de façon indépendante qu’il n’existe pas de portes dérobées secrètes à la demande clandestine de la surveillance d’état. Bien que des rapports récents aient montré que de nombreuses sociétés ont remis une quantité inconnue d’informations en réponse aux requêtes FISA, aucune de ces entreprises ne s’est avérée avoir directement de portes dérobées dans leurs systèmes.

Il existe un autre type de logiciel qui est plus fiable à cet égard. Les logiciels libres et open source ne sont pas forcément ergonomiques ? et ne sont pas nécessairement sans risques ? Cependant quand ils sont développés de façon ouverte, avec un logiciel de suivi de bogue ouvert, des listes de diffusion ouvertes, une architecture ouverte et un code open source, il est plus difficile pour ces projets d’avoir une politique de trahison de leurs utilisateurs comme celle de Microsoft.

GNU/Linux est un système d’exploitation qui est entièrement composé de logiciels libres et open source. On peut prendre l’exemple de distributions GNU/Linux comme Ubuntu, Debian ou Fedora, qui sont les alternatives à Windows et Mac OS X les plus courantes. Bien que les projets de logiciels libres puissent toujours intégrer du code malveillant (voir le concours C Underhanded), la personne qui écrit ce code doit le cacher proprement et espérer qu’aucun des autres développeurs ou en aval des packagers GNU/Linux qui préparent et compilent le code source du projet pour l’intégrer à leur distribution ne le détectent.

Dans les années 1990, quand le chiffrement public est devenu populaire et que le gouvernement étatsunien faisait tout ce qu’il pouvait pour l’empêcher, le mouvement « cypherpunk » est né. De nombreux logiciels permettant aux gens de chiffrer sont nés de ce mouvement.

Les cypherpunks écrivent du code. Nous savons que quelqu’un doit développer des logiciels pour défendre notre vie privée. Et comme nous ne pouvons pas avoir de vie privée tant que nous ne le feront pas tous, nous allons les développer. Nous publions notre code pour que nos compatriotes cypherpunks puissent s’entrainer et jouer avec. Notre code est utilisable librement par n’importe qui dans le monde. Nous n’en avons rien à faire que vous n’approuviez pas le logiciel que nous développons. Nous savons que le logiciel ne peut être détruit et qu’un système largement dispersé ne peut être stoppé.

— Eric Hughes, dans son Manifeste du Cypherpunk de 1993

Ce code, qui est ouvert et public de façon à ce que d’autres cypherpunks puissent s’entraîner et jouer avec, que n’importe qui dans le monde peut utiliser librement, est à l’origine des logiciels et protocoles dans lesquels nous pouvons avoir confiance : LUKS (le chiffrement de disque intégré à GNU/Linux), OpenPGP, Off-the-Record et Tor.

[mise à jour] Écartons TLS, le chiffrement à l’origine du HTTPS qui selon les dernières révélations semblerait perméable à l’espionnage par la NSA.

Le collectif de technologie tactique a conçu un très bon guide sur les logiciels de sécurité open source dans lesquels on peut avoir confiance pour préserver notre vie privée de toute surveillance. Il est important de rappeler que la simple utilisation de ces logiciels, même à la perfection, ne peut pas garantir la sécurité de votre chiffrement. Nous ne savons pas, par exemple, si Apple a transmis des failles 0-day de iOS à la NSA comme a pu le faire Microsoft. ChatSecure, qui permet d’avoir des discussions chiffrées sur les terminaux iOS, n’est pas plus sécurisé que le système d’exploitation sur lequel il fonctionne.

Il est important de rappeler que le simple fait d’utiliser du logiciel libre ne veut pas dire que l’on ne peut pas s’introduire dans vos systèmes. Des gens trouvent tout le temps des failles 0-day pour du logiciel libre, et parfois les vendent à des gouvernements ou d’autres attaquants malveillants. Des utilisateurs de logiciels libres téléchargent toujours des pièces jointes malveillantes avec leurs courriels, et ils ont souvent mal configuré des services simples sur leurs ordinateurs. Pire encore, les malwares sont souvent très bons pour se dissimuler. Si un utilisateur de logiciel libre attrape sur son ordinateur un malware, ce dernier peut y demeurer jusqu’à ce que l’utilisateur formate ses disques durs.

Tails, qui est une distribution GNU/Linux bootable sur live USB et live CD et dont je vais parler plus loin, résout beaucoup de ces problèmes.

(à suivre…)

Copyright: Encryption Works: How to Protect Your Privacy in the Age of NSA Surveillance est publié sous licence Creative Commons Attribution 3.0 Unported License.

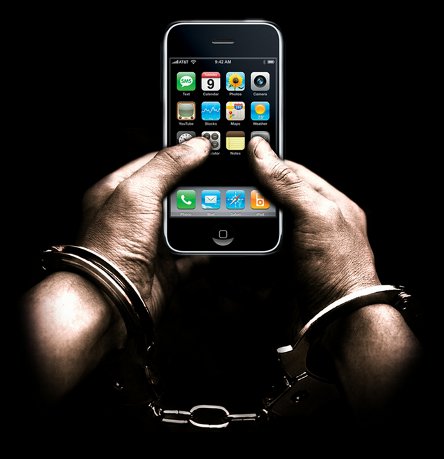

Chouette deux nouveaux modèles d’iPhone, le 5C et le 5S !

Sauf que comme nous le rappelle ici le site DefectiveByDesign, rien ne change au pays d’Apple…

New iPhones put more polish on Apple’s restrictions

Wtheaker – 10 septembre 2013 – DefectiveByDesign.org

(Traduction : BlackSheep, Genma, le_chat, aKa, Sky, Monsieur Tino, RyDroid, MFolschette, cryptomars, Asta, Amargein + anonymes)

L’annonce du nouvel iPhone d’Apple fait d’un lancement de produit un évènement très important pour le géant de la technologie. Comme attendu, le nouvel iPhone est plus rapide, plus puissant, et continue de masquer les nombreuses limitations imposées à l’utilisateur derrière une interface graphique séduisante. À chaque sortie d’un produit ou d’un système d’exploitation, Apple nous offre ce qu’il y a de meilleur et de plus innovant, y compris des technologies de gestion des droits numériques (DRM) toujours plus fortes.

La beauté des produits Apple tient à l’utilisation intelligente de courbes douces et d’un design épuré dans le but d’enfermer les utilisateurs dans une expérience contrôlée par une seule entreprise. Le fonctionnement (ou non-fonctionnement) interne de l’OS, la disponibilité des applications et le contrôle de bas niveau du matériel sont tous inaccessibles au public et sont tenus secrets par Apple.

Comme pour les versions précédentes de l’iPhone, les applications et les appareils sont livrés avec une fonction d’arrêt à distance (NdT : contrôlée par Apple), les périphériques tiers sont restreints arbitrairement, les livres et autres médias achetés via iTunes contiennent des DRM (NdT : dénommé FairPlay, donc contrôlé par Apple), et tout logiciel doit être approuvée et signée numériquement par Apple. Les iPhone 5S et 5C continuent de rendre les consommateurs à la merci d’Apple.

La plus avant-gardiste des nouvelles fonctionnalités de l’iPhone 5S est l’implémentation d’un lecteur d’empreinte digitale. Présenté comme une amélioration de la sécurité, il se base sur une plate-forme logicielle qui manque de transparence et n’inspire pas confiance.

Plutôt que d’améliorer la confidentialité et la sécurité en encourageant les consommateurs de la dernière version de l’iPhone à utiliser leurs empreintes digitales pour déverrouiller leur appareil, Apple s’octroie la possibilité de vérifier de façon biométrique qui utilise un iPhone et à quel moment.

Nous avons vu Apple grandir de plus en plus et de plus en plus verrouiller leurs matériels et leurs logiciels, enfermant par là même leurs utilisateurs. Les consommateurs des produits Apple devraient être alertés sur les dangers que crée Apple et devraient être informés des alternatives et solutions existantes, afin de résister au contrôle d’Apple. Nous invitons les activistes anti-DRM à venir sur la page du site iPhone action de la Free Software Foundation et à envoyer un e-mail au PDG d’Apple, Tim Cook, afin de lui faire savoir que vous n’achèterez pas un appareil iOS car il contient un logiciel privateur et des DRM. Étudiez aussi voire surtout les moyens d’utiliser des téléphones portables et autres smartphones sans renoncer à votre liberté, avec des solutions alternatives comme Replicant (version libre d’Android) ou encore F-Droid (dépôt d’applications libres).