Daniel Solis est un concepteur de jeux de société. Il n’a jamais hésité à publier ses idées sur son blog avant même qu’elles ne soient susceptibles de se concrétiser un jour.

Le pari de l’ouverture en somme et il s’en explique ci-dessous.

Vous craignez que quelqu’un vous pique votre idée ?

Afraid someone will steal your idea?

Daniel Solis – 27 août 2013 – OpenSource.com

(Traduction : Asta, toufalk, audionuma, Slystone, KoS, Pouhiou, goofy + anonymes)

Je suis concepteur de jeux de société. C’est un boulot amusant, créatif et effrayant, à des années-lumière de ma carrière précédente dans la publicité. Dans ces deux domaines, on attribue une haute valeur aux idées, particulièrement aux idées « nouvelles ». Personne n’aime se faire doubler. Que ce soit une campagne publicitaire ou un jeu de société, vous voulez être le premier à le sortir.

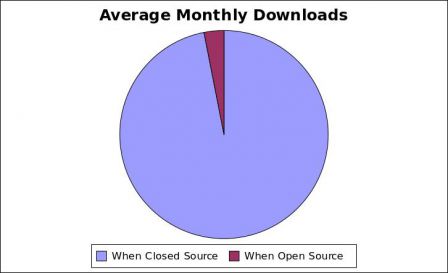

Il pourrait donc paraître étrange que j’aie passé dix ans à bloguer mon processus de conception de jeux. Chacun de mes concepts foireux et de mes prototypes finalisés est mis en ligne, visible par tout le monde.

La question qui revient le plus souvent est : « Vous n’avez pas peur que quelqu’un vous pique votre idée ? »

À ceux qui posent cette question, ce que je vous entends dire c’est : « J’aurais peur qu’on me pique mon idée ».

Je comprends ! Vous êtes vraiment fier de votre mécanisme de jeu novateur, de votre thème si original, ou d’autre chose issu de votre propriété intellectuelle qui vaudra des millions. C’est bien d’être fier de son travail ! Ça vous aide à persévérer durant ces heures sombres où vous vous demandez si vous ne feriez pas mieux d’avoir un autre passe-temps, genre le golf sur omelette.

Mais cette fierté peut aussi vous donner d’étranges inquiétudes, par exemple que quelqu’un d’autre s’intéresse à peu près autant que vous à votre idée. Ce n’est pas une insulte à votre idée, mais simplement nécessaire dans le domaine de la création. Si quelqu’un s’intéressait autant que vous à votre idée de jeu, il y passerait déjà ses nuits… toutes ces longues heures qu’il faut pour tester le jeu, développer, pleurer, réviser, pleurer, et tester le jeu à nouveau jusqu’à ce que l’idée devienne un jeu digne de ce nom.

Attendez : vous y passez déjà ces longues heures, n’est-ce pas ? Par pitié, ne me dites pas que vous êtes angoissé par le vol de votre idée avant même d’y avoir investi ce temps de développement. Ne me dites pas que vous avez fait des recherches sur les brevets, les droits d’auteur, les clauses de confidentialité et le dépôt de marque avant même de vous mettre à tester le jeu. Ne me dites pas que vous ne testez le jeu qu’avec des proches, qui ont donc tout intérêt à ne pas vous briser le cœur. Vous ne faites pas tout cela, n’est-ce pas ? Bien sûr que non, ce serait idiot. Cette paranoïa n’est qu’un prétexte pour ne pas se mettre au travail.

Voici quelques petites choses que j’ai apprises après des années à concevoir des jeux en public. J’espère que ces observations seront pertinentes dans votre propre processus créatif.

La vérité sur les idées

Les idées ne sont pas si particulières.

Sérieusement, une idée sympa ne peut pas en elle-même constituer un jeu. Antoine Bauza a récemment reçu le « Prix du Jeu de l’Année » au festival du jeu d’Essen, en Allemagne. Il a reçu ce prix pour Hanabi, un petit jeu de cartes collaboratif dans lequel les joueurs tiennent leurs cartes à l’envers et dépendent des autres pour recueillir des informations précises sur leur propre main. Il ne s’est pas juste réveillé un matin en disant « Hé, je veux faire un jeu où on tient ses cartes à l’envers et où on doit collaborer » et a reçu alors le prix « Spiel de Jahres ». Non, il y a eu une masse de travail et deux éditions distinctes avant qu’Hanabi soit reconnu pour son inventivité et devienne un succès commercial.

Les idées ne dévoilent pas l’émergence.

Même si votre idée est à 100% originale, l’idée seule ne vaut rien. C’est le travail de dévoilement des propriétés émergentes qui rend l’idée valable. Reprenons l’exemple du jeu Hanabi de Bauza : pour obtenir un jeu aussi élégant, il a fallu consacrer beaucoup de temps à chaque décision lors de la conception. Avec si peu de règles du jeu, tout devient beaucoup plus important. Combien de couleurs devrait-il y avoir dans le jeu ? Combien de cartes de chaque rang ? Quel est le score moyen sur une centaine de parties ? Comment les joueurs communiquent-ils entre eux pendant une partie ? Aucune de ces questions ne trouve de réponse tant que l’ « idée » n’est pas matérialisée sur la table. Il y a d’innombrables propriétés émergentes qui ne se révèlent qu’après des parties tests.

Vos idées sont piquées… à quelqu’un d’autre.

J’ai un placard rempli d’idées qui n’ont jamais abouti, pour diverses raisons. Des idées partout ! Sérieusement, tenez, prenez-en, j’en ai trop. Nous les avons toutes et il y a des chances qu’aucune d’entre elles ne soit originale. Pas les miennes, ni probablement les vôtres. Nous ne pouvons pas échapper aux déterminants de notre époque, nous pouvons seulement y réagir, et les répéter. Nous baignons dans un courant d’influences, qu’on le réalise ou non. Un simple exemple : essayez de penser à une nouvelle pièce de jeu d’échecs. Allez-y, peut-être qu’elle se déplace comme un fou, mais en étant limité à deux cases ? Peut-être qu’elle se déplace comme un roi, mais de deux cases seulement si elle se déplace en avant et peut seulement capturer en diagonale ? Ok, maintenant considérez les centaines de pièces d’échecs qui sont quelque part dans le monde, et voyez s’il vous reste de la place pour innover. Est-ce que c’est dégrisant ? Oui. Est-ce que c’est décourageant ? Foutrement non.

Votre idée toute seule ne constitue pas un jeu.

Prenons le temps de regarder les choses calmement. Si un jeu n’est pas joué, est-ce que c’est toujours un jeu ? Est-ce que c’est seulement un jeu quand il est joué ? Voilà les questions que je vous pose si vous vous préoccupez de garder jalousement vos préééécieuses idées pour vous, au lieu de les confronter vraiment au regard du plus de monde possible. Votre idée n’est pas un jeu. Seul votre jeu en est un. Il en est un seulement si les gens y jouent. Cela signifie que vous devez faire des prototypes, écrire des règles, et affronter la gêne sociale de demander à des étrangers de jouer le jeu, avec une règle supplémentaire : cela pourrait ne même pas être amusant. C’est ce qui rendra votre idée précieuse. Et devinez quoi ? Quand le jeu est amusant, la victoire en sera d’autant plus savoureuse.

La valeur, ça prend du temps, beaucoup de temps.

Tout ça pour dire… Non, je ne suis pas effrayé par l’idée que quelqu’un me vole mes idées. En fait, c’est exactement le contraire. Je ne serais pas là si je n’étais pas si ouvert au sujet de mes processus de création. Je le fais publiquement depuis maintenant une dizaine d’années. Mais quand j’ai commencé, oui, j’avais peur !

Tout a commencé autour de 1999 quand j’ai créé un jeu de fan dérivé du jeu de rôle World of Darkness à propos de zombies doués de sensations. Il s’appelait Zombie: the Coil. Je pensais pouvoir combler un trou dans la mythologie de WoD. Et punaise, je l’ai farci de tout ce que je pensais qu’un bon RPG devait contenir : faits artificiels, mécanismes inconsistants, postures punk-rock, complainte gothique. J’avais juste copié la structure des propriétés des jeux White Wolf (NdT: la société d’éditon de World of Darkness) de l’époque, je l’avais écrit avec ces contraintes et posté le résultat sur mon site pourri.

J’ai alors été effrayé par le fait que White Wolf pourrait me voler mon idée. J’ai appris qu’ils sortaient Hunter: the Reckoning et que ça parlait de zombies. Oh non, des zombies dans World of Darkness ? Merde ! Tout ce que j’avais écrit partait en fumée ! Peu importe que je n’aie pas essayé de contacter White Wolf en premier lieu. Pouvez-vous imaginer ma naïve audace ? Je pique pas mal de trucs dans les bouquins de White Wolf et après je suis inquiet qu’ils se penchent sur mon travail ? Remets ça à l’endroit, jeune Daniel. Zombie: the Coil, ça craint. Mais continue, tu trouveras ton processus de conception dans presque 15 ans (et aussi, jeune Daniel, arrête de porter des manteaux en Floride, tu as l’air d’un parfait idiot). Pas la peine de préciser que White Wolf a fait son chemin dans les année 90 sans ma petite contribution. Mais dépasser cette peur, être à l’aise pour montrer mon travail aux autres et affronter les critiques, ça, ça a de la valeur. Et alors, j’ai continué à concevoir plein de jeux débiles.

Ni génie, ni mysticisme. Seulement le travail.

Ne croyez pas cette mythologie du génie. C’est un mirage. Peut-être qu’il existe des génies, mais vous ne pouvez pas partir du principe que vous en êtes un. C’est comme vivre en croyant qu’on va régulièrement gagner au loto. Non, la valeur vient du travail et personne n’en fera autant que vous. Achetez une pizza aux testeurs de votre jeu. Crevez-vous à trouver la terminologie du jeu. Assemblez et finalisez trois prototypes d’affilée puis recommencez de zéro. Là réside l’artisanat, le métier de conception de jeux. Alors on s’y remet !

Crédit photos : Michael Elleray, Gadl et JD Hancock (Creative Commons By)