Tristan Louis se définit lui-même sur son site comme un vétéran d’Internet, ce que confirme son article Wikipédia. Il sait donc de quoi il parle lorsqu’il décide aujourd’hui de sonner l’alarme.

Les réseaux sociaux, les applications pour mobile… participent à un dangereux mouvement de fermeture[1]. Il faut tout faire pour ne pas avoir à dire dans quelques années : « l’Internet, c’était mieux avant ! ».

J’ai tué Internet

I killed the Internet

Tristan Louis – 3 mars 2012 – TNL.net

(Traduction Framalang/Twittica : Evpok, @Thb0c, @KarmaSama,Giljåm, @nico3333fr,@0ri0nS, M0tty, LGr, Gatitac, HgO)

J’ai tué Internet.

Ce n’était pas volontaire, mais c’est le résultat direct de mes actes. Je vais vous raconter comment c’est arrivé.

Internet

Autrefois il y avait beaucoup de réseaux privés. À cette époque, avant l’avènement d’Internet, pour pouvoir communiquer avec les utilisateurs d’un service en particulier, il fallait y être inscrit. Chaque service gérait ses propres silos[2] et avait sa propre culture : certains étaient spécialisés dans les affaires (par exemple CompuServe), d’autres se concentraient sur les consommateurs (comme AOL) ; certains étaient soutenus par de grandes entreprises (comme Prodigy), d’autres par de nouveaux arrivants dans le monde de l’informatique (comme eWorld). Mais aucun d’entre eux ne communiquait réellement avec les autres.

Pendant ce temps, une technologie de type et d’approche différente émergeait lentement. Issues de la peur durant la guerre froide que les communications centralisées puissent être coupées si une bombe nucléaire détruisait les serveurs hébergeant les communications. Les technologies d’Internet ont été conçues pour créer des connexions entre les différents réseaux, permettant de voyager d’un réseau à un autre sans rencontrer d’obstacle (d’où le terme inter-net qui signifie entre les réseaux). En cours de route, cela a également généré une philosophie différente : afin de participer au réseau et de voir d’autres réseaux transporter du trafic à partir et vers le vôtre, vous deviez accepter de faire la même chose pour tous les autres réseaux, sans discrimination, quelles que soient l’origine et la nature du trafic sur ce réseau.

Internet se développa d’abord en tant que projet militaire, mais la recherche était faite par des entreprises privées en partenariat avec des universités. Ainsi, ces ensembles commencèrent à s’interconnecter à la fin des années 60 et les ingénieurs ajoutèrent de plus en plus de technologies au réseau, le rendant de plus en plus utile, passant de l’échange de fichiers à la gestion de courriels, de groupes de discussion et finalement au web.

Quand Tim Berners-Lee a inventé le web, il n’a pas voulu le faire breveter, il a préféré partager son invention du http, des navigateurs, des serveurs web et du HTML avec le reste de la communauté Internet (c’est du reste assez incroyable qu’il ait inventé et présenté tous ces composants en même temps). Au fil des ans, la communauté les a améliorés, et a partagé ces améliorations avec le reste d’Internet. Ceux qui décidaient de construire des modèles propriétaires pour leurs services étaient en général méprisés et leurs idées n’avaient que peu de succès.

L’âge d’or

En ajoutant une couche graphique – le world wide web – à Internet, celui-ci a commencé à croître de plus en plus vite, forçant tous les silos à s’ouvrir ou à mourir. CompuServe a été le premier, suivi d’AOL et de Prodigy. La facilité d’utilisation d’AOL a permis à des millions de personnes d’accéder aux ressources d’Internet, alors que les difficultés techniques de l’utilisation de CompuServe l’ont perdu (ce qui a conduit à son acquisition par AOL) et l’arrivée tardive de Prodigy dans le monde d’Internet l’a rendu vulnérable à une acquisition par Yahoo, qui a fini par tous les supplanter.

Les deux décennies suivantes ont fait passer Internet d’un lieu où traînaient seulement des geeks au système de communication incontournable que nous connaissons aujourd’hui. En 1995, AT&T lança un forfait Internet appelé Worldnet, qui força tous les fournisseurs d’accès à se convertir au modèle d’accès Internet illimité à prix unique. Cette innovation avait pour but non seulement de se différencier mais aussi d’étouffer les concurrents d’AT&T car celui-ci possédait déjà une infrastructure suffisante pour s’assurer que le trafic lui coûterait moins cher qu’à tout autre FAI.

Entre-temps, plusieurs services ont fourni une infrastructure peu coûteuse pour héberger un site web, permettant à n’importe qui ayant un minimum de connaissances de créer un nom de domaine et de proposer ses produits en ligne. Dans cet environnement équitable, l’argent n’était pas un problème pour démarrer, et un site comme TNL.net (NdT : celui de l’auteur) avait les mêmes droits sur Internet que les plus grandes entreprises comme IBM, General Electrics, Esso, ou Microsoft.

Dès lors, à partir de 1995, la logique d’Internet se retrouva fondée sur deux principes : toutes les ressources étaient disponibles pour tous à un prix unique et ceux qui avaient la volonté de travailler dur pouvaient réussir et, de là, construire une entreprise florissante.

De sombres nuages

Mais ces beaux jours ne sont jamais assez loin pour des gens qui préfèrent que l’équilibre des forces penche en leur faveur. Innocemment au début, mais de plus en plus souvent, de nouveaux silos ont commencé à apparaître.

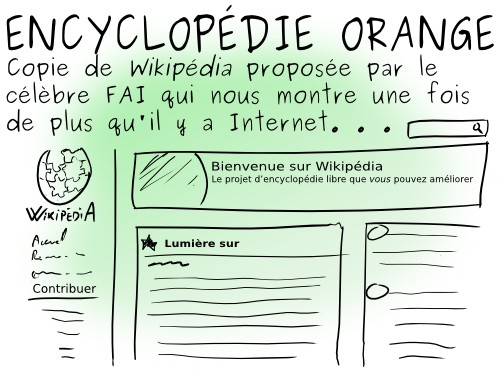

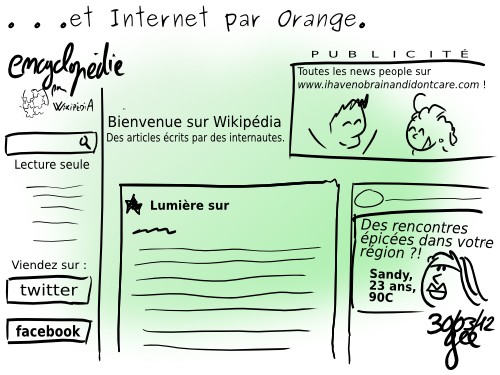

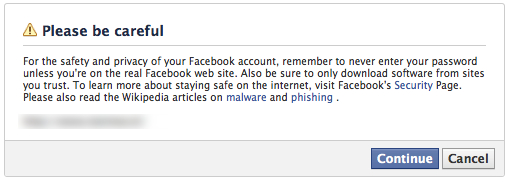

Au début, ces silos semblaient inoffensifs parce qu’ils étaient petits et que le reste d’Internet était bien plus gros qu’eux. Mais à l’instar d’un petit trou dans un barrage qui, au départ, semble bénin, la pression commença à monter et au final conduisit à l’augmentation du nombre de zones autour d’Internet où le trafic ne passait que dans un sens, vers ces communautés, mais sans jamais en revenir. Par exemple, sur Facebook, ce qui suit est devenu plus courant quand on nous signale quelque chose sur le net :

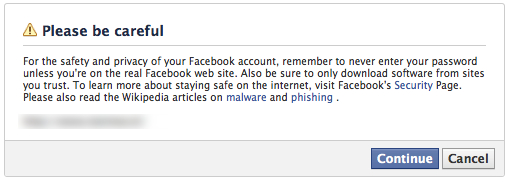

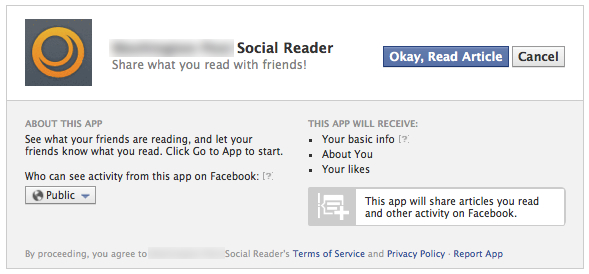

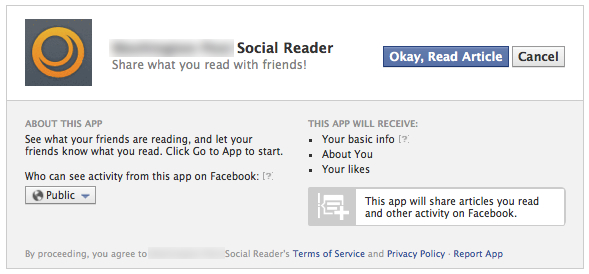

En d’autres termes, Facebook a jugé préférable d’intercepter le lien externe en essayant de vous faire installer une application qui vous ferait rester dans leur pré carré, comme souvent avec les applications qui permettent d’accèder aux réseaux sociaux :

À chaque fois que quelqu’un installe l’une de ces applications, il déplace tout partage qu’il a de son histoire de ce site vers les silos1 privés de Facebook. Maintenant, vous avez deux options quand vous cliquez sur un lien : soit vous installez l’application et ainsi vous prenez une part active au lent démentelement d’Internet, soit vous décidez de ne pas lire cette histoire. Facebook a pleinement réussi à faire en sorte que partager un lien en dehors de Facebook soit si difficile qu’il s’assure que le trafic ne va jamais aller que vers Facebook.

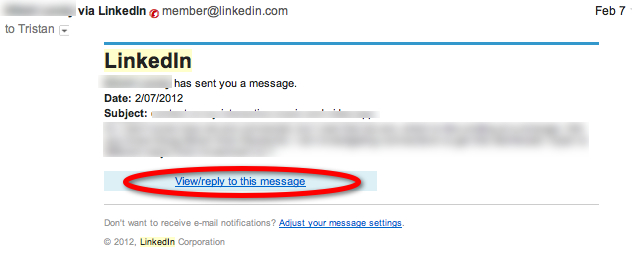

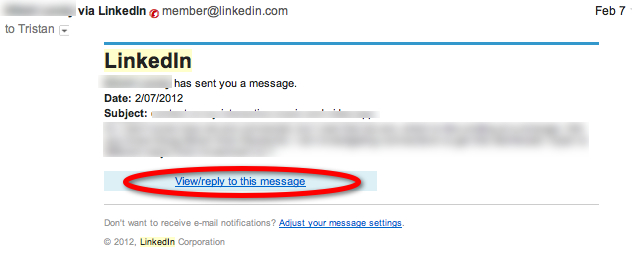

Mais ce n’est pas que l’apanage de Facebook. Par exemple quand je reçois un message LinkedIn, on me demande de cliquer sur un lien « Voir/Répondre à ce message ». Pourquoi donc ? Ce message est dans ma boîte-mail, je peux le lire en entier, et je peux y répondre en cliquant sur le bouton « Répondre » de mon client mail :

Ce lien est utile pour LinkedIn, pas pour moi en tant qu’utilisateur, puisque toutes les fonctionalités dont j’ai besoin sont juste là, dans mon client mail.

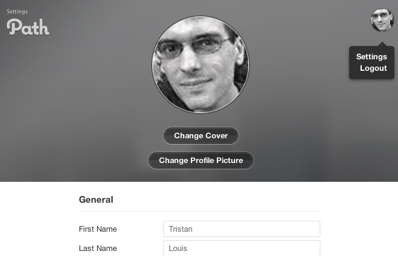

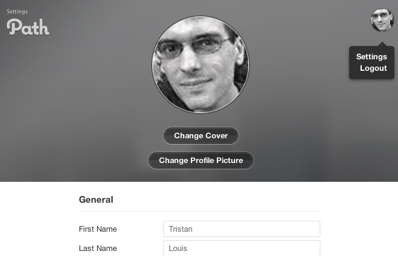

Autre exemple, prenons Path, le nouveau meilleur ami des réseaux sociaux. Path est un réseau social pour mobiles (pensez à Facebook pour votre smartphone) et son site propose un bouton pour se connecter (pour en savoir plus sur la raison de l’absence de liens vers Path dans cette entrée, voir « Allez-vous le ressuciter ? » plus bas). Mais quand vous vous connectez, l’univers de Path est très limité. C’est ci-dessous, sans rire, la page où j’atterris quand je me connecte à travers leur interface web :

Pas de contenu ici, au-delà de mes préférences. Je ne peux pas avoir accès aux données que j’ai créées sur mon appareil mobile, ou celles créées par d’autres personnes sur les leurs. Je ne peux pas non plus partager sur le web des choses que j’ai créées sur mon mobile… et personne ne semble trouver à y redire.

Comment j’ai tué Internet

Quand je l’ai remarqué il y a quelques mois, je n’y ai pas trop réfléchi. J’ai pensé que c’était une fonctionnalité d’une bêta qui n’avait pas encore de contenu en ligne. Et donc j’ai continué à utiliser le service. Mais finalement, l’impossibilité de partager sur le net m’a fait tiquer car j’ai réalisé que j’étais captif de Path. J’ai arrêté d’utiliser ce service.

Mais ce que je n’ai pas fait, c’est arrêter d’utiliser les nombreuses autres applications qui fonctionnaient sur mon téléphone Android (cela serait tout aussi vrai si j’avais utilisé un iPhone). J’ai continué à utiliser une application dédiée au Kindle d’Amazon, une autre pour son lecteur MP3, encore une autre pour Google Currents, ou pour Dropbox, Evernote, Facebook, Flickr, Foursquare, etc. J’étais d’accord pour obtenir seulement quelques petits morceaux du web empaquetés et prémâchées sur mon mobile. Je n’ai pas demandé à ces mêmes sites de développer une version web ouverte qui fonctionnerait dans un navigateur de façon à ce que je puisse moi-même choisir le périphérique d’accès à leur contenu.

Je n’ai pas tiqué quand j’ai eu à réinstaller ces applications sur un autre périphérique, lorsque j’en ai changé. Et quand j’ai vu qu’un de ces périphériques ne supportait pas l’application, je n’ai pas blâmé le créateur de l’application mais la plateforme pour ne pas avoir aidé le développeur. J’ai opté pour plus de fragmentation dans ce qui était disponible pour tout le monde parce je devais avoir le dernier « jouet à la mode » au lieu de demander à ce que tout le monde fasse le choix, plus difficile, de travailler ensemble.

Quand il manque une fonctionnalité au web, je ne cherche pas un moyen de régler cela en utilisant la capacité que ce materiel offre mais je m’en détourne et dis « abandonnons le web et utilisons les applications à la place ». Je n’ai pas poussé au dialogue pour trouver des solutions à l’accès ouvert aux caméras/accéléromètres/microphones/WiFi/GPS/Bluetooth. À la place je tombe dans la facilité et me concentre pour développer sur une seule plateforme (ou un petit groupe de plateformes).

À chaque fois que je suis tombé sur un silo comme Facebook, j’ai peut-être râlé mais je ne suis pas parti. En fait, j’ai publié toujours plus de contenus dessus sans me demander si je pouvais le récupérer. J’ai fait cela parce que c’était là où étaient les lecteurs, là où je pouvais avoir plus d’utilisateurs, etc.

Quand mon opérateur mobile a décidé de mettre en place un plafond sur la consommation de mon forfait illimité, je ne l’ai pas quitté parce que je devais être sur un réseau où je pouvais continuer à utiliser mon iPhone/iPad/Kindle (peu importe le périphérique). Je me suis plaint sur Twitter et j’ajoutais un billet sur Tumblr mais je suis quand même resté.

Quand les politiciens commencèrent à parler de sujets comme la neutralité du net ou d’autres acronymes bizarres comme PIPA/SOPA/ACTA/etc., je me suis battu contre ces lois mais à l’époque je n’avais pas insisté sur le fait que tout ce qui attaque Internet attaque la population et donc ébranle la démocratie.

Je pense que vous réalisez peut-être que je ne suis pas seul dans ce cas, et la vérité c’est que j’ai peut-être tué Internet… mais vous aussi.

Le ressusciterez-vous ?

Donc comment on le ramène ? Comment nous, assis sur le bord de la route, pouvons-nous aider Internet à continer de se croître comme un endroit où tout un chacun, qu’il soit une énorme entreprise ou un simple individu, ait des chances égales de développer et construire le prochain « truc génial d’Internet » ?

Bon, la façon dont je vois les choses c’est que nous combattons avec les outils qu’on a et le meilleur d’entre eux est Internet lui même… et nos portes-monnaies.

Vous voulez de l’argent ? Eh bien, dans ce cas vous devrez être ouvert. Vous voulez me faire de la publicité ? Parfait ! Faites que votre site complet soit une part d’Internet et j’arrêterai de bloquer vos publicités. Je cliquerai même sur les publicités si elles pointent vers un site internet ouvert, mais je bloquerai celles qui m’entraînent vers des silos. Vous voulez m’offrir une inscription à quelque chose ? C’est bien mais vous ne pouvez pas être indexé par les moteurs de recherche.

Vous voulez que j’installe une application ? OK, seulement si les fonctionnalités sont valables pour un internet ouvert ! Et si c’est dû à une limitation des technologies, alors expliquez-le moi et dites-moi à qui je dois me plaindre pour que s’arrêtent ces restrictions.

Vous voulez que je partage un lien vers votre application ou votre site ? D’accord, mais comment puis-je partager les liens provenant d’autres sites ou applications DANS votre application ? Comment puis-je circuler dans les deux sens (et permettre aux moteurs de recherche ou aux personnes non enregistrées de voir au moins une partie du contenu que je partage ?).

Vous êtes un fabricant de matériel informatique ? Allez-y. Mais vous devez travailler avec d’autres fabricants pour assurer que l’accès aux appareils que vous construisez via le web soit standardisé.

Vous êtes un opérateur télécom et vous avez du mal rentabiliser votre bande passante ? Peut être que nous pouvons vous aider. Partagez TOUTES vos données (anonymisées bien sûr) qui concernent le trafic et les habitudes de vos utilisateurs. Des passionnés de réseaux se feront un plaisir de travailler avec vous pour trouver des moyens d’améliorer les choses.

Vous dirigez un moteur de recherche ? Bien. Si vous trouvez que certaines pages sont cloisonnées, refusez simplement l’indexation de l’ensemble du site. Travaillez avec vos concurrents pour assurer la création d’un liste noire, semblable à la liste noire des spammeurs. Si une entreprise ne veut pas jouer le jeu, très bien, mais elle ne devrait pas alors avoir le beurre et l’argent du beurre.

Vous voulez écrire une loi relative à certains comportements néfastes sur Internet ? D’accord mais vous devez la mettre a disposition sur un site Internet public et faire en sorte que tout le monde en parle. Peut-être sous la forme d’un wiki pour permettre une bonne participation du public et assurer le meilleur dialogue possible.

Vous lancez un site sur ce sujet de l’Internet ouvert ? Eh bien tout d’abord merci ! Mais souvenez vous que l’outil dont nous disposons est Internet lui-même. Ne faites pas de lien vers les pages publiques des sites cloisonnés (fermés). En effet, il est préférable de ne pas les mentionner, néanmoins, si vous devez absolument le faire, faites en sorte qu’il soit difficile de les trouver.

Vous êtes juste un utilisateur ? Génial ! Pour commencer, il suffit juste d’exiger qu’Internet reste ouvert. Vous avez protesté lorsque SOPA a menacé Internet. Si votre opérateur Internet devient liberticide, partez pour un opérateur qui promet de rester ouvert ! Quand les politiciens tentent d’abuser d’Internet, interpellez-les ! Et quand un FAI essaye de vous limiter, barrez-vous ! Vous pouvez faire ça encore et encore. La lutte va être longue mais elle en vaut vraiment la peine.

Ne le faites pas pour moi. Ne le faites même pas seulement pour la liberté. Ne le faites pas parce les anciennes générations d’utilisateurs d’Internet se sont battues pour réaliser ce travail.

Faites-le parce que Internet est génial.

Faites-le pour les générations futures.

Faites-le pour vos amis.

Faites-le pour vous mêmes.

Faites-le pour les chatons.

.

.