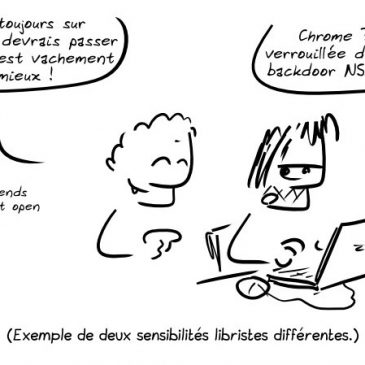

Tu quoque Firefox

Peut-être avez-vous entendu parler de cette future fonctionnalité de Firefox annoncée par Mozilla il y a quelques semaines : la validation obligatoire des extensions qui ont fait le succès de Firefox depuis des années. Un article du blog de Mozilla (voir … Lire la suite