Les Métacartes « Numérique Éthique » : une boîte à outils pour s’émanciper

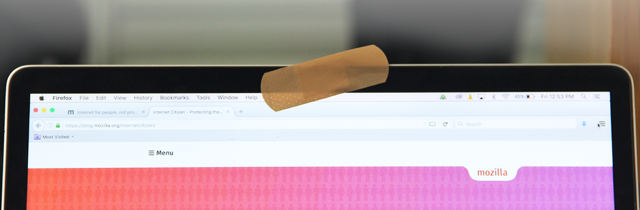

Faire le point sur son utilisation du numérique et améliorer ses pratiques : mais par où commencer ? Les Métacartes « Numérique Éthique » permettent d’accompagner ces réflexions, de se poser des questions pertinentes et d’évaluer ses priorités.