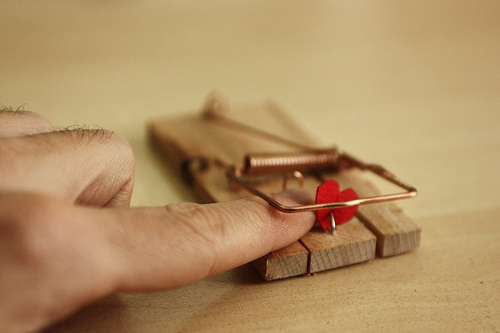

Refusons la surveillance biométrique

Vous avez hâte de voir les JO de Paris en 2024 ? Non ? Roooh… et la petite loi surveillance qui va avec ? Vous avez hâte de la voir appliquée aussi ? Non ? Alors cette BD est pour vous… BD réalisée dans le … Lire la suite