Quand la Toile se déchire…

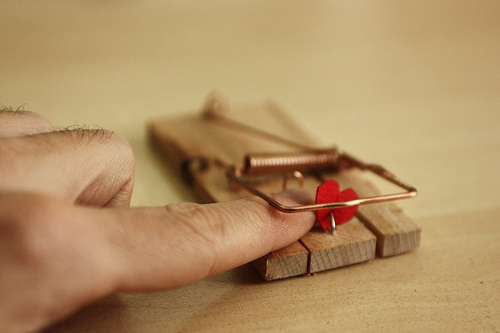

Vous prendrez bien un peu une petite DDoSe de paranoïa ce matin ? Blague à part, j’avais choisi de ne pas vous proposer la traduction de cet article de Bruce Schneier, lorsqu’il est paru au mois de septembre, en pensant qu’il … Lire la suite