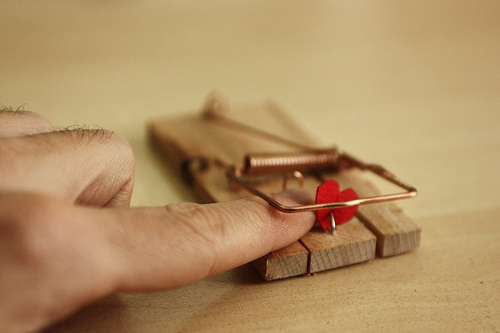

Sécurité de nos données : sur qui compter ?

Un des meilleurs experts indépendants en sécurité informatique résume ici parfaitement ce qui selon lui constitue un véritable problème : notre dépendance aux commodités que nous offrent les entreprises hégémoniques de l’Internet. Nous bradons bien facilement nos données personnelles en échange … Lire la suite