Un financement pour pouvoir se libérer… de Framasphère !

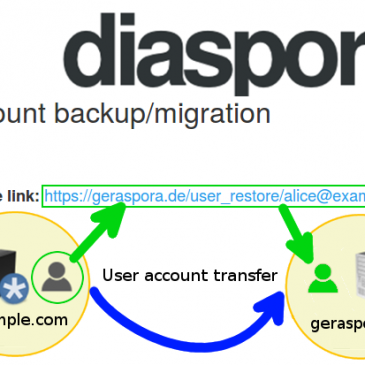

Diaspora* est un réseau social décentralisé et respectueux de la liberté. Le terme diaspora* désigne à la fois le logiciel sous licence AGPL à installer sur un serveur pour pouvoir se connecter au réseau, et le réseau lui même, composé … Lire la suite