L’affaire Brandon Mayfield : une surveillance terrifiante

Dans l’œil du cyclone…

Au lendemain de « la journée de la riposte », nous vous proposons une édifiante histoire qui peut arriver à chacun d’entre nous.

L’affaire Brandon Mayfield : une surveillance terrifiante

Face aux excès de la NSA, plus personne n’est à l’abri du biais de confirmation.

The terrifying surveillance case of Brandon Mayfield

Matthew Harwood – 8 février 2014 – America Aljazeera

(Traduction : bouzim, amha, Nemecle, Diab, Achille, Scailyna, z1tor, Robin Dupret, sinma, peupleLà + anonymes)

Fin janvier, dans un webchat en direct, Edward Snowden le lanceur d’alertes de la NSA, a exposé l’un des dangers les moins débattus à propos de la surveillance de masse. En balayant aveuglement les enregistrements de toutes les conversations téléphoniques et communications internationales des États-Uniens, le gouvernement a la possibilité d’initier une enquête rétroactive, autrement dit de rechercher dans les données passées des cibles n’importe quelle preuve d’activité suspecte, illégale ou seulement embarrassante. C’est une possibilité qui a de quoi déranger : même ceux qui sont persuadés d’être eux-mêmes des gens honnêtes devraient y réfléchir à deux fois avant de proclamer haut et fort : « Qu’ai-je à craindre puisque je n’ai rien à cacher ».

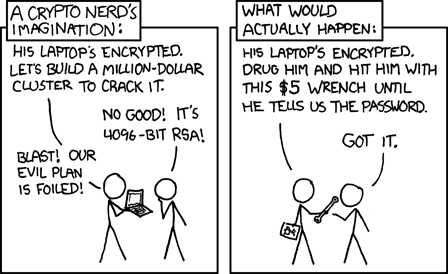

Mais il y a un autre danger que Snowden n’a pas mentionné, inhérent au fait que le gouvernement dispose facilement d’un accès aux énormes volumes de données que nous générons chaque jour : il peut insinuer la culpabilité là où il n’y en a pas. Quand des enquêteurs ont des montagnes de données sur une cible donnée, il est facile de ne retenir que les éléments qui confirment leurs théories — en particulier dans les enquêtes de contre-terrorisme où les enjeux sont si importants — tout en ignorant ou minimisant le reste. Nul besoin d’une quelconque malveillance de la part des enquêteurs ou des analystes, même s’il ne fait aucun doute que les préjugés sont de la partie : il s’agit seulement de preuves circonstancielles et de cette dangereuse croyance en leur intuition. Les chercheurs en sciences sociales nomment ce phénomène « biais de confirmation » : lorsque des personnes sont submergées de données, il est bien plus simple de tisser ces données dans une trame narrative qui confirme les croyances auxquelles elles adhèrent déjà. Le criminologue D. Kim Rossmo, un inspecteur de la police de Vancouver à la retraite, était tellement soucieux du biais de confirmation et des échecs qu’il entraîne dans les enquêtes qu’il a incité les officiers de police dans le Police Chief Magazine à toujours se montrer vigilants sur le sujet. « Les éléments du biais de confirmation », écrit-il, « comprennent le fait de ne pas chercher de preuves qui démantèleraient une théorie, de ne pas utiliser une telle preuve s’ils en trouvaient, de ne pas envisager d’hypothèses alternatives et de ne pas évaluer la recevabilité de la preuve ».

Pour nous faire une meilleure idée de ces dangers, examinons l’affaire Brandon Mayfield.

Une erreur d’identité

Le 11 mars 2004 à Madrid, des terroristes proches de la mouvance d’Al-Qaïda ont coordonné un attentat à la bombe sur plusieurs trains de banlieue durant l’heure de pointe matinale. 193 personnes furent tuées et environ 1 800 furent blessées. Deux empreintes digitales partielles découvertes sur un sac de détonateurs au cours de l’enquête par la Police Nationale Espagnole (PNE) furent partagées avec le FBI par le biais d’Interpol. Les deux empreintes furent entrées dans la base de données du FBI, qui retourna vingt concordances possibles pour l’une d’entre elles : sur ces vingt concordances, l’une appartenait à Brandon Mayfield. Ancien chef de peloton de l’armée américaine, Mayfield officiait alors à Portland, dans l’Oregon, comme avocat spécialisé dans les gardes d’enfants, les divorces et les lois sur l’immigration. Ses empreintes étaient répertoriées dans le système du FBI parce qu’il avait fait son service militaire mais aussi parce qu’il avait été arrêté sur un malentendu vingt ans auparavant. Les charges avaient ensuite été abandonnées.

Il se trouvait que l’empreinte de Mayfield ne concordait pas exactement avec l’empreinte laissée sur le sac de détonateurs. Malgré cela, les spécialistes des empreintes au FBI fournirent des justifications aux différences, selon un rapport du Bureau de l’inspecteur général du département de la Justice (OIG). D’après la règle de divergence unique, le laboratoire du FBI aurait dû conclure que Mayfield n’avait pas laissé les empreintes trouvées à Madrid — c’est la conclusion à laquelle était parvenu le PNE et qu’il avait communiquée au FBI à plusieurs reprises. Pourtant, le bureau local du FBI à Portland se servit de cette correspondance d’empreinte pour commencer à fouiller dans le passé de Mayfield. Certains détails de la vie de l’avocat ont convaincu les agents qu’ils tenaient leur homme. Mayfield s’était converti à l’Islam après avoir rencontré sa femme, une égyptienne. Il avait offert son aide juridique sur une affaire de garde d’enfant à l’un des « Portland Seven », un groupe d’hommes qui avait essayé d’aller en Afghanistan afin de combattre pour Al-Qaïda et les Talibans contre les États-Unis et leurs forces alliées. Il fréquentait aussi la même mosquée que les militants. À la suite des événements du 11 Septembre, ces innocentes associations et relations, quoique approximatives, étaient devenues pour les enquêteurs des preuves que Mayfield n’était pas un bon citoyen américain, mais un terroriste sanguinaire déterminé à détruire l’Occident.

Les détails biographiques de Mayfield, en particulier sa religion et l’image de terroriste qu’on lui prêtait, ont contribué à ce que les laboratoires du FBI se montrent réticents au réexamen de l’identification erronée. Selon l’OIG, « l’un des inspecteurs a clairement admis que si la personne identifiée n’avait pas eu ces caractéristiques, le laboratoire aurait pu revoir l’identification en se montrant plus sceptique et repérer l’erreur. »

Comme les agents du FBI n’avaient aucune preuve concrète que Mayfield était impliqué dans l’attentat à la bombe des trains de Madrid, ils décidèrent de ne pas faire une demande de mise sur écoute, qu’il faut justifier par un motif suffisant de croire à une activité ou intention criminelle. À la place, ils ont donc fait appel à un mandat FISA (NdT : Foreign Intelligence Surveillance Act, loi décrivant les procédures de surveillance sur des puissances étrangères) en affirmant qu’ils avaient des motifs suffisants de croire que Mayfield agissait pour le compte d’un groupe terroriste étranger. Ainsi, le FBI pouvait contourner le Quatrième Amendement : s’ils découvraient accidentellement au cours de leur activité de renseignement la preuve d’une activité criminelle; ils pourraient la partager avec les procureurs et les enquêteurs. La cour confidentielle de la FISA approuva la demande, comme elle le fait presque toujours, et c’est ainsi que le FBI a pu commencer la surveillance sous couverture de Mayfield et de sa famille, de manière clandestine et incroyablement intrusive.

Des théories inventées de toutes pièces

Des agents du FBI pénétrèrent par effraction dans la maison de Mayfield et dans son cabinet d’avocat. Ils fouillèrent dans des documents protégés par le secret professionnel entre un avocat et son client, ils mirent sur écoute ses téléphones, ils analysèrent sa comptabilité et son historique de navigation Internet, ils fouillèrent même ses poubelles. Ils le suivirent dans tous ses déplacements. Malgré tout cela, le FBI ne trouva pas le moindre indice qui puisse le relier aux événements de Madrid. Ils trouvèrent cependant, des recherches Internet sur des vols vers l’Espagne et découvrirent qu’il avait pris une fois des leçons de pilotage d’avion. Pour ces agents du FBI, d’ores et déjà convaincus de sa culpabilité, tout cela était la preuve que Mayfield était un terroriste en puissance. Ses recherches sur le web étaient cependant tout à fait banales : sa fille devait organiser des vacances fictives pour un projet scolaire. Quant aux leçons de vol, elles témoignaient de l’intérêt de Mayfield pour le vol en avion, et rien de plus.

Il peut sembler qu’il y a là un nombre bizarre de coïncidences. Mais quand on présenta les preuves qui démontraient l’innocence de Mayfield au FBI, le Bureau les déforma pour pouvoir soutenir la thèse première qui faisait de lui un coupable. Le passeport de Mayfield avait expiré, et le dernier enregistrement d’un passage de frontières remontait à son service militaire en 1994. En l’absence de preuves d’un voyage à l’étranger depuis des années, le FBI a tout simplement élaboré une théorie selon laquelle il avait forcément voyagé sous une fausse identité dans le cadre de ce complot terroriste .

Du fait des erreurs commises par le FBI — ils avaient laissé des empreintes de chaussures sur le tapis de la maison de Mayfield et fait irruption un jour où son fils était seul à la maison —, Mayfield en conclut qu’il était sous la surveillance des autorités fédérales. La paranoïa s’installa. Quand il était au volant, il vérifiait s’il n’était pas suivi par une voiture jusqu’à son domicile ou jusqu’à son bureau. Le FBI interpréta sa nervosité comme une preuve supplémentaire de culpabilité. Pensant que leur couverture avait sauté, les agents du FBI placèrent Mayfield en détention comme témoin matériel dans l’attentat de Madrid, au motif qu’ils craignaient un risque de fuite. Ils ne pouvaient pas l’arrêter car malgré leur surveillance intrusive ils n’avaient toujours aucune preuve tangible d’aucun crime. Il passa deux semaines en prison, terrifié à l’idée que ses codétenus apprennent qu’il était impliqué d’une manière ou d’une autre dans les attentats de Madrid et qu’ils ne l’agressent.

Lorsque l’OIG examina comment l’affaire Mayfield avait été traitée, il établit que les demandes déposées par le FBI pour auditionner des témoins matériels et pour obtenir des mandats de perquisitions « contenaient plusieurs inexactitudes qui reflétaient un manque regrettable d’attention aux détails ». Malgré toutes les preuves contraires, le FBI était tellement convaincu de tenir son homme qu’il fournit de fausses déclarations sous serment devant un juge. La seule raison pour laquelle Mayfield est un homme libre aujourd’hui, c’est que la police espagnole a répété à plusieurs reprises au FBI que l’empreinte récupérée sur le sac de détonateurs ne correspondait pas à celles de Mayfield. Pourtant, le FBI s’en est tenu obstinément aux résultats de ses laboratoires jusqu’à ce que les autorités espagnoles identifient de manière concluante les empreintes du vrai coupable, Ouhane Daoud, de nationalité algérienne. Ce n’est qu’alors que le voyage traumatisant de Mayfield dans les entrailles de la sécurité nationale prit fin.

Un récit édifiant

L’épreuve qu’a vécue Mayfield est un récit édifiant de ce qui peut arriver lorsqu’un gouvernement s’acharne sur ses suspects et refuse de desserrer son étau. Heureusement, dans le cas de Mayfield, le gouvernement a fini par le relâcher mais non sans que la procédure ait chamboulé son existence.

Près d’une décennie plus tard, les capacités du gouvernement en matière de surveillance confidentielle n’ont fait que croître, grâce aux médias sociaux, téléphones connectés et autres technologies. La collecte massive de données personnelles des États-Uniens augmente le risque que des faux positifs — des Mayfield innocents tombant sous l’examen approfondi du gouvernement – se produisent . Et quand ce faux positif est un musulman américain ou un anarchiste ou un féroce activiste écologiste, les agents du gouvernement et les analystes auront-ils la capacité de mettre de côté leurs préjugés et leur nervosité afin de soupeser chaque information, particulièrement les preuves contradictoires, avant de condamner ces quelques malheureux à des charges bidons et à la vindicte publique ?

Le biais de confirmation devrait nous rendre sceptiques quant à cette possibilité.

Crédit photo : Fabbio (Creative Commons By-Sa)