Bye bye Twitter, hello Masto !

C’est dans l’air du temps et c’est tant mieux. Comme à chaque fois que Twitter (ou Facebook) se signale par ses errements manifestes (et comment pourrait-il en être autrement ?), s’ensuit une vague de migrations.

Voici par exemple Laura Kalbag. Cette designeuse britannique qui est la moitié de indie.ie avec Aral Balkan et qui a publié le guide Accessibility for everyone a récemment pris ses distances avec Twitter pour expérimenter Mastodon au point de piloter sa propre instance…

Elle explique ses raisons et sa démarche au long de deux articles successifs sur son blog que Framalang s’est fait un plaisir de traduire tous les deux pour vous : What is wrong with Twitter et What is Mastodon and Why should I use it.

Bonne lecture… et à bientôt peut-être sur Mastodon, le réseau social qui vous redonne le contrôle ? Si vous êtes déjà convaincu⋅e, faites lire ce double article à vos ami⋅e⋅s qui hésitent encore.

Traduction Framalang : audionuma, Juliette, jums, goofy, Elodie, sonj, draenog, Nexofs, sonj + 4 anonymes

Quel est le problème avec Twitter ?

par Laura Kalbag

Il y a quelques semaines j’ai publié une brève note pour signaler que j’ai désormais ma propre instance Mastodon. Mais commençons par le commencement : pourquoi ?

Il y a quelques semaines j’ai publié une brève note pour signaler que j’ai désormais ma propre instance Mastodon. Mais commençons par le commencement : pourquoi ?

J’ai l’intention d’utiliser Mastodon comme alternative à Twitter. Bien que Mastodon ne soit pas l’équivalent de Twitter, nombre de ses fonctionnalités sont semblables. Et je cherche une solution alternative à Twitter parce que Twitter n’est pas bon pour moi.

Parfois, il m’arrive de croire qu’en disant : « Twitter n’est pas bon pour moi » je n’ai pas besoin d’expliquer davantage, mais ce n’est pas une opinion tellement répandue. Cela vaut la peine d’être expliqué un peu plus en détail :

Le capitalisme de surveillance

En bref, le problème avec Twitter c’est le capitalisme de surveillance. Au cas où ce terme vous serait étranger, le capitalisme de surveillance est le modèle économique dominant en matière de technologie grand public. La technologie nous traque, observe nos actions : c’est l’aspect surveillance. Cette information est alors utilisée afin de mieux nous vendre des biens et services, souvent par le biais de la publicité « pertinente », c’est l’aspect capitalisme. Pour dire les choses clairement, Aral Balkan appelle cela le people farming que l’on peut traduire par « élevage humain».

Nous sommes la plupart du temps conscient⋅e⋅s du fait que les publicités que nous voyons sur les réseaux sociaux comme Facebook et Twitter financent leurs services. En revanche, nous sommes moins conscient⋅e⋅s du fait que des algorithmes affectent les articles ou billets que nous voyons dans les fils d’information de nos réseaux sociaux, et nous ne savons pas quelle information nourrit ces algorithmes ; ni comment ces algorithmes et leurs interfaces sont conçus pour manipuler notre interaction avec le service. Nous sommes largement inconscient⋅e⋅s de la manière dont la plupart des technologies utilisent le traçage et leurs propres algorithmes pour nous rendre dépendant⋅e⋅s et pour manipuler notre comportement d’une manière qui leur est financièrement bénéfique.

Si tout cela semble tiré par les cheveux, jetez un coup d’œil à la version blog de ma conférence intitulée : « Digital Assistants, Facebook Quizzes, et Fake News ! Vous n’allez pas croire ce qui va se passer ensuite. »

Qu’est-ce qui ne va pas avec Twitter, au juste ?

Le modèle économique de capitalisme de surveillance de Twitter a un impact sur chaque décision prise par Twitter. Twitter récompense les comportements abusifs à travers les algorithmes utilisés pour son historique car la controverse entraîne « l’engagement ». Twitter construit des cultes de la célébrité (qu’il s’agisse des individus ou des mèmes) parce que davantage de personnes s’inscriront sur une plateforme pour suivre l’actualité et éviter la peur de passer à côté.

À travers ses algorithmes Twitter décide de ce que vous voyez

Tout comme l’a fait Facebook auparavant, la décision de Twitter d’utiliser des algorithmes pour vous dicter ce que vous voyez dans votre fil au lieu de vous montrer les messages dans leur ordre chronologique signifie que vous ne pouvez pas faire confiance au flux pour vous afficher les messages des personnes que vous suivez (le contournement consiste à utiliser les « Listes », mais pour cette raison, je soupçonne Twitter de vouloir se débarrasser des listes à un moment ou à un autre…)

Vous ignorez si vos messages sont vus ou si vous voyez ceux de vos amis, puisque vous n’avez aucune idée de ce que fait l’algorithme. il semble que cet algorithme favorise les comptes et les tweets populaires et/ou viraux, ce qui fait de la viralité l’aspiration ultime des vedettes expérimenté⋅e⋅s des réseaux sociaux, au-delà du nombre spectaculaire d’abonné⋅e⋅s. (je ne porte pas de jugement… je décide moi aussi de suivre ou non une personne en fonction de son nombre d’abonné⋅e⋅s, pas vous ?)

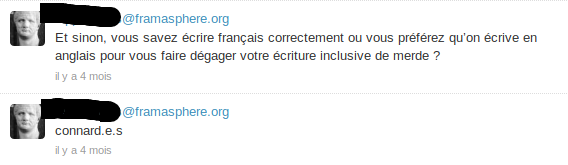

En réalité, Twitter encourage les agressions

Twitter permet aux agressions et au harcèlement de continuer parce que l’engagement des utilisateurs prospère grâce à la polémique. Des trolls haineux qui chassent en meute ? C’est ça, l’engagement ! Des femmes et des personnes de groupes marginalisés sont harcelées sur Twitter ? Mais tous ces trolls sont si engageants ! Qu’est-ce que ça peut faire qu’une femme quitte Twitter si la polémique a pour résultat qu’un plus grand nombre de personnes vont tweeter, ou même s’inscrire pour avoir leur mot à dire sur la question ? Pourquoi Twitter, Inc. devrait-il se soucier des gens alors que les chiffres sont tout ce qui compte pour les investisseurs, et que ce sont eux qui gardent la mainmise sur les projecteurs ? Tout ce que les entreprises de réseaux sociaux ont à faire, c’est de maintenir un équilibre délicat pour ne pas mettre trop de gens en colère et à ne pas les aliéner au point de les faire quitter la plateforme en masse. Et étant donné qu’un si grand nombre de ces gens sont tellement engagés dans Twitter (est-ce nécessaire de mentionner que « engagement » n’est probablement qu’un euphémisme pour « addiction »), ils ont du mal à en sortir. C’est mon cas. Pas vous ?

Si Twitter se conformait rigoureusement à une politique stricte contre le harcèlement et les agressions, il y aurait moins de tweets. Si Twitter nous donnait des outils efficaces pour modérer nos propres fils, réponses et messages, il est probable que cela impacterait ce que l’algorithme choisit de nous montrer, et impacterait le modèle économique de Twitter qui monétise ce que l’algorithme met en priorité dans le flux des messages.

Twitter ne gère pas efficacement les cas d’agression

Il n’est pas facile de modérer les agressions. Décider de ce qui constitue une agression et de la façon de la traiter de manière appropriée est un problème pour toutes les plateformes de publication et tous les réseaux sociaux. Ce sont aussi des problèmes systémiques auxquels sont confrontées les communautés locales et le système judiciaire. Problèmes qui sont généralement traités (encore souvent de manière inadéquate) par ces communautés et systèmes judiciaires. Mais nous devons être conscients que la technologie amplifie les problèmes, en facilitant le ciblage d’un individu et la possibilité d’une attaque de manière anonyme. Et comme nous utilisons les plateformes de grandes entreprises, nous déléguons au contrôle de l’entreprise la responsabilité des décisions sur la manière de gérer les agressions.

Les personnels de ces entreprises technologiques ne devraient pas être ceux qui décident de ce qui relève de la liberté d’expression et de la censure sur ce qui est devenu notre infrastructure sociale mondiale. Les personnes qui ont des intérêts financiers dans le chiffre d’affaires ne devraient pas être en mesure de prendre des décisions concernant nos droits et ce qui constitue la liberté d’expression.

Nuances

Bien sûr, il y a aussi des situations diverses et certains choix de conception d’algorithmes de flux pour gérer le harcèlement et des agressions ne sont pas principalement destinés à servir le capitalisme de surveillance. Il se peut qu’il y ait des personnes qui travaillent dans l’entreprise et qui ont des intentions bienveillantes. (J’en ai rencontré quelques-unes, je n’en doute pas !)

Mais comme le modèle d’affaires de Twitter est concentré sur l’extraction de l’information des gens, les décisions de conception qui servent le modèle économique auront toujours la priorité. Les cas de comportements bienveillants sont des exceptions et ne prouvent pas que le modèle entier repose sur le principe de « l’attention bienveillante malgré tout ». De tels gestes de bonté sont malheureusement accomplis, ou plutôt consentis, pour améliorer les relations publiques.

Mon usage de Twitter

Quand je me demande sincèrement pourquoi j’utilise encore Twitter, je trouve de bonnes raisons et aussi des prétextes. Toutes mes bonnes raisons sont probablement des prétextes, tout dépend du degré de complaisance envers moi-même dont je suis capable tel ou tel jour. Je suis comme prise dans un tourbillon entre mes convictions et mon amour-propre.

Twitter me donne les nouvelles

C’est sur Twitter que je vais d’abord pour m’informer des actualités internationales et locales. Il est difficile de trouver un organe de presse qui couvre l’actualité et les questions qui me tiennent à cœur sans publier également du putaclic, des listes attrape-cons et des bêtises calculées avec du SEO. Malheureusement, c’est en grande partie parce que la publicité sur le Web (qui repose avant tout sur la surveillance) est le modèle économique de la publication de nouvelles. Je me tiens donc au courant des actualités en suivant quelques organes d’information et beaucoup de journalistes individuels.

Il existe une stratégie de contournement : suivre des comptes et des listes Twitter sur Feedbin, à côté des autres flux RSS auxquels je suis abonnée. Tous les tweets sont à disposition, mais l’algorithme ou les applications ne tentent pas de manipuler votre comportement.

Il s’agit d’une solution de contournement temporaire, car Twitter peut trouver un moyen d’interdire ce type d’utilisation. (Peut-être que d’ici là, nous pourrons passer au RSS comme principal moyen de publication ?) Et de toute évidence, cela ne servira pas à grand-chose et ne résoudra pas le problème de la dépendance des médias d’information au capitalisme de surveillance comme modèle économique.

Les abonnés

Beaucoup de personnes dans l’industrie Web ont accumulé un grand nombre d’abonnés sur Twitter, et il est difficile à abandonner (mon nombre d’abonnés est relativement modeste mais assez grand pour flatter mon ego lors d’une mauvaise journée). La façon positive de voir les choses, c’est que vous vous sentez responsable envers les gens qui vous suivent de les tenir au courant des nouvelles de l’industrie, et que vous avez une plateforme et une influence pour promouvoir les enjeux qui vous tiennent à cœur.

La façon plus cynique de voir les choses est la suivante : quelqu’un remarquerait-il vraiment si j’arrêtais de tweeter ? Je suis une goutte d’eau dans l’océan. Est-ce qu’un décompte de mes abonnés est juste devenu une autre façon de flatter mon ego et de prouver ma propre valeur parce que je suis accro à la dopamine d’une notification qui me signale que quelqu’un pense que je vaux un petit clic sur le bouton « suivre » ? Peut-être que me suivre n’est pas l’expérience heureuse que j’imagine avec autosatisfaction. Il n’y a pas d’autre solution que de s’améliorer et de devenir moins obsédé⋅e par soi-même. En tant que personne issue de la génération millénium dans une société dominée par le capitalisme, je me souhaite bonne chance.

Le cercle des ami⋅e⋅s

Malgré ce modèle suivre/être suivi de Twitter, j’ai des amis sur Twitter. J’ai déjà parlé d’amitié en ligne. Je me suis aussi fait des ami⋅e⋅s sur Twitter et je l’utilise pour rester en contact avec des gens que je connais personnellement. Je veux savoir comment vont mes amis, ce qu’ils font, à quoi ils s’intéressent. Je veux aussi pouvoir bavarder et échanger des inepties avec des inconnu⋅e⋅s, partager mon expérience jusqu’à ce que nous devenions ami⋅e⋅s.

Une solution : Mastodon. Un réseau social loin d’être parfait mais bien intentionné.

Qu’est-ce que Mastodon et pourquoi l’utiliser ?

Mastodon a démarré comme une plateforme de microblogging similaire à Twitter, mais a évolué avec davantage de fonctionnalités qui montrent une orientation éthique, progressiste et inclusive. À la place de tweets, vos billets sur Mastodon sont appelés des pouets (NdT : en anglais c’est amusant aussi, des “toots”).

Pourquoi utiliser Mastodon et pas un autre réseau social nouveau ?

Pourquoi utiliser Mastodon et pas un autre réseau social nouveau ?

Maintenant que vous savez pourquoi je quitte Twitter, vous avez probablement une vague idée de ce que je recherche dans un réseau social. Mastodon est unique pour plusieurs raisons :

Mastodon est fédéré

« Mastodon n’est pas seulement un site web, c’est une fédération – pensez à Star Trek. Les milliers de communautés indépendantes qui font tourner Mastodon forment un réseau cohérent, où, bien que chaque planète soit différente, il suffit d’être sur l’une pour communiquer avec toutes les autres. »

La fédération signifie qu’il y a beaucoup de communautés différentes faisant tourner le logiciel Mastodon, mais chaque individu de chaque communauté peut parler à un autre utilisateur de Mastodon. Chaque domaine où Mastodon tourne est appelé une « instance ».

Fédération vs centralisation

Dans mon billet à propos de Twitter, je mentionnais « comme nous utilisons les plateformes de grandes entreprises, nous déléguons la responsabilité des décisions sur la manière de gérer les agressions au contrôle de l’entreprise. » Cette manière dont le pouvoir est tenu par un individu ou un petit groupe est une forme de centralisation.

La centralisation se manifeste à travers le Web de diverses façons, mais pour les plateformes comme Twitter, la centralisation veut dire que la plateforme tourne sur un serveur appartenant à une entreprise et contrôlé par elle. Donc pour utiliser Twitter, vous devez aller sur Twitter.com, ou utiliser un service ou une application qui communique directement avec Twitter.com. Ceci signifie que Twitter a un contrôle absolu sur son logiciel, la manière dont les gens s’en servent, ainsi que le profil et les données de comportement de ces personnes. Aral explique ceci en disant que ces plateformes ne sont pas comme des parcs, mais comme des centres commerciaux. Vous pouvez entrer gratuitement, rencontrer vos ami⋅e⋅s là-bas, avoir des conversations et acheter des trucs, mais vous êtes assujetti⋅e⋅s à leurs règles. Ils peuvent observer ce que vous faites avec des caméras de surveillance, vous entourer de publicités, et vous mettre dehors s’ils n’aiment pas ce que vous faites ou dites.

L’inverse de la centralisation, c’est la décentralisation. Une alternative décentralisée à la publication sur Twitter consiste à poster de petites mises à jour de votre statut sur votre blog, comme je le fais avec mes Notes. De cette manière je suis propriétaire de mes propres contenus et je les contrôle (dans les limites de mon hébergeur web). Si tout le monde postait son statut sur son blog, et allait lire les blogs des autres, ce serait un réseau décentralisé.

Mais poster des statuts sur son blog passe à côté de l’intérêt… social des réseaux sociaux. Nous n’utilisons pas seulement les réseaux sociaux pour crier dans le vide, mais nous les utilisons pour partager des expériences avec les autres. Aral et moi travaillons sur des manières de le faire avec nos sites personnels, mais nous n’y sommes pas encore. Et c’est là que la fédération rentre en jeu.

J’ai ma propre instance Mastodon, mastodon.laurakalbag.com où je suis seule (avec Oskar).

On peut appeler ça une « mono-instance ». Elle est hébergée sur mon propre domaine, donc j’en suis propriétaire et contrôle tout ce que je poste dessus, mais parce que j’ai Mastodon installé, je peux voir ce que les autres gens postent sur leurs instances Mastodon, et leur répondre avec des mentions, des boosts (équivalents d’un retweet) de leurs pouets, bien qu’ils soient sur des instances différentes. C’est comme avoir mon propre Twitter qui puisse discuter avec les autres Twittos, mais où c’est moi qui décide des règles.

Mastodon est éthique

Vous pouvez trouver cette formule à propos de la conception de Mastodon sur la page Rejoindre Mastodon :

« Mastodon est un logiciel gratuit, libre, que chacun peut installer sur un serveur. »

Mastodon est libre et gratuit, c’est pour cela que nous pouvons avoir nos propres instances avec nos propres règles. Cela veut aussi dire que si Eugen Rochko, qui fait Mastodon, va dans une direction que les gens n’aiment pas, nous (suivant nos compétences) pouvons le forker et réaliser notre propre version.

« En utilisant un ensemble de protocoles standards, les serveurs Mastodon peuvent échanger de l’information entre eux, permettant aux utilisateurs d’interagir sans heurts… Grâce aux protocoles standards, le réseau n’est pas limité aux serveurs Mastodon. Si un meilleur logiciel apparaît, il peut continuer avec le même graphe social. »

Mastodon utilise des protocoles standards, ce qui signifie que vous pouvez vous fédérer avec Mastodon même si vous n’utilisez pas Mastodon vous-même. Ceci signifie que vous n’êtes pas enfermé⋅e dans Mastodon, vu qu’il est interopérable, mais aussi qu’une autre technologie peut marcher avec vos pouets à l’avenir.

« Il n’y a pas de publicité, monétisation, ni capital-risque. Vos donations soutiennent directement le développement à plein temps du projet. »

Voilà qui est important. Mastodon est financé par des donations, pas par de la publicité ou autre astuce néfaste de monétiser vos informations, et pas non plus par des investisseurs de capital-risque. Cela signifie qu’il n’y a pas de conseil d’administration qui décidera qu’ils doivent commencer à faire des choses pour vous monétiser afin d’obtenir un retour sur leur investissement, ou pour “croître”. Cela signifie que nous dépendons de la bonne volonté et de la générosité d’Eugen. Mais, comme je l’ai mentionné plus haut, puisque Mastodon est libre et ouvert, si Eugen devient un monstre (cela semble improbable), nous pouvons forker Mastodon et faire une version différente qui fonctionne pour nous, à notre goût.

Mastodon est inclusif

Un des plus gros problèmes de Twitter est la modération (ou plutôt l’absence de modération) du harcèlement et des agressions. Dans un article intitulé Cage the Mastodon (NdT : mettre en cage le mastodonte) Eugen explique comment Mastodon est conçu pour empêcher le harcèlement autant que possible, et vous donner des outils pour vous assurer que votre fil et vos réponses ne contiennent que ce que vous souhaitez voir.

« Mastodon est équipé d’outils anti-harcèlement efficaces pour vous aider à vous protéger. Grâce à l’étendue et à l’indépendance du réseau, il y a davantage de modérateurs auxquels vous pouvez vous adresser pour obtenir une aide individuelle, et des instances avec des codes de conduite stricts. »

Bien sûr, Mastodon est loin d’être parfait – cette critique constructive de Nolan Lawson aborde certaines des plus grandes questions et plusieurs approches possibles – mais Mastodon accorde la priorité aux outils anti-agressions et les gens qui travaillent sur Mastodon accordent la priorité aux décisions de conception qui favorisent la sécurité. Par exemple, vous ne pouvez pas simplement rechercher un mot-clé sur Mastodon. Cela signifie que les gens qui cherchent à déclencher une bagarre ou une attaque en meute ne peuvent pas se contenter de chercher des munitions dans les pouets d’autres personnes. Si vous voulez que les mots-clés de vos pouets puissent être recherchés, vous pouvez utiliser des #hashtags, qui peuvent être recherchés.

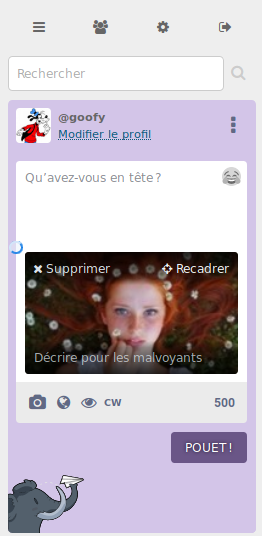

Une autre de mes fonctionnalités favorites de Mastodon, c’est que par défaut, vous pouvez apporter un texte de description alternatif pour les images, sans que l’option soit cachée dans un menu « Accessibilité ». Par défaut, une zone de saisie vous est montrée au bas de l’image avec la mention « Décrire pour les malvoyants »

C’est une façon astucieuse pour Mastodon de dire aux gens qu’ils doivent rendre leurs images accessibles à leurs amis.

C’est une façon astucieuse pour Mastodon de dire aux gens qu’ils doivent rendre leurs images accessibles à leurs amis.

Comment utiliser Mastodon

Je ne suis pas une experte et j’en suis à mes premiers pas sur Mastodon. Alors voici une liste des meilleurs guides d’utilisation réalisés par des personnes qui connaissent bien mieux que moi comment fonctionne Mastodon :

En français :

- Débuter sur Mastodon (Numerama) : 9 questions pour tout comprendre…

- Guide Framasoft pour Mastodon

- Découvrir Mastodon – le wiki de Mastodon

En anglais :

- Un guide de Mastodon des plus exhaustifs par @joyeusenoelle – guide écrit de manière simple et suivant le format de la FAQ. Utile si vous voulez trouver une réponse à une question en particulier.

- Guide du pouet : Introduction à Mastodon par Ginny McQueen – Couvre toutes les bases d’introduction à Mastodon dans le but de vous protéger.

- Qu’est-ce que c’est que Mastodon et pourquoi est-ce mieux que Twitter par Nolan Lawson – Une introduction détaillée à Mastodon et à son histoire.

• Le Mastodon apprivoisé par Eugen Rochko – Un aperçu des caractéristiques pour gérer les abus et le harcèlement, qui explique également les décisions prises dans les coulisses de Mastodon en termes de design.

• Comment fonctionne Mastodon ? Par Kev Quirk—Introduit des comparaisons entre Mastodon et Twitter à travers des exemples qui permettent d’améliorer la compréhension.

• La confidentialité des posts de Mastodon – Un pouet qui explique qui peut voir ce que vous pouettez sur Mastodon selon les différents paramétrages choisis.

• La liste ultime – Un guide pratique des apps et des clients web à utiliser avec Mastodon au-delà de son interface par défaut. D’autres points sont également référencés, tels les outils d’affichage croisé notamment.

Rejoignez une petite instance, ou créez la vôtre

Si vous êtes intéressé⋅e par Mastodon, vous pouvez choisir l’instance que vous souhaiteriez rejoindre, ou vous pouvez créer la vôtre. Je suis partisane de l’instance unique pour soi-même, mais si vous souhaitez juste tester, ou si vous avez eu de mauvaise expérience de harcèlement sur les réseaux sociaux ailleurs, je vous recommande de choisir une petite instance avec le code de bonne conduite qui vous convient.

Beaucoup de gens (moi incluse) commencent par se créer un compte sur mastodon.social, mais je vous le déconseille. C’est la plus grande instance anglophone mise en place par les développeurs de Mastodon, avec notamment Eugen Rochko (@gargron). Ils ont des règles anti-nazis et semblent être plutôt bienveillants. Toutefois, beaucoup de gens utilisent mastodon.social. La dernière fois que j’ai regardé, ils étaient 230 000. Cela veut dire beaucoup de pression sur les modérateurs, et sur le serveur, et ça contrevient grandement au concept de fédération si tout le monde rejoint la même instance. Rappelez-vous, vous pouvez facilement communiquer avec des personnes de n’importe quelle autre instance de Mastodon. Si des personnes insistent pour que vous veniez sur leur instance alors que ce n’est ni pour le code de conduite ni pour la modération, à votre place je m’interrogerais sur leurs motivations.

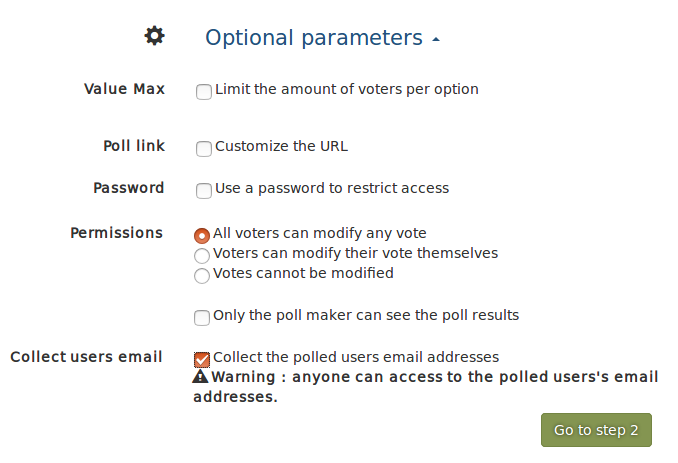

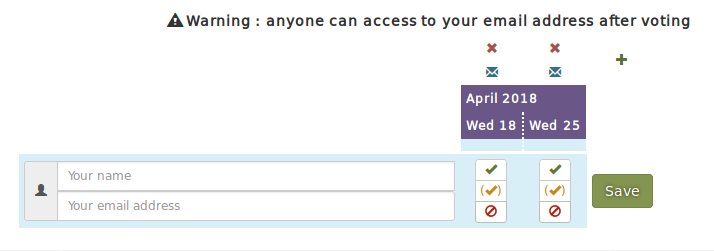

Soyez conscient⋅e que l’administrateur d’une instance peut lire vos messages privés. L’administrateur de l’instance de l’utilisateur avec qui vous communiquez peut aussi lire vos échanges. Cela vient du fait que les messages privés ne sont pas chiffrés de bout en bout. Même si je ne pense pas que ce soit catastrophique pour Mastodon (c’est tout aussi vrai pour vos messages sur Twitter, Facebook, Slack, etc.), [çà nous rappelle que l’on doit vraiment faire confiance à notre administrateur d’instance/un rappel sur la nécessité de pouvoir se fier à l’administrateur de votre instance]. Aussi, si vous souhaitez envoyer des messages de manière vraiment sécurisée, je conseille de toujours utiliser une application de messagerie chiffrée, comme Wire.

Pourquoi Ind.ie ne propose pas d’instance ?

Quelques personnes nous ont encouragés, Aral et moi, à lancer notre propre instance. Nous ne le ferons pas, parce que :

Avant tout : la décentralisation est notre objectif. Nous ne voulons pas la responsabilité de détenir et contrôler vos contenus, même si vous nous faites confiance (vous ne devriez pas !).

De plus, nous serions de piètres modérateurs. Les modérateurs et modératrices devraient être formé⋅e⋅s et avoir une expérience significative. Ils sont la principale défense contre le harcèlement et les agressions. Les modérateurs se doivent d’être des arbitres impartiaux en cas de désaccord, et faire respecter leur Code de Conduite. C’est une activité à temps plein, et je crois que ça ne peut être efficace que sur de petites instances.

Ma mono-instance

J’ai d’abord rejoint Mastodon.social fin 2016. Alors que j’étais assez active sur les comptes @Better et @Indie, mon propre compte était très calme. Mastodon.social était déjà plutôt grand, et je voulais avoir ma propre instance, et ne pas m’investir trop pour un compte qui pourrait finalement cesser d’exister.

Mais je ne voulais pas héberger et maintenir une instance Mastodon toute seule. C’est un logiciel vaste et complexe, et je ne suis pas développeuse backend de grande envergure ni adminsys. De plus, je n’ai tout simplement pas le temps d’acquérir les compétences requises, ni même de mettre à jour les nouvelles versions et faire les mises à jour de sécurité.

Alors quand Masto.host, un hébergeur pour « un hébergement de Mastodon entièrement géré » m’a été recommandé, j’ai su que c’était ce dont j’avais besoin pour franchir le pas pour l’hébergement de ma propre instance.

Pourquoi mettre en place une mono-instance ?

Tout ce que je publie est sous mon contrôle sur mon serveur. Je peux garantir que mon instance Mastodon ne va pas se mettre à tracer mon profil, ou à afficher de la pub, ou à inviter des Nazis dans mon instance, car c’est moi qui pilote mon instance. J’ai accès à tout mon contenu tout le temps, et seuls mon hébergeur ou mon fournisseur d’accès à Internet peuvent bloquer mon accès (comme pour tout site auto-hébergé). Et toutes les règles de blocage et de filtrage sont sous mon contrôle – Vous pouvez filtrer les personnes que vous voulez sur l’instance d’autres personnes, mais vous n’avez pas votre mot à dire sur qui/ce qu’ils bloquent pour toute cette instance.

Vous pouvez aussi créer des emojis personnalisés pour votre propre instance Mastodon que chaque autre instance pourra voir et/ou partager.

Pourquoi ne PAS mettre en place une mono-instance ?

Dans un billet précédent sur les niveaux de décentralisation qui se trouvent au-delà de mes moyens, j’ai examiné les facteurs qui nous permettent, ou non, de posséder et contrôler nos propres contenus. Il en va de même pour les réseaux sociaux, surtout en termes de sécurité. Parfois nous ne voulons pas, ou nous ne pouvons pas, modérer notre propre réseau social.

Je suis une personne privilégiée parce que je peux faire face au faible taux de harcèlement que je reçois. Ce n’est pas un indicateur de ma force mentale, c’est seulement que le pire que je reçois sont des pauvres types qui me draguent par MP (messages privés), et certains individus qui insultent notre travail à Ind.ie de manière non-constructive et/ou blessante. Ce n’est pas infini, c’est gérable avec les outils de blocage et de sourdine usuels. (Je suis également fan du blocage préventif, mais ce sera un billet pour un autre jour). Je n’ai pas (pas encore ?!) été victime d’une attaque en meute, de harcèlement ciblé, ou d’agression plus explicite.

Parce que beaucoup de gens sont victimes de ce type de harcèlement et d’abus, et ils ne peuvent pas s’attendre à maintenir leur propre instance. Parce que pour être en mesure de bloquer, mettre en sourdine et modérer efficacement les personnes et les choses malfaisantes, il faut voir ces personnes et ces choses malfaisantes.

De la même manière qu’à mon avis le gouvernement devrait fournir des filets de sécurité pour les personnes vulnérables et marginalisées de la société, le web devrait fournir également des filets de sécurité pour les personnes vulnérables et marginalisées du web. Je vois des petites instances comme ces filets de sécurité. Idéalement, je vous conseillerais de connaître votre administrateur d’instance en personne. Les instances devraient être comme des familles (entretenant de saines relations) ou des petits clubs du monde hors-ligne. Dans ces situations, vous pouvez avoir quelqu’un qui représente le groupe en tant que leader lorsque c’est nécessaire, mais que ce soit une hiérarchie horizontale sinon.

Connaître de bonnes personnes qui vous protègent est un sacré privilège, alors peut-être qu’une recommandation par du bouche-à-oreille pour une petite instance d’une personne que vous connaissez pourrait suffire. Je ne me suis pas retrouvée dans cette situation, alors prenez ma suggestion avec des pincettes, je veux seulement souligner les potentielles répercussions négatives lorsque vous décidez qui peut contrôler votre vie sociale en ligne. (Prenez en compte les exemples de ceux qui ont été confrontés aux répercussions de Twitter ou Facebook pour décider jusqu’où une agression raciste est acceptable ou quel est leur véritable nom.)

Comment mettre en place une mono-instance

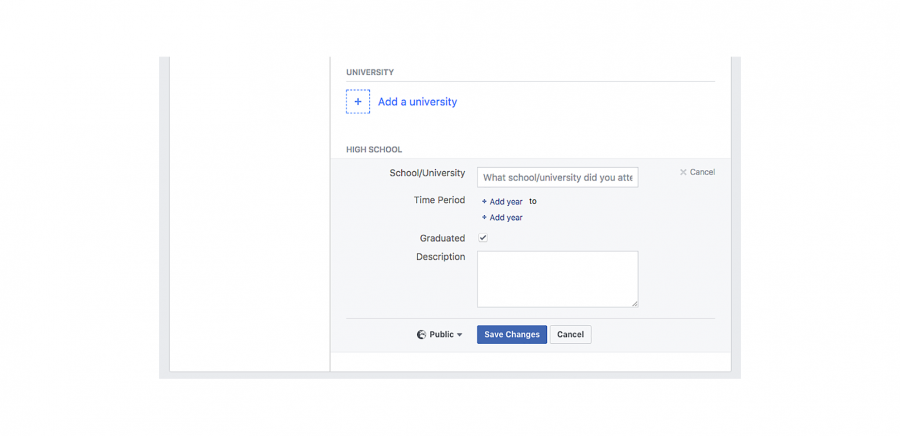

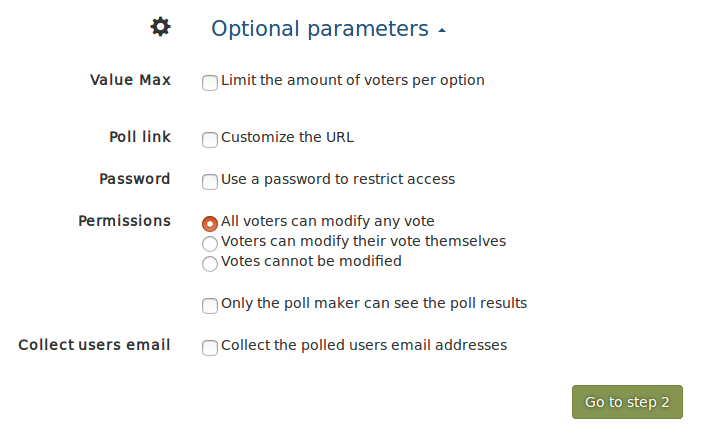

Si, comme moi, vous n’êtes pas un bon adminsys, ou si vous n’avez simplement pas le temps de maintenir votre propre instance Mastodon, je vous recommande masto.host. Hugo Gameiro vous fera l’installation et l’hébergement d’une petite instance Mastodon pour 5 €/mois. La procédure est la suivante :

- Acheter un nom de domaine (si vous n’en avez pas déjà un à utiliser)

- S’inscrire sur masto.host et donnez à Hugo votre nom de domaine. J’ai mis le mien en place à mastodon.laurakalbag.com ce qui est plutôt long, mais il apparaît clairement que c’est mon instance rien que par le nom.

- Mettre en place les réglages DNS. Masto.host vous enverra alors quelques changements que vous devez effectuer sur votre configuration DNS. La plupart des fournisseurs de nom de domaine ont une page pour le faire. Puis, signalez à Masto.host une fois que vous avez effectué ces changements.

- Créer votre compte Mastodon. Masto.host va installer votre instance Mastodon. Vous recevrez alors un message vous demandant de créer votre compte Mastodon. Créez le compte Mastodon pour votre administrateur/administratrice. Puis, indiquez à Masto.host que c’est celui que vous avez choisi comme compte administrateur. Masto.host vous donnera alors les droits administrateur/adminstratrice sur ce compte.

- Modeler votre instance Mastodon à votre guise pour qu’elle corresponde à ce que vous souhaitez. Dès que vous avez les droits d’administration, vous pouvez personnaliser votre instance Mastodon de la manière qui vous plaît. Vous souhaiterez probablement commencer par fermer l’enregistrement aux autres personnes.

La procédure entière sur Masto.host a pris environ une heure pour moi. Mais gardez à l’esprit que c’est une procédure qui nécessite quelques interventions manuelles, ça peut donc prendre un peu plus de temps. Masto.host est géré par un seul véritable humain (Hugo), pas une société quelconque, il a besoin de dormir, manger, vivre sa vie, et maintenir d’autres instances, donc, si vous vous inscrivez à Masto.host, soyez sympas et polis s’il vous plaît !

Mais, mais, mais…

À partir du moment où vous commencez à recommander un réseau social alternatif, les gens auront leurs raisons pour vous dire en quoi ce n’est pas fait pour eux. C’est très bien. Tant que la critique est fondée. Comme l’a résumé Blain Cook sur Twitter…

Bien que j’aie réfléchi et travaillé à ce problème depuis le tout début de Twitter, je n’ai pas eu beaucoup de succès pour y remédier. Pas plus que n’importe qui d’autre.

Ce sont des problèmes difficiles. La critique facile d’efforts acharnés ne nous mènera nulle part. Ce n’est pas pour dire que la critique n’est pas fondée. De nombreux problèmes se posent. Mais si l’argument par défaut revient à « Il ne nous reste qu’à rester et nous plaindre de Twitter », cela sabote sérieusement la légitimité de toute critique.

Cela dit, il y a quelques arguments qui valent la peine d’être rapidement évoqués :

– Tous mes amis / les gens sympas / les discussions intéressantes sont sur Twitter…

Tous vos amis, les gens sympas et les discussions intéressantes étaient-elles sur Twitter lorsque vous l’avez rejoint ? Voyez Mastodon comme une chance de nouveau départ, trouver de nouvelles personnes à suivre, peut-être même saisir l’occasion de suivre un groupe plus diversifié de personnes… ! Vous pouvez cross-poster sur Twitter et Mastodon s’il le faut. Évitez juste de cross-poster les retweets et @réponses, le rendu est moche et illisible.

Je m’abonne à des comptes et des listes sur Twitter en utilisant RSS avec Feedbin, ce qui me permet de garder un œil sur Twitter tout en me désintoxiquant.

– Je n’ai pas le temps de rejoindre un autre réseau social

Créer ma propre instance ne m’a pris qu’une heure. Rejoindre une instance existante prend moins de 30 secondes une fois que vous avez décidé laquelle rejoindre. Instances.social peut vous aider à trouver une petite instance qui vous convient. Assurez-vous d’avoir lu leur Code de Conduite !

Rejoignez-moi !

Si vous lisez ce billet et vous inscrivez à Mastodon, pouettez-moi ! Je serai heureuse de vous suivre et de répondre aux questions que vous vous posez à propos de Mastodon ou du lancement de votre propre instance (ou les booster lorsque je ne connais pas la réponse !)

Mastodon ne sera peut-être pas notre solution optimale définitive en tant que réseau social, mais ce sera peut-être une étape sur le chemin. C’est une véritable alternative à ce qui existe déjà. Nous sommes actuellement bloqués avec des plateformes qui amplifient les problèmes structurels de notre société (racisme, sexisme, homophobie, transphobie) parce que nous n’avons pas d’alternatives. Nous ne pouvons pas échapper à ces plateformes, parce qu’elles sont devenues notre infrastructure sociale.

Nous devons essayer des solutions de rechange pour voir ce qui fonctionne et, en tant que personnes qui travaillent quotidiennement dans le domaine du Web, nous devrions nous charger de trouver une technologie sûre que nous pouvons partager avec nos proches.