Framaconfinement semaine 8 – Voilà, c’est fini…

Eh oui, c’est la dernière semaine de confinement et ce sera donc le dernier article de ce journal de bord. Mes acolytes Pouhiou et Pyg ayant des tas d’autres choses à faire, c’est à nouveau moi, Angie, qui m’attelle à la rédaction de nos aventures framasoftiennes pour la semaine du 4 au 10 mai. Bon, ne croyez pas non plus que c’est ma seule activité au sein de l’association ! D’ailleurs, vu la date à laquelle est publié cet article, c’est que j’ai bien dû faire autre chose entre-temps !

L’accès à l’ensemble de nos articles « framaconfinement » : https://framablog.org/category/framasoft/framaconfinement/

Une dernière semaine de confinement bien remplie

Au sein de l’équipe salariée, lors de notre réunion hebdomadaire du lundi, j’ai pu ressentir un réel soulagement chez mes collègues à voir l’échéance de cette période de confinement approcher. Même si l’on craint un peu qu’il y ait du changement d’ici la fin de la semaine. Ce serait ballot qu’on nous annonce qu’on reste finalement confiné le 11 mai. On s’est d’ailleurs demandé si les salarié⋅e⋅s qui ne télétravaillent pas habituellement vont retourner au bureau dès lundi prochain. À vrai dire, à part AnMarie qui en a vraiment besoin car tous les dossiers qu’elle utilise au quotidien y sont, ça ne semble pas nécessaire. Pyg, Lise, Théo et moi-même allons donc continuer à télétravailler comme nos autres collègues. On a aussi décidé de revenir à nos horaires de travail habituels dès cette semaine (du moins pour celles et ceux qui les avaient adaptés). L’idée d’un retour à la normale commence à se faire sentir.

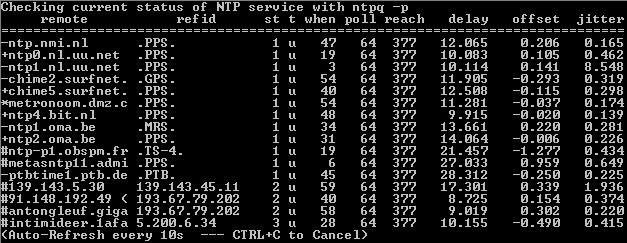

Cette semaine, Luc a préparé la migration de plusieurs de nos serveurs. En effet, le crash d’un de nos serveurs historiques le lundi 6 avril lui a donné l’envie d’encore mieux anticiper les crashes à venir ! Le service Framadrive a été migré le 6 mai vers un nouveau serveur, l’actuel commençant à montrer des signes de faiblesse. Le service Framaforms a été migré le 11 mai vers un nouveau serveur. L’utilisation de ce service va croissant et les performances s’en ressentent. La migration vers un serveur dédié doté de disques SSD devrait grandement améliorer cela. Luc prépare aussi l’installation d’une instance du logiciel Big Blue Button qui nous servira pour le Framacamp en ligne.

Lundi, JosephK s’est occupé de la mise à jour de Loomio, le logiciel derrière notre service Framavox. C’est une grosse mise à jour car on vient de passer de la version 1.8 à la version 2.1.9. Cette dernière version corrige un certain nombre de bugs et refonde plusieurs fonctionnalités.

JosephK travaille toujours sur une nouvelle mise en forme de notre page de contact afin de limiter les tickets de support dont les réponses peuvent se passer d’une intervention manuelle. Nous recevons en effet de nombreuses questions via ce formulaire alors qu’elles ont leur réponse dans la FAQ , la documentation ou sur https://status.framasoft.org/.

Tcit et Chocobozzz continuent à travailler sur le développement de leurs logiciels respectifs. Mais je n’en sais pas beaucoup plus… A priori, ça avance plutôt bien !

Cette semaine, Pouhiou n’a pas trop le moral, mais il a terminé la rédaction de la lettre d’informations et a préparé son envoi. En parallèle, il a terminé la rédaction de l’article Ce que Framasoft va faire en 2020, post confinement où il vous explique comment nous envisageons notre activité pour les mois à venir. Et il se lance dans la foulée dans la préparation des contenus pour la nouvelle page web de la collecte Peertube V3. C’est un long travail que de penser à tout ce qui doit y apparaître et surtout de comment articuler tout cela. Et surtout ça demande un certain nombre d’échanges avec Chocobozzz pour s’assurer qu’il a bien compris les différentes pistes de développement envisagées. C’est aussi beaucoup d’échanges avec JosephK qui va s’occuper de créer la nouvelle page web sur https://www.joinpeertube.org/.

La petite anecdote du service support vous est présentée cette semaine par spf qui a reçu un message d’une personne nous indiquant qu’elle avait été hackée et doxxée et que son harceleur avait utilisé notre service Framabin pour cela. Un individu mal-intentionné a divulgué des informations sur l’identité et la vie privée de cette personne dans le dessein de lui nuire en utilisant l’un de nos services. La victime nous demandait de retirer le contenu, ce que nous avons immédiatement fait, et de lui fournir l’identité de l’utilisateur⋅ice du service afin qu’elle puisse porter plainte. Nous ne lui avons pas transmis d’informations sur l’identité de la personne ayant utilisé notre service car, comme indiqué dans notre FAQ, nous ne communiquons pas des informations de ce type sur simple demande, mais uniquement dans le cadre d’une requête judiciaire par les autorités compétentes. En revanche, il est tout à fait possible que cette personne porte plainte contre X.

Pyg a eu une semaine remplie de réunions, d’échanges téléphoniques et de mails. Il a fait un point avec le tuteur universitaire de Théo sur son stage et a répondu à plusieurs de nos partenaires sur des projets en cours. Et puis il a aussi terminé la rédaction de l’article Framaconfinement semaine 6 – Faire un pas de côté qu’il a publié sur le blog le samedi 9 mai.

#TypoMadness

Mercredi, la #TeamMemes se lance dans la création de mèmes en pagaille suite à la publication par l’AFP d’une photo du Président Macron avec un masque lors d’une visite d’école. Les aficionados de Twitter n’auront pas pu louper cet appel d’Alexis Poulain à la légender. Mais la #TeamMèmes va plus loin et réalise plusieurs mèmes à partir de cette photo. Et bien sûr Luc ne boude pas son plaisir d’en diffuser sur son compte Mastodon.

Allez savoir comment, sur notre canal Mattermost dédié aux gifs et mèmes, on est passé de cette petite récréation à une discussion sur comment réaliser différents caractères spéciaux en fonction de son clavier. Vous connaissez la différence entre les guillemets français et les guillemets anglais ? Et dans quel cas d’usage on doit utiliser les uns plutôt que les autres ? Moi, je n’en savais rien du tout !

La discussion a ensuite dérivé sur les raccourcis claviers pour faire plein de caractères spéciaux… des points médians aux accentuations des lettres nordiques… Est-ce parce que la libération est dans moins d’une semaine que mes acolytes sont tous devenus fous ???

Une semaine bien intense pour bibi

Pour ma part, ça a été une semaine bien remplie. Ça a commencé par la lecture du dossier Transition éthique et TIC : essaimer des pratiques numériques coopératives, solidaires et émancipatrices. Ce projet porté par Colibris-Outils libres auquel nous nous sommes associés avec Ritimo et Outils-réseaux se propose de produire, animer et commercialiser des formations hybrides à destination des citoyen·n⋅es et des professionnel·les sur des sujets liés à la transition écologique et sociale. Nous venons de répondre à l’appel à projet de l’AFNIC AAP1 « Un projet numérique au service d’une société plus équitable » afin d’obtenir des financements.

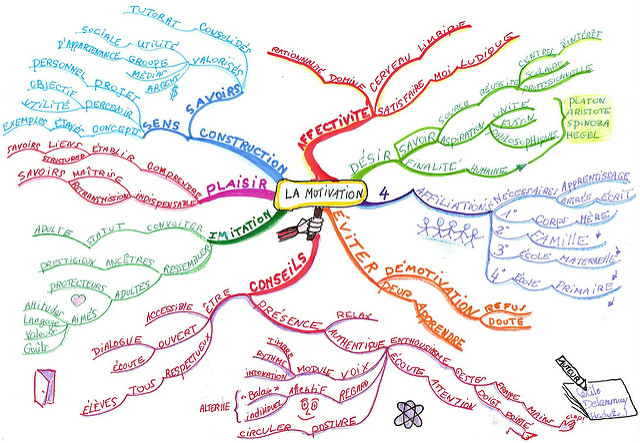

Ce projet répond à l’enjeu de diffuser la culture « outils libres » dans une démarche éthique et citoyenne à travers deux axes principaux. Le premier est la mise en place d’une bibliothèque de ressources sur un nano-serveur web permettant la co-conception d’une « salle de formation itinérante ». Cela part du constat que de nombreu.ses formateur⋅ices et médiateur⋅ices numériques rencontrent parfois des difficultés de connexion lors de leurs interventions (wifi inopérant ou droits d’accès trop stricts). Pour résoudre ce problème, disposer d’un mini-serveur web faisant office de portail captif et de ses outils pour la formation installés sur cette machine, permettra aux apprenant·es de se connecter directement à la machine locale. C’est aussi l’occasion d’expliquer comment fonctionne internet à petite échelle et d’avoir une sélection de documents à partager avec les apprenant·es. Ce nano-serveur web s’inspirera fortement de projets tels que Yunohost, La Brique Internet, les PirateBox ou les BiblioBox.

Le second axe relève de la production de formations hybrides tutorées et de la diffusion des contenus pédagogiques en marque blanche. Nous envisageons donc la réalisation d’une formation hybride qui permettra aux apprenant⋅e⋅s de découvrir l’usage des principaux outils inclus sur ce nano-serveur. L’objectif de cette formation est de contribuer à l’essor des usages des outils libres en proposant un parcours de formation accessible à tou·tes et sécurisant pour les collectifs ou organisations souhaitant s’engager dans une telle transition. Parallèlement à cela, les supports de cours seront mis à disposition en marque blanche sous licence CC-BY-SA 4.0, via des plateformes telles que Contributopia.

Un axe complémentaire du projet vise à contribuer à un essaimage de la démarche. Un module de la formation sera dédié au fait d’accompagner l’essaimage du projet en donnant les ressources et outils aux personnes le souhaitant pour former à leur tour d’autres personnes. Nous espérons ainsi contribuer à la dynamique des usages du libre en francophonie. S’appuyant sur les méthodes issues de l’éducation populaire pour encourager une réappropriation collective et solidaire des outils numériques, ce projet permettra à chacun·e d’être en capacité d’envisager ces technologies comme un enjeu de société et de contribuer au débat.

Ayant moi-même été formatrice plusieurs années et ayant rencontré à de multiples reprises des difficultés à pouvoir transmettre dans de bonnes conditions mes contenus pédagogiques, je me félicite que Framasoft soit partenaire de ce projet. Et il m’apparaît primordial que nous puissions y faire notre part.

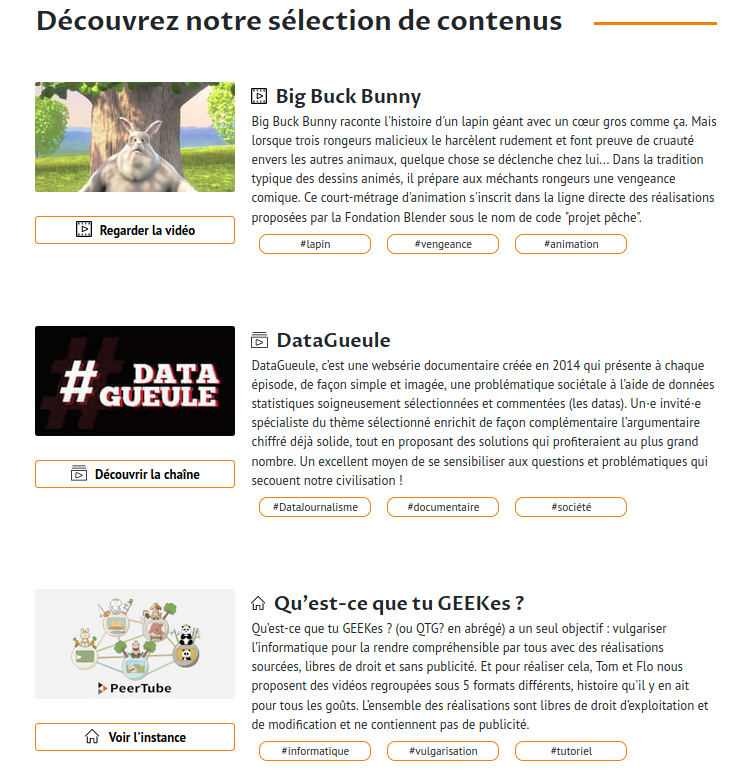

J’ai par la suite enchaîné sur le traitement des sélections de contenus sur PeerTube réalisées lors du Confin’atelier du 25 avril. Ces sélections alimentent la partie « Découvrez notre sélection de contenus » de la page d’accueil de https://joinpeertube.org/ (en français et en anglais). L’objectif de ce bloc est de montrer des contenus (vidéos, chaînes et instances) diversifiés et de qualité aux internautes découvrant PeerTube. Car les différentes instances PeerTube hébergent de nombreux contenus qui méritent d’être découverts. Et plutôt que d’utiliser un algorithme de recommandation comme le font les autres plateformes de diffusion vidéo, nos recommandations sont réalisées par de vrais humains ! D’ailleurs si vous êtes vidéaste et que vous diffusez des vidéos que vous souhaitez voir mises en valeur, n’hésitez pas à nous le faire savoir sur notre forum.

Cette semaine, c’était aussi pour moi l’occasion d’une grande victoire car j’ai (enfin) réussi à réaliser ma première Merge Request. Bon, pour celleux qui ne s’intéressent pas forcément au code, ça ne va pas leur parler. Mais je vous assure, que pour moi, c’est une sacrée victoire car toutes mes tentatives précédentes n’avaient jamais abouti (mes collègues avaient toujours dû repasser derrière moi pour corriger mes erreurs). Quand je pense qu’il y a un an, je ne savais même pas de quoi il s’agissait ! En l’occurrence, ce n’était pas un truc très compliqué à réaliser : vous vous doutez bien que moi qui baragouine à peine en markdown, j’allais pas me mettre à écrire des lignes de code !

D’ailleurs tout cela n’aurait pas été possible si, en amont, les textes de cette nouvelle actualité Du retard pour Mobilizon n’avaient été rédigés par Pouhiou et traduit en anglais par Arthur. J’ai donc juste eu à réaliser une merge request pour mettre en ligne une nouvelle actu (en français et en anglais) sur https://joinmobilizon.org.

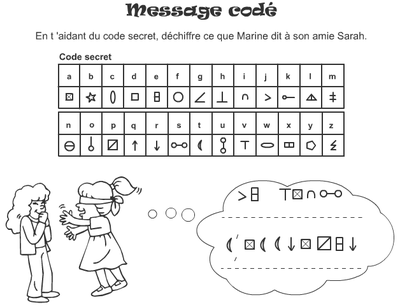

Contrairement à ce dont j’ai l’habitude, ce site étant un site statique, on n’utilise pas un CMS pour y ajouter des contenus. Voici quelques explications pour les moldus. Sans CMS, il faut aller directement modifier les fichiers du site. Pour cela, je me suis rendue sur la forge logicielle où sont déposés les fichiers du site en question. J’ai créé une divergence de ce projet (celleux qui savent disent une branche) : pour le dire simplement, j’ai fait une copie de tout le dépôt sur mon propre compte afin de ne pas toucher aux fichiers originaux. Et c’est sur cette branche du projet que j’ai travaillé. Ce que j’avais à y faire n’était pas hyper compliqué : j’ai ajouté un fichier image dans un dossier afin d’illustrer mon article et ajouté le texte dans les deux fichiers .yml correspondant aux pages web que je voulais modifier.

Bon, pas très compliqué, mais quand même ! Je ne maîtrise absolument pas le code et j’ai donc dû m’inspirer que ce qui avait été fait par d’autres pour que mon texte se présente exactement pareil, jouer avec les balises html et heureusement que Pouhiou n’était (virtuellement) pas loin car sur le fichier .yml des actus en anglais, et bien j’ai rencontré un souci. J’avais pourtant l’impression d’avoir fait exactement la même chose que pour l’ajout des contenus en français, mais une petite espace s’était glissée sur une ligne et avait tout bloqué. J’aurais pu chercher longtemps ! C’est que c’est capricieux le code, à une espace près, rien ne fonctionne ! Au final, j’ai enfin atteint le résultat que je souhaitais et j’ai donc pu réaliser cette fameuse merge request (ou en français, demande de fusion de branche).

Enfin, en tant que référente « entretien » pour le Tiers-Lieux où nous avons nos bureaux, je me suis aussi occupée cette semaine de contacter notre prestataire de nettoyage pour faire le point sur les interventions de cette entreprise à la réouverture du lieu la semaine prochaine. Je me suis fadée la lecture des documents officiels pour m’assurer que toutes les précautions sanitaires seront prises.

C’était donc une semaine bien intense, où j’ai réalisé plein d’activités différentes. Des semaines comme je les aime, où je ne vois pas le temps passer, où je ne bloque pas sur un dossier, et qui me donne le sentiment du travail bien fait.

Penser progressivement la reprise

Je ne sais pas pour vous, mais moi, il m’angoisse un peu ce déconfinement. Je crains de reprendre les transports en commun, et même de reprendre mon vélo, de faire face aux automobilistes angoissés, voire agressifs, au brouhaha de la circulation. Car, mine de rien, j’ai pris l’habitude de rester tranquille chez moi, au calme. Je crains aussi un peu de ne pas réussir à me re-sociabiliser. Vais-je supporter, au plan émotionnel, de revoir plein de gens (enfin, dans la limite de 10 personnes) d’un coup ? Comment faire pour ménager nos émotions, pour être moins inquiet, angoissé et stressé en reprenant le cours de notre vie ? Comment faire pour limiter le risque que nos inquiétudes et que nos peurs ne deviennent pathologiques ? Comment limiter ce contre-coup émotionnel ? Comment se projeter de manière efficace et sereine dans un avenir incertain et pour lequel on n’est pas véritablement prêt ?

Je n’ai pas de réponses à ces questions. Mais je pense qu’il va être nécessaire d’y aller progressivement, de ne pas tout reprendre d’un coup, comme s’il ne s’était rien passé. C’est d’ailleurs la raison pour laquelle j’ai souhaité continuer à télétravailler plutôt que de retourner au bureau. Même si la situation de confinement m’a amenée à mieux réguler mes émotions, elle aura profondément modifié mon organisation personnelle et professionnelle. Et je ne crois pas souhaitable de tout remettre en route immédiatement.

D’ailleurs, à l’heure où je termine la rédaction de cet article, j’ai pu constater que ma première semaine de déconfinement était assez similaire aux précédentes. Je me suis juste accordé une petite randonnée à la campagne avec un ami, histoire de pouvoir sentir à nouveau les odeurs des fleurs et des arbres, redécouvrir les collines du Beaujolais et cueillir quelques plantes pour renouveler mon stock de tisanes. Cette reconnexion à la nature m’a été très bénéfique. En entrant en résonance avec les champs, la forêt, les arbres, les ruisseaux et la rocaille, je me suis aussi reconnectée à une partie de moi que j’avais totalement occultée pendant cette période de confinement. Cela me fait dire que je suis entrée dans une phase de reviviscence : comme certaines formes vivantes (rotifères, tardigrades, anguillules, ciliés, amibes, mousses, graines, spores) qui étaient entrées en anhydrobiose (vie latente) sous l’effet de la dessiccation, je reviens progressivement à la vie.

Je vous souhaite donc à toutes et tous de pouvoir vous aussi entrer progressivement en reviviscence dans les jours, semaines et mois à venir. Nous savons toutes et tous que nos vies seront encore perturbées pour quelques temps : nos libertés d’actions vont rester limitées et l’impact de la pandémie se fera sentir sur de nombreux plans. Nous ne reviendrons sûrement pas exactement à notre vie d’avant. Ce qui est, selon moi, plutôt souhaitable. Inventons nous une nouvelle vie, car, comme le dit Pyg depuis le début du confinement « le monde a changé »©. Et essayons de ne pas revenir à l’immonde d’avant…