Voici la sixième et dernière partie de notre traduction de l’essai que consacre Cory Doctorow au capitalisme de surveillance pour le déconstruire.

Billet original sur le Medium de OneZero : How To Destroy Surveillance Capitalism

Traduction Framalang pour cette partie : Claire, Fabrice, goofy, Jums, Susyl, anonymes

Vous pouvez également :

_________________________________________

Les Fake news comme crise épistémologique

La Tech n’est pas la seule industrie qui ait subi une concentration massive depuis l’ère Reagan. Quasiment toutes les grandes industries, depuis le pétrole jusqu’à la presse, en passant par l’emballage, le fret maritime, les lunettes, mais aussi la pornographie en ligne, sont devenues des oligarchies sélectives dominées seulement par une poignée de participants.

Dans le même temps, chaque industrie est devenue, en quelque sorte, une industrie technologique, puisque, d’une part, les ordinateurs polyvalents et les principaux réseaux et d’autre part la promesse d’efficacité à travers de l’analyse des données injectent de la technologie dans chaque appareil, chaque processus et chaque entreprise.

Ce phénomène de concentration industrielle fait partie d’une situation plus large de concentration des richesses en général, étant donné qu’un nombre toujours plus réduit de personnes possède une part croissante de notre monde. Cette concentration des richesses et des industries signifie que nos choix politiques sont de plus en plus tributaires des intérêts des personnes et des entreprises qui possèdent toutes ces richesses.

Cela signifie que lorsqu’un régulateur pose une question à laquelle la réponse est empirique (par exemple : « Les hommes sont-ils responsables du changement climatique ? » ou bien « Devons-nous laisser les entreprises s’adonner à la surveillance commerciale de masse ? » ou encore « La société tire-t-elle des avantages de l’autorisation de violations de la neutralité des réseaux ? »), la réponse qui en découle sera exacte uniquement si elle est conforme à celle proposée par les riches et les industries qui les rendent si riches.

Les riches ont toujours joué un rôle démesuré en politique, d’autant plus depuis la décision depuis l’arrêt Citizens United de la Cour suprême qui supprime des moyens décisifs de contrôle des dépenses électorales. Creuser les inégalités et concentrer les richesses signifie que les plus riches sont maintenant beaucoup plus riches et peuvent se permettre de dépenser beaucoup plus d’argent pour des projets politiques qu’auparavant. Pensez aux frères Koch, à George Soros ou à Bill Gates.

Mais les distorsions politiques des riches sont négligeables en comparaison des distorsions politiques dont les secteurs industriels centralisés sont capables. Les entreprises de ces secteurs industriels hautement centralisées sont beaucoup plus rentables que les entreprises de secteurs concurrentielles : pas de concurrence veut dire pas besoin de casser les prix ou d’améliorer la qualité pour gagner des clients, ce qui leur permet de dépenser leurs excédents de capitaux en lobbying.

Il est aussi plus facile pour les industries centralisées de collaborer sur des objectifs stratégiques plutôt que d’entrer en concurrence directe. Lorsque tous les cadres exécutifs de votre industrie peuvent se réunir autour d’une seule table, ils le font. Et souvent, lorsqu’ils le font, ils peuvent s’accorder sur un consensus autour des régulations.

Grimper les échelons dans une industrie centralisée veut généralement dire travailler pour deux ou trois grandes entreprises. Quand il n’y a qu’un nombre relativement réduit d’entreprises dans un secteur, chaque entreprise a ses échelons exécutifs sclérosés, qui ne laissent aux cadres ambitieux que très peu de possibilités de promotion, à moins d’être recrutés par un concurrent. Il est probable que le gratin des cadres exécutifs d’un secteur centralisé ont tous été collègues à un moment, qu’ils ont évolué dans les mêmes cercles sociaux, qu’ils se sont rencontrés via leurs relations sociales ou, par exemple, en étant administrateur des biens des autres. Ces relations étroites favorisent une attitude collégiale plutôt que concurrentielle.

Les industries hautement concentrées sont également des casse-têtes à réglementer. Dans une industrie dominée par seulement quatre ou cinq sociétés, les seules personnes susceptibles de vraiment en comprendre les pratiques sont les anciens cadres exécutifs de ce secteur. Cela signifie que les hauts dirigeants des services de régulation sont souvent les anciens cadres des entreprises qu’ils sont censés réguler. Cette rotation de la gouvernance est souvent tacitement considérée comme une forme d’absence autorisée, et les anciens employeurs accueillent alors à nouveau volontiers dans leurs rangs leurs anciens chiens de garde lorsque leur mandat se termine.

Tout ça pour dire que les liens sociaux étroits, le petit nombre d’entreprises et la mainmise sur les systèmes de réglementation donnent aux entreprises qui composent ces secteurs centralisés le pouvoir de contrôler beaucoup sinon toutes les régulations qui les limitent.

Et c’est de plus en plus visible. Que ce soient des prêteurs sur gages qui gagnent le droit de pratiquer des prêts agressifs, Apple qui gagne le droit de décider qui peut réparer votre téléphone, Google et Facebook qui gagnent le droit d’accéder à vos données personnelles sans aucune conséquence significative, les victoires des entreprises pétrolières, l’impunité des fabricants d’opioïdes, les subventions fiscales massives pour des entreprises dominantes incroyablement rentables, il est de plus en plus évident qu’un grand nombre de nos procédures officielles, basées sur des faits et à la recherche de la vérité, sont, en réalité des ventes aux enchères au plus offrant.

Il est vraiment impossible de surestimer l’ampleur de cette perspective terrifiante. Nous vivons dans une société incroyablement high-tech et aucun de nous ne pourrait acquérir l’expertise nécessaire pour évaluer chacune des propositions technologiques qui nous séparent de notre horrible disparition finale. Vous pourriez passer une vie entière à acquérir les compétences numériques pour distinguer les publications scientifiques fiables des faux-semblants financés par la corruption, tout comme acquérir les connaissances en microbiologie et épidémiologie pour savoir si les déclarations sur la sûreté des vaccins sont recevables. Mais vous seriez toujours incompétent⋅e pour savoir si le câblage électrique de votre maison pourrait vous électrocuter, ou si le logiciel qui pilote les freins de votre voiture ne risque pas de les lâcher sans prévenir, ou encore si l’hygiène de votre boucher est suffisante pour vous éviter de mourir à la fin de votre repas.

Dans un monde aussi complexe que celui-là, nous devons nous en référer aux autorités, et nous nous assurons qu’ils restent honnêtes en leur faisant rendre des comptes et se soumettre à des règles pour éviter les conflits d’intérêts. Nous ne pouvons pas acquérir l’expertise pour émettre un jugement sur les demandes contradictoires concernant la meilleure façon de rendre le monde sûr et prospère, mais nous pourrions déterminer si le processus d’évaluation lui-même est fiable.

Pour le moment, ce n’est pas du tout le cas.

Durant ces quarante dernières années, l’accroissement des inégalités et de la concentration des industries, conjugué à la diminution de la responsabilité et au manque de transparence des organismes experts, ont renforcé le sentiment d’une catastrophe imminente, ce sentiment qu’il existe de grandes conspirations à l’œuvre qui opèrent avec une approbation officielle tacite, malgré la probabilité qu’elles travaillent à leur propre survie sur les ruines de notre monde.

Par exemple, cela fait des décennies que les scientifiques d’Exxon eux-mêmes ont conclu que leur production rendrait la Terre inhabitable par les humains. Et ces décennies sont désormais bel et bien perdues pour nous, en grande partie à cause du lobbying d’Exxon auprès des gouvernements et de l’instillation de doutes sur la dangerosité de sa production, et ce avec l’appui de beaucoup d’agents de l’État. Lorsque votre survie et celle de votre entourage sont menacées par des conspirations, il n’est pas anormal de commencer à s’interroger sur les choses que vous pensez connaître pour tenter de savoir si elles sont, elles aussi, le résultat d’une autre conspiration.

L’effondrement de la crédibilité de nos systèmes face aux vérités révélées nous a laissé dans un état de chaos épistémologique. Avant, la plupart d’entre nous pensaient que le système fonctionnait et que nos régulations reflétaient le meilleur des vérités empiriques de notre monde, car elles étaient mieux comprises. Désormais, nous devons trouver nos propres experts pour nous aider à trier le vrai du faux.

Si vous êtes comme moi, vous devez probablement croire que les vaccins sont sûrs, mais (comme moi) vous ne pouvez pas expliquer la microbiologie ou les statistiques. Peu d’entre nous possèdent les capacités en mathématiques suffisantes pour pouvoir lire les documents sur la sûreté des vaccins et décrire en quoi leurs statistiques sont valides. De même, peu d’entre nous peuvent examiner la documentation sur la sûreté des opioïdes (désormais discréditée) et expliquer en quoi ces statistiques étaient manipulées. Les vaccins comme les opioïdes ont été acceptés par le corps médical, après tout, et pourtant les uns sont sûrs tandis que les autres pourraient détruire votre vie. Il ne vous reste qu’une myriade de règles au doigt mouillé pour lesquelles vous devez faire confiance aux experts pour vérifier des affirmations controversées et expliquer ensuite en quoi tous ces respectables médecins et leurs recherches évaluées par des pairs sur les opioïdes étaient une aberration, et comment vous savez que la littérature médicale sur la sécurité des vaccins n’est pas, elle aussi, une aberration.

Je suis certain à 100 % que la vaccination est sûre et efficace, mais j’ai aussi un peu de mal à comprendre exactement, précisément, pourquoi j’y crois, étant donné toute la corruption dont j’ai connaissance et les nombreuses fois où on découvre sous le sceau de la vérité un mensonge éhonté pour enrichir toujours plus les ultra-riches.

Les fake news, que ce soit une théorie du complot, une idéologie raciste ou un négationnisme scientifique, ont toujours existé. Ce qui est nouveau aujourd’hui, ce n’est pas le mélange des idées dans le discours public mais la popularité des pires idées dans de ce mélange. La conspiration et le déni ont explosé au même rythme que les inégalités les plus criantes, qui ont elles-mêmes suivi le même chemin que les Géants de la tech, les Géants de l’industrie pharmaceutique, les Géants du catch et les Géants de l’automobile et les Géants du cinéma et les Géants de tout le reste.

Personne ne peut dire avec certitude comment on en est arrivé là, mais les deux camps principaux sont l’idéalisme (la conviction que les personnes qui défendent ces conspirations se sont améliorés à les expliquer, peut-être avec l’aide d’outils d’apprentissage machine) et le matérialisme (les idées sont devenues plus séduisantes en raison des conditions matérielles du monde).

Je suis matérialiste. J’ai été exposé aux arguments des théories conspirationnistes toute ma vie, et je n’ai jamais constaté d’amélioration soudaine de la qualité de ces arguments.

La principale différence réside bien dans le monde, et non dans les arguments. À une époque où les vraies conspirations sont banales, les théories conspirationnistes deviennent de plus en plus vraisemblables.

Nous avons toujours eu des désaccords sur ce qui est vrai, mais aujourd’hui nous avons des désaccords sur la manière dont nous savons si quelque chose est vrai. C’est une crise épistémologique, pas une crise de la croyance. Une crise de la crédibilité de nos exercices de recherche de la vérité, depuis les revues scientifiques (à une époque où les principaux éditeurs ont été pris la main dans le sac en train de publier des revues d’articles payantes avec de la science de pacotille) jusqu’aux instances régulatrices (à une époque où les régulateurs ont pris l’habitude de faire des allers-retours dans le monde des affaires) en passant par l’éducation (à une époque où les universités dépendent de mécénats d’entreprises pour garder la tête hors de l’eau).

Le ciblage – le capitalisme de surveillance – permet de trouver plus facilement des personnes qui subissent cette crise épistémologique, mais ce n’est pas lui qui crée la crise en elle-même. Pour cela, il faut regarder du côté de la corruption.

Et, heureuse coïncidence, c’est la corruption qui permet au capitalisme de surveillance de se développer en démantelant les protections contre les monopoles, en permettant la collecte et la conservation des données personnelles, en autorisant les publicités à être ciblées sans consentement, et en empêchant d’aller ailleurs pour continuer à profiter de vos amis sans vous soumettre à la surveillance commerciale.

La tech, c’est différent

Je refuse les deux variantes de l’exceptionnalisme technologique : d’une part l’idée que la technologie puisse être uniquement exécrable et dirigée par des personnes plus avides ou plus horribles que les dirigeants d’autres secteurs industriels et, d’autre part, l’idée que la technologie est tellement bénéfique, ou qu’elle est si intrinsèquement destinée à la concentration, que personne ne peut lui reprocher son statut monopolistique actuel.

Je pense que la technologie n’est qu’une industrie comme les autres, même si elle a grandi sans véritables contraintes de monopole. Elle a peut-être été la première, mais ce n’est pas la pire et ce ne sera pas la dernière.

Mais il y a un cas de figure où je suis en faveur de l’exception technologique. Je pense que les outils en ligne sont la clé pour surmonter des problèmes bien plus urgents que le monopole de la technologie : le changement climatique, les inégalités, la misogynie et les discriminations fondées sur la race, le genre et d’autres critères. Internet nous permet de recruter des personnes pour mener ces combats et coordonner leurs efforts. La technologie ne remplace pas la responsabilité démocratique, ni l’État de droit, ni l’équité, ni la stabilité, mais elle est un moyen d’atteindre ces objectifs.

Notre espèce a un vrai problème avec la coordination. Tout, du changement climatique au changement social en passant par la gestion d’une entreprise et le fonctionnement d’une famille, peut être considéré comme un problème d’action collective.

Grâce à Internet, il est plus facile que jamais de trouver des personnes qui veulent collaborer à un projet avec vous (d’où le succès des logiciels libres et open source, du financement participatif, des groupes racistes terroristes…) et jamais il n’a été aussi facile de coordonner le travail que vous faites.

Internet et les ordinateurs que nous y connectons possèdent aussi une qualité exceptionnelle : la polyvalence de leur usage. Internet est conçu pour permettre à deux interlocuteurs s’échanger des données, en utilisant n’importe quel protocole, sans l’autorisation d’une personne tierce. La seule contrainte de conception que nous ayons pour produire des ordinateurs, c’est qu’ils doivent être polyvalents. Un ordinateur complet au sens de Turing peut exécuter tous les programmes que nous pouvons exprimer dans une logique symbolique.

Cela signifie que chaque fois qu’une personne avec un besoin particulier de communication investit dans des infrastructures et des moyens techniques pour rendre Internet plus rapide, moins cher et plus robuste, cela bénéficie à tous celles et ceux qui utilisent Internet pour communiquer. Cela signifie également que chaque fois qu’une personne qui a des besoins informatiques particuliers investit pour rendre les ordinateurs plus rapides, moins chers et plus robustes, toutes les autres applications informatiques sont des bénéficiaires potentielles de ce travail.

Pour toutes ces raisons, tous les types de communication sont progressivement absorbés par Internet, et toutes les catégories d’appareils, des avions aux stimulateurs cardiaques, finissent par devenir un ordinateur dans un joli boîtier fantaisie.

Bien que ces considérations n’empêchent pas de réglementer les réseaux et les ordinateurs, elles constituent un appel à la rigueur et à la prudence, car les changements apportés aux cadres réglementaires pourraient avoir des conséquences imprévues dans de très nombreux domaines.

La conséquence de tout cela, c’est que notre meilleure chance de résoudre nos énormes problèmes de coordination – le changement climatique, les inégalités, etc. – réside dans une technologie éthique, libre et ouverte. Et notre meilleure chance de maintenir des technologies libres, ouvertes et éthiques c’est de nous montrer prudents dans la manière de réglementer la technologie et de prêter une attention particulière à la façon dont les interventions pour résoudre un problème peuvent créer de nouveaux problèmes dans d’autres domaines.

La propriété des faits

Les Géants de la tech ont une drôle de relation avec l’information. Lorsque vous générez des informations, qu’il s’agisse de données de localisation diffusées en continu par votre appareil mobile ou des messages privés que vous envoyez à vos amis sur un réseau social, ils revendiquent le droit d’utiliser ces données de manière illimitée.

Mais lorsque vous avez l’audace d’inverser les rôles, en utilisant un outil bloqueur de publicités ou qui récupère vos mises à jour en attente sur un réseau social et les installe dans une autre application qui vous laisse déterminer vos propres priorités et suggestions, ou qui analyse leur système pour vous permettre de créer une entreprise concurrente, alors là, ils prétendent que vous les volez.

En réalité, l’information ne convient à aucun type de régime de propriété privée. Les droits de propriété permettent de créer des marchés qui peuvent conduire au développement d’actifs non exploités. Ces marchés dépendent d’intitulés clairs pour garantir que les choses qui y sont achetées et vendues peuvent réellement être achetées et vendues.

Les informations ont rarement un intitulé aussi clair. Prenez les numéros de téléphone : de toute évidence, il n’est pas normal que Facebook récupère les carnets d’adresses de millions d’utilisateurs et utilise ces numéros de téléphone pour créer des graphes sociaux et renseigner les informations manquantes sur les autres utilisateurs.

Mais les numéros de téléphone que Facebook acquiert sans consentement dans le cadre de cette transaction ne sont pas la « propriété » des utilisateurs auxquels ils sont soustraits, ni celle des personnes dont le téléphone sonne lorsque vous les composez. Ces numéros sont de simples nombres entiers, composés de 10 chiffres aux États-Unis et au Canada, et on les trouve dans des milliards d’endroits, y compris quelque part dans le nombre Pi, ainsi que dans de nombreux autres contextes. Accorder aux gens des titres de propriété sur des nombres entiers est vraiment une très mauvaise idée.

Il en va de même pour les données que Facebook et d’autres acteurs de la surveillance publicitaire acquièrent à notre sujet, comme le fait que nous sommes les enfants de nos parents ou les parents de nos enfants ou que nous avons eu une conversation avec quelqu’un d’autre ou sommes allés dans un lieu public. Ces éléments d’informations ne peuvent pas vous appartenir comme votre maison ou votre chemise vous appartiennent, car leur titre de propriété est vague par nature. Votre mère est-elle propriétaire du fait d’être votre mère ? Et vous ? L’êtes-vous tous les deux ? Et votre père, est-il également propriétaire de ce fait ou doit-il obtenir une licence de votre part (ou de votre mère ou de vous deux) pour pouvoir en faire usage ? Qu’en est-il des centaines ou des milliers d’autres personnes qui disposent de ces données ?

Si vous allez à une manifestation Black Lives Matter, les autres manifestants ont-ils besoin de votre autorisation pour poster leurs photos de l’événement ? Les querelles en ligne sur le moment et la manière de publier des photos de manifestations révèlent un problème subtil et complexe, difficile à régler d’un coup de baguette magique en accordant à certains un droit de propriété que tous les autres doivent respecter.

Le fait que l’information ne fasse pas bon ménage avec la propriété et les marchés ne signifie pas pour autant qu’elle n’a aucune de valeur. Un bébé n’est pas un bien, il n’en reste pas moins qu’il possède une valeur incontestable. En réalité, nous avons un ensemble de règles uniquement dédié aux bébés, et une partie seulement de ces règles s’appliquent aux humains de façon plus générale. Celui qui affirmerait que les bébés n’auront pas véritablement de valeur tant qu’on ne pourra pas les acheter et les vendre comme des petits pains serait immédiatement et à juste titre condamné comme un monstre.

Il est tentant d’attraper le marteau de la propriété quand les Géants de la tech traitent vos informations comme des clous, en particulier parce que les Géants de la tech font un tel abus des marteaux de la propriété quand il s’agit de leurs informations. Mais c’est une erreur. Si nous permettons aux marchés de nous dicter l’usage de nos informations, nous allons devenir des vendeurs sur un marché d’acheteurs. Un marché qui sera monopolisé par les Géants de la tech. Ils attribueront un si bas prix à nos données, qu’il en deviendra insignifiant ou, plus probablement, qu’il sera fixé à un prix proche de zéro sans aucune possibilité de négociation, et ce, grâce à un accord donné d’un simple clic, sans possibilité de le modifier.

D’ici là, établir des droits de propriété sur l’information créera des obstacles insurmontables au traitement indépendant des données. Imaginez que l’on exige de négocier une licence quand un document traduit est comparé à sa version originale, ce qu’a fait Google et qu’il continue à faire des milliards de fois pour entraîner ses outils de traduction automatique. Google peut se le permettre, mais pas les tiers indépendants. Google peut mettre en place un service d’autorisation pour négocier des paiements uniques à des institutions comme l’UE (l’un des principaux dépositaires de documents traduits). Alors que les organismes de surveillance indépendants, qui veulent vérifier que les traductions sont bien préparées ou bien qui veulent éliminer les erreurs de traduction, auront besoin d’un service juridique doté de personnel et de millions pour payer les licences avant même de pouvoir commencer.

Il en va de même pour les index de recherche sur le Web ou les photos des maisons des gens, qui sont devenues controversées avec le projet Street View de Google. Quels que soient les problèmes que pose la photographie de scènes de rue par Google, les résoudre en laissant les gens décider qui peut photographier les façades de leurs maisons depuis une rue publique créera sûrement des problèmes plus graves encore. Pensez à l’importance de la photographie de rue pour la collecte d’informations, y compris la collecte informelle d’informations, comme les photos d’abus d’autorité, et combien il est important de pouvoir documenter l’habitat et la vie dans la rue pour contester un droit de préemption, plaider en faveur de l’aide sociale, signaler les violations de la planification et de zonage, documenter les conditions de vie discriminatoires et inégales, etc.

S’approprier des faits est contraire à un grand nombre de progrès humains. Il est difficile d’imaginer une règle qui limite l’exploitation par les Géants de la tech de notre travail collectif sans empêcher involontairement des personnes de recueillir des données sur le cyber-harcèlement ou de compiler des index de changements de langue, ou encore simplement d’enquêter sur la façon dont les plateformes façonnent notre discours. Tout cela nécessite d’exploiter des données créées par d’autres personnes et de les soumettre à l’examen et à l’analyse.

La persuasion, ça marche… mais lentement

Les plateformes peuvent exagérer leur capacité à persuader les gens, mais il est évident que la persuasion fonctionne parfois. Qu’il s’agisse du domaine privé utilisé par les personnes LGBTQ pour recruter des alliés et faire reconnaître une diversité sexuelle ou du projet mené depuis des décennies pour convaincre les gens que les marchés constituent le seul moyen efficace de résoudre les problèmes complexes d’allocation de ressources, il est clair que nos comportements sociaux peuvent changer.

Modifier les comportements au sein de la société est un projet de longue haleine. Pendant des années, les svengalis ont prétendu pouvoir accélérer ce processus, mais même les formes de propagande les plus brutales ont dû se battre pour susciter des changements permanents. Joseph Goebbels a dû soumettre les Allemands à des heures de radiodiffusion quotidiennes obligatoires pour arrêter les opposants et les assassiner, ainsi que de s’assurer d’un contrôle intégral sur l’éducation des enfants, tout en excluant toute littérature, émission ou film qui ne se conformaient pas à sa vision du monde.

Cependant, après 12 ans de terreur, une fois la guerre terminée, l’idéologie nazie a largement été discréditée en Allemagne de l’Est comme de l’Ouest, et un programme de vérité et de réconciliation nationale a été mis en place. Le racisme et l’autoritarisme n’ont jamais été totalement abolis en Allemagne, mais la majorité des Allemands n’étaient pas non plus définitivement convaincus par le nazisme. La montée de l’autoritarisme raciste en Allemagne aujourd’hui montre que les attitudes libérales qui ont remplacé le nazisme n’étaient pas plus définitives que le nazisme lui-même.

Le racisme et l’autoritarisme ont également toujours été présents chez nous, en Amérique du Nord. Tous ceux qui se sont déjà penchés sur le genre de messages et d’arguments que les racistes avancent aujourd’hui auraient du mal à faire croire qu’ils ont fait des progrès dans la façon de présenter leurs idées. On retrouve aujourd’hui dans le discours des principaux nationalistes blancs la même pseudo-science, les mêmes recours à la peur, le même raisonnement en boucle que ceux présentés par les racistes des années 1980, lorsque la cause de la suprématie blanche était en perte de vitesse.

Si les racistes n’ont pas été plus convaincants au cours de la dernière décennie, comment se fait-il que davantage de personnes aient été convaincues d’être ouvertement racistes ? Il semble que la réponse se trouve dans le monde matériel, pas dans le monde des idées. Non pas qu’elles soient devenues plus convaincantes, mais les gens sont devenus de plus en plus peureux. Ils ont peur de ne plus pouvoir faire confiance à l’État pour agir de façon honnête dans des domaines essentiels, depuis la gestion de l’économie jusqu’à la réglementation des analgésiques ou celle du traitement des données privées.

Les gens ont peur que le monde soit devenu un jeu de chaises musicales dans lequel les chaises sont retirées à un rythme sans précédent. Ils ont peur que la justice soit rendue à leur détriment. Le monopole n’est pas la cause de ces craintes, mais l’inégalité, la misère matérielle et les mauvaises pratiques politiques qu’il engendre y contribue fortement. L’inégalité crée les conditions propices aux conspirations et aux idéologies racistes violentes. Le capitalisme de surveillance permet alors aux opportunistes de cibler les personnes qui ont peur et celles qui sont conspirationnistes.

Payer ne va pas aider à grand-chose

Comme le dit le déjà vieil adage : « si c’est gratuit, c’est toi le produit ».

Aujourd’hui, c’est un lieu commun de croire que le péché originel du capitalisme de surveillance a été l’arrivée des médias gratuits financés par la publicité. Le raisonnement était le suivant : les entreprises qui faisaient payer l’accès ne pouvaient pas « concurrencer les médias gratuits » et elles étaient donc éjectées du marché. Les concurrents soutenus par la publicité, quant à eux, ont déclaré ouverte la saison de la chasse aux données de leurs utilisateurs dans la perspective d’améliorer le ciblage de leurs publicités, gagner plus d’argent et faire appel aux stratégies les plus étonnantes pour générer davantage de clics sur ces publicités. Si seulement nous nous mettions à payer à nouveau, nous aurions un meilleur système d’information, plus responsable, plus sobre et qui serait vertueux pour la démocratie.

Mais la dégradation de la qualité des actualités a précédé de loin l’avènement des informations en ligne financées par la pub. Bien avant l’ère des journaux en ligne, les lois antitrust appliquées de façon laxiste avaient ouvert la porte à des vagues sans précédent de restructuration et de dégraissage dans les salles de rédaction. Des journaux rivaux ont fusionné, des journalistes et des vendeurs d’espace publicitaire ont été virés, des espaces de bureaux ont été vendus ou loués, laissant les entreprises criblées de dettes à cause d’un système de rachat par endettement et de bénéfices distribués aux nouveaux propriétaires. En d’autres termes, ce n’était pas simplement le déclin des petites annonces, longtemps considéré comme responsable du déclin des journaux, qui a rendu ces entreprises de presse incapables de s’adapter à Internet, c’était la monopolisation.

Pendant que les entreprises de presse débarquaient en ligne, les revenus de la publicité se sont mis à décroître, alors même que le nombre d’internautes (et donc un lectorat en ligne potentiel) augmentait. Cette évolution était due à la consolidation du marché des ventes de publicités, Google et Facebook étaient devenus un duopole qui gagnait chaque année davantage d’argent avec la pub, tout en payant de moins en moins les éditeurs dont le travail apparaissait à côté des publicités. Le monopole a créé un marché d’acheteurs pour la diffusion publicitaire et Facebook et Google en étaient les maîtres et les gardiens.

Les services payants continuent d’exister aux côtés des services gratuits – soucieux qu’ils sont d’empêcher les internautes de contourner leur page de paiement ou de partager des médias payants – ils exercent le plus grand contrôle sur leurs clients. iTunes d’Apple et les App stores sont des services payants, mais pour maximiser leur rentabilité, Apple doit verrouiller ses plateformes pour que des tiers ne puissent pas créer de logiciels compatibles sans autorisation. Ces verrous permettent à l’entreprise d’exercer à la fois un contrôle éditorial (qui permet de rejeter des contenus politiques controversés) et technologique, y compris sur la possibilité de réparer le matériel qu’elle fabrique. Si nous redoutons que les produits financés par la pub privent les gens de leur droit à l’autodétermination en utilisant des techniques de persuasion pour orienter leurs décisions d’achat dans une direction ou dans une autre, alors le contrôle quasi total d’une seule entreprise sur la décision de savoir qui va vous vendre le logiciel, les pièces détachées et les services pour votre iPhone devrait sacrément nous inquiéter.

Nous ne devrions pas nous préoccuper uniquement du paiement et du contrôle : l’idée que payer améliore la situation est également fausse et dangereuse. Le faible taux de réussite de la publicité ciblée signifie que les plateformes doivent vous inciter à « vous engager » fortement envers les messages publicitaires pour générer suffisamment de pages vues et préserver ainsi leurs profits. Comme indiqué plus haut, pour accroître l’engagement, les plateformes comme Facebook utilisent l’apprentissage automatique afin de deviner quels messages seront les plus incendiaires et feront tout pour les afficher sous vos yeux dès que vous vous connectez, pour vous faire réagir par la haine et vous disputer avec les gens.

Peut-être que payer réglerait ce problème, selon ce raisonnement. Si les plateformes pouvaient être économiquement viables même si vous arrêtiez de cliquer dessus une fois votre curiosité intellectuelle et sociale assouvie, alors elles n’auraient aucune raison de vous mettre en colère avec leurs algorithmes pour obtenir plus de clics, n’est-ce pas ?

Cet argument est peut-être valable, mais il ne tient toujours pas compte du contexte économique et politique plus large de ces plateformes et du monde qui leur a permis de devenir si dominantes.

Les plateformes sont mondiales parce qu’elles sont des monopoles, et elles sont des monopoles parce que nous avons vidé de leur substance nos règles anti-monopoles les plus importantes et les plus fiables. L’antitrust a été neutralisé car c’était la condition nécessaire pour que le projet de rendre les riches plus riches encore réussisse. La plupart des habitants de la planète ont une valeur nette négative, et même la classe moyenne en recul est dans un état précaire, en manque d’épargne pour la retraite, d’assurances contre les catastrophes sanitaires et de garanties contre les catastrophes climatiques et technologiques.

Dans ce monde féroce et inégalitaire, payer n’améliore pas la situation. Cela ne fait que la rendre hors de prix pour la plupart des gens. Payer pour le produit, c’est super quand vous avez les moyens.

Si vous pensez que les bulles de filtres actuelles constituent un problème pour notre monde, imaginez ce qu’elles seraient si les riches fréquentaient le marché des idées à l’athénienne, où il faudrait payer pour entrer pendant que les autres vivent dans des espaces en ligne subventionnés par des bienfaiteurs aisés et ravis de créer des espaces de discussion dans lesquels le « règlement intérieur » interdit de contester le système. Imaginez si les riches se retiraient de Facebook, et qu’au lieu de diffuser des publicités qui rapportent de l’argent à ses actionnaires, Facebook devienne un projet loufoque de milliardaire, visant aussi à s’assurer que personne ne se demande jamais s’il est juste que seuls les milliardaires aient le droit de se retrouver dans les derniers recoins d’internet.

Derrière l’idée de payer pour avoir accès se cache la conviction que les marchés libres permettront de remédier au dysfonctionnement des Géants de la tech. Après tout, quand les gens ont une opinion sur la surveillance, celle-ci est souvent mauvaise, et plus la surveillance d’une personne est longue et approfondie, moins elle a tendance à plaire. Il en va de même pour le verrouillage : si l’encre Hewlett-Packard ou l’App Store Apple étaient si géniales que ça, les mesures techniques pour empêcher les utilisateurs de choisir un produit concurrent seraient inutiles. Ces parades techniques existent pour la simple et bonne raison que ces entreprises ne croient pas que leurs clients se soumettraient spontanément à leurs conditions, et qu’elles veulent les empêcher d’aller voir ailleurs.

Les défenseurs des marchés louent leur capacité à agréger les connaissances diffusées par les acheteurs et les vendeurs dans la société toute entière, par le biais d’informations sur la demande, sur les prix, etc. L’argument en faveur d’un capitalisme de surveillance « voyou » voudrait que les techniques de persuasion basées sur l’apprentissage automatique faussent les décisions des consommateurs, ce qui conduirait à des informations faussées – les consommateurs n’achètent pas ce qu’ils préfèrent, mais ce qu’ils sont amenés à préférer. Il s’ensuit des pratiques monopolistiques de verrouillage qui relèvent davantage encore d’un « capitalisme voyou » et qui restreignent encore plus la liberté de choix du consommateur.

La rentabilité de n’importe quelle entreprise est limitée par la possibilité que ses clients aillent voir ailleurs. La surveillance et le verrouillage sont tous les deux des anti-fonctionnalités qu’aucun client ne désire. Mais les monopoles peuvent se mettre les régulateurs dans la poche, écraser la concurrence, s’insinuer dans la vie privée de leurs clients et pousser les gens à « choisir » leurs services qu’ils le veuillent ou non. Que c’est bon d’être odieux quand il n’existe pas d’alternative.

Au final, la surveillance et le verrouillage sont simplement des stratégies commerciales que peuvent choisir les monopoles.

Les entreprises de surveillance comme Google sont parfaitement capables de déployer des technologies de verrouillage. Il suffit de regarder les clauses de la coûteuse licence d’Android qui obligent les fabricants d’appareils à les intégrer dans la suite d’applications Google. Et les entreprises de verrouillage comme Apple sont parfaitement capables de soumettre leurs utilisateurs à la surveillance pour satisfaire Pékin et ainsi préserver un accès commercial au marché chinois. Les monopoles sont peut-être composés de personnes éthiques et respectables, mais en tant qu’institutions, ils ne comptent pas parmi vos amis : ils feront tout ce qu’ils peuvent pour maximiser leurs profits, et plus ils auront de monopole, mieux ils tireront leur épingle du jeu.

Une fenêtre de tir « écologique » pour briser les trusts

Si nous voulons briser l’emprise mortelle des Géants du Web sur nos vies numériques, nous allons devoir combattre les monopoles. Cela peut paraître banal et ringard, un truc qui vient de l’ère du New Deal, alors que faire cesser l’utilisation automatique des données comportementales ressemble au scénario d’un roman cyberpunk très cool.

En revanche, il semble que nous ayons oublié comment on brise des monopoles. Il existe un consensus des deux côtés de l’Atlantique pour considérer que le démantèlement des entreprises est au mieux une histoire de fous, susceptible d’embourber les juges fédéraux dans des années de procédure judiciaire, et au pire contre-productif car il grignote les « avantages des consommateurs » dont les économies d’échelle sont colossales.

Mais les briseurs de trusts ont autrefois parcouru le pays dans tous les sens, en brandissant des livres de droit, terrorisant les magnats du vol organisé et réduisant en pièces l’illusion de l’emprise toute-puissante des monopoles sur notre société. L’ère de la lutte antitrust ne pouvait pas commencer sans la volonté politique pour le faire, avant que le peuple réussisse à convaincre les politiciens qu’ils les soutiendraient dans leur affrontement contre les hommes les plus riches et les plus puissants du monde.

Pouvons-nous retrouver cette volonté politique ?

James Boyle, un universitaire spécialisé dans le copyright, a analysé comment le terme « écologie » a marqué un tournant dans le militantisme pour l’environnement. Avant l’adoption de ce terme, les personnes qui voulaient protéger les populations de baleines ne se considéraient pas forcément comme combattant pour la même cause que celles qui voulaient protéger la couche d’ozone ou lutter contre la pollution de l’eau ou les pluies acides.

Mais le terme « écologie » a regroupé ces différentes causes en un seul mouvement, dont les membres se sont montrés solidaires les uns des autres. Ceux qui se souciaient de la pollution de l’eau ont signé les pétitions diffusées par ceux qui voulaient mettre fin à la chasse à la baleine, et ceux qui s’opposaient à la chasse à la baleine ont défilé aux côtés de ceux qui réclamaient des mesures contre les pluies acides. Cette union en faveur d’une cause commune a radicalement changé la dynamique de l’environnementalisme et ouvert la voie à l’activisme climatique actuel et au sentiment que la préservation de l’habitabilité de la planète Terre relève d’un devoir commun.

Je crois que nous sommes à l’aube d’un nouveau moment « écologique » consacré à la lutte contre les monopoles. Après tout, la technologie n’est pas la seule industrie concentrée, ni même la plus concentrée.

On trouve des partisans du démantèlement des trusts dans tous les secteurs de l’économie. On trouve partout des personnes abusées par des monopolistes qui ont ruiné leurs finances, leur santé, leur vie privée, leur parcours et la vie de leurs proches. Ces personnes partagent la même cause que ceux qui veulent démanteler les Géants de la tech et ont les mêmes ennemis. Lorsque les richesses sont concentrées entre les mains d’un petit nombre, presque toutes les grandes entreprises ont des actionnaires en commun.

La bonne nouvelle, c’est qu’avec un peu de travail et de coordination, nous disposons d’une volonté politique largement suffisante pour démanteler les Géants de la tech et tous les secteurs qui y sont concentrés. Commençons par Facebook, puis nous nous attaquerons à AT&T/WarnerMedia [groupes étatsuniens, comparable à Orange et Vivendi respectivement].

La mauvaise nouvelle, c’est que la majeure partie de ce que nous entreprenons aujourd’hui pour dompter les Géants de la tech plutôt que de démanteler les grandes entreprises, nous empêchera de les démanteler demain.

Actuellement, la concentration des Géants de la tech signifie que leur inaction en matière de harcèlement, par exemple, place leurs utilisateurs devant un choix impossible : s’absenter du débat public en quittant Twitter, par exemple, ou subir des agressions ignobles en permanence. La collecte et la conservation excessives de données par les Géants de la tech se traduisent par un odieux vol d’identité. Et leur inaction face au recrutement d’extrémistes signifie que les partisans de la suprématie blanche qui diffusent leurs fusillades en direct peuvent toucher un public de plusieurs milliards de personnes. La concentration des technologies et celle des médias implique une diminution des revenus des artistes, alors que les revenus générés par les créations de ces derniers augmentent.

Pourtant, les gouvernements confrontés à ces problèmes aboutissent tous inévitablement à la même solution : confier aux Géants de la tech le soin de contrôler leurs utilisateurs et de les rendre responsables de leurs mauvais comportements. Vouloir obliger les Géants de la tech à utiliser des filtres automatisés pour tout bloquer, de la violation des droits d’auteur au trafic sexuel, en passant par l’extrémisme violent, implique que les entreprises technologiques devront consacrer des millions pour faire fonctionner des systèmes conformes.

Ces règles, comme la nouvelle directive européenne sur les droits d’auteur, la nouvelle réglementation australienne sur le terrorisme, la loi américaine FOSTA/SESTA sur le trafic sexuel et d’autres encore, signent l’arrêt de mort des petits concurrents émergents qui pourraient contester la domination des Géants de la tech, mais n’ont pas les moyens financiers des opérateurs historiques pour acquérir tous ces systèmes automatisés. Plus grave, elles fixent un plancher en deçà de ce que nous pouvons espérer imposer aux Géants de la tech.

C’est parce que toute initiative visant à démanteler les Géants de la tech et à réduire leur taille se heurte à une limite, celle qui consiste à ne pas la réduire trop sous peine de les empêcher de financer leurs activités, car investir dans ces filtres automatisés et sous-traiter la modération de contenu coûte cher. Il va déjà être difficile de séparer ces monstres chimériques fortement concentrés qui ont été assemblés les uns aux autres pour obtenir des bénéfices de monopoles. Il sera encore plus difficile de le faire tout en trouvant un moyen de combler le vide réglementaire créé si ces auto-régulateurs étaient soudain contraints de se retirer.

Laisser les plateformes atteindre leur taille actuelle leur a conféré une position dominante quasi irréversible. Les charger de missions publiques pour remédier aux pathologies créées par leur taille rend presque impossible la réduction de cette taille. Je répète, encore et encore, si les plateformes ne deviennent pas plus petites, elles deviendront plus grandes, et à mesure qu’elles grandiront, elles engendreront davantage de problèmes, ce qui entraînera une augmentation de leurs missions publiques et leur permettra de devenir plus grandes encore.

Nous pouvons essayer de réparer Internet en démantelant les Géants de la tech et en les privant des bénéfices de monopole, ou bien nous pouvons essayer de réparer les Géants de la tech en les obligeant à consacrer leurs bénéfices de monopole à la gouvernance. Mais nous ne pouvons pas faire les deux. Nous devons choisir entre un Internet dynamique et ouvert ou un Internet dominé et monopolisé, dirigé par les Géants de la tech contre lesquels nous nous battons en permanence pour les obliger à bien se comporter.

Make Big Tech small again

Briser les monopoles est difficile. Démanteler les grandes entreprises est coûteux et prend du temps. Tellement de temps que lorsque vous y êtes enfin parvenu, le monde a évolué et a rendu inutiles des années de contentieux. De 1969 à 1982, le gouvernement américain a engagé une procédure antitrust contre IBM en raison de sa position dominante sur le marché des ordinateurs centraux, mais elle a capoté en 1982 parce que les ordinateurs centraux étaient de plus en plus remplacés par des PC.

Il est beaucoup plus facile d’empêcher la concentration que de la corriger, et le rétablissement des contours traditionnels de la loi antitrust américaine empêchera, à tout le moins, toute nouvelle concentration. Cela signifie l’interdiction des fusions entre grandes entreprises, l’interdiction pour les grandes entreprises d’acquérir des concurrents émergents, et l’interdiction pour les plates-formes de concurrencer directement les entreprises qui dépendent de ces plates-formes.

Ces pouvoirs sont tous rédigés dans le langage clair et simple des lois antitrust américaines donc, en théorie, un futur président américain pourrait simplement ordonner à son procureur général de faire appliquer la loi telle qu’elle a été rédigée. Mais après des décennies d’« éducation » judiciaire qui vantait les bénéfices des monopoles, après que de nombreux gouvernements eurent rempli les tribunaux fédéraux de supporters des monopoles rémunérés à vie, pas sûr qu’une simple intervention administrative suffise.

Si les tribunaux contrarient le ministère de la Justice et le président, la prochaine étape serait le Congrès, qui pourrait éliminer les doutes sur la façon dont la loi antitrust devrait être appliquée aux États-Unis en adoptant de nouvelles lois qui reviennent à dire « Arrêtez ça. Nous savons tous ce que prévoit la loi Sherman. Robert Bork était un hurluberlu déjanté. Que les choses soient claires, on l’emmerde ». En d’autres termes, le problème des monopoles, c’est le monopole – la concentration du pouvoir entre les mains de quelques-uns, qui rogne notre droit à l’autodétermination. S’il y a un monopole, la loi veut qu’il disparaisse, point. Bien sûr, il faut se débarrasser des monopoles qui créent un « préjudice pour le consommateur » en augmentant les prix, mais il faut aussi se débarrasser des autres monopoles.

Mais cela ne fait qu’empêcher les choses d’empirer. Pour contribuer à les améliorer, nous allons devoir former des alliances avec d’autres militants du mouvement écologiste anti-monopole – ce serait un mouvement de pluralisme ou d’autodétermination – et prendre pour cibles les monopoles existants de chaque industrie avec des règles de démantèlement et de séparation structurelle qui empêcheraient par exemple la domination sans partage du géant Luxottica sur tout ce qui est optique et lunetterie, tant dans la vente que la fabrication. De façon significative, peu importe dans quel secteur industriel commencent les ruptures. Une fois qu’elles auront commencé, les actionnaires de tous les secteurs se mettront à regarder avec scepticisme leurs investissements dans les monopoles.

Lorsque que les briseurs de trusts feront leur entrée sur scène et commenceront à mener la vie dure aux monopolistes, le débat au sein des conseils d’administration des entreprises évoluera. Les personnes qui se seront toujours senties mal à l’aise face au monopole auront un nouvel argument puissant pour contrer leurs adversaires redoutables dans la hiérarchie de l’entreprise : « Si nous utilisons mes méthodes, nous gagnerons moins d’argent, si nous utilisons les vôtres, un juge nous infligera des amendes de plusieurs milliards et nous exposera aux moqueries et à la désapprobation générale. Donc, même si je reconnais qu’il serait vraiment génial de réaliser cette fusion, de verrouiller la concurrence, ou de racheter cette petite entreprise et de la faire disparaître avant qu’elle ne constitue une menace, nous ne devrions vraiment pas le faire – sauf à vouloir se livrer pieds et poings liés au département de la Justice et être trimballés sur la route des briseurs de trusts pendant les dix prochaines années ».

20 GOTO 10

Régler le problème de Géants de la tech va nécessiter de nombreuses itérations. Comme l’a écrit le cyber juriste Lawrence Lessig dans son ouvrage Code and Other Laws of Cyberspace (1999) [NdT : ouvrage non traduit en français], nos vies sont régies par quatre forces : la loi (ce qui est légal), le code (ce qui est technologiquement possible), les normes (ce qui est socialement acceptable) et les marchés (ce qui est rentable).

Si vous pouviez d’un coup de baguette magique obtenir du Congrès qu’il adopte demain une loi qui modifie la loi Sherman, vous pourriez utiliser les démantèlements à venir pour convaincre les investisseurs en capital-risque de financer les concurrents de Facebook, Google, Twitter et Apple qui attendent en coulisses après avoir subi une réduction de leur taille.

Mais pour amener le Congrès à agir, il faudra un virage normatif à 90 degrés, un mouvement de masse de personnes préoccupées par les monopoles et qui souhaitent les faire sauter.

Pour que les gens s’intéressent aux monopoles, il faudra des innovations technologiques qui leur permettent de voir à quoi pourrait ressembler un monde sans les Géants de la tech. Imaginez que quelqu’un crée un client tiers très apprécié (mais non autorisé) sur Facebook ou Twitter, qui freine le flux algorithmique anxiogène tout en vous permettant de parler à vos amis sans être espionné, quelque chose qui rendrait les médias sociaux plus sociables et moins toxiques. Imaginez maintenant que ce client soit fermé au cours d’une violente bataille juridique. Il est toujours plus facile de convaincre les gens qu’il faut agir pour sauver une chose qu’ils aiment que de les faire s’enthousiasmer à propos de quelque chose qui n’existe même pas encore.

Ni la technologie, ni la loi, ni le code, ni les marchés ne sont suffisants pour réformer les Géants de la tech. Mais l’un des concurrents rentables de ces derniers pourrait financer un mouvement législatif. Une réforme juridique peut encourager un fabricant à concevoir un meilleur outil. L’outil peut créer des clients pour une entreprise potentielle qui apprécie les avantages d’Internet mais qui veut obtenir ces outils sans passer par les Géants de la tech. Et cette entreprise peut obtenir un financement et consacrer une partie de ses bénéfices à la réforme juridique. 20 GOTO 10 (ou répétez l’opération autant de fois que nécessaire). Répétez l’opération, mais cette fois, allez plus loin ! Après tout, cette fois, vous commencez avec des adversaires des Géants de la tech plus faibles, un électorat qui comprend que les choses peuvent être améliorées, des concurrents des Géants de la tech qui contribueront à assurer leur propre avenir en finançant la réforme, et du code sur lequel d’autres programmeurs peuvent s’appuyer pour affaiblir encore plus les Géants de la tech.

L’hypothèse du capitalisme de surveillance, selon laquelle les produits des Géants de la tech fonctionnent vraiment aussi bien qu’ils le disent, et ça explique pourquoi c’est le bin’s partout, est trop simpliste sur la surveillance et encore plus sur le capitalisme. Les entreprises espionnent parce qu’elles croient à leurs propres baratin, elles le font aussi parce que les gouvernements les laissent faire, et parce que les avantages qu’elles tirent de l’espionnage sont tellement éphémères et minimes qu’elles doivent espionner toujours plus pour maintenir leur activité.

Et qu’est-ce qui fait que c’est le bin’s ? Le capitalisme.

Plus précisément, le monopole qui crée l’inégalité et l’inégalité qui crée le monopole. C’est une forme de capitalisme qui récompense les sociopathes qui détruisent l’économie réelle pour gonfler leurs résultats. Ils s’en sortent pour la même raison que les entreprises s’en sortent en espionnant : parce que nos gouvernements sont sous l’emprise à la fois d’une idéologie selon laquelle les monopoles sont tout à fait valables et aussi sous l’emprise de l’idée que dans un monde monopolistique, mieux vaut ne pas contrarier les monopoles.

La surveillance n’engendre pas un capitalisme dévoyé. Mais le capitalisme sans contrôle engendre la surveillance. La surveillance n’est pas malsaine parce qu’elle permet à certain de nous manipuler, elle est malsaine parce qu’elle réduit à néant notre capacité à être nous-mêmes, et parce qu’elle permet aux riches et aux puissants de découvrir qui réfléchit à la construction de guillotines et quelles crasses utiliser pour discréditer ces apprentis constructeurs avant même qu’ils n’arrivent à la scierie.

En profondeur

Avec tous les problèmes que posent les Géants de la tech, on pourrait être tenté de vouloir revenir à un monde dépourvu de technologie. Ne succombez pas à cette tentation.

La seule façon de résoudre notre problème avec les Géants de la tech est de le traiter en profondeur. Si notre avenir ne repose pas sur la haute technologie, ce sera parce que la civilisation s’est effondrée. Les Géants de la tech ont connecté un système nerveux planétaire pour l’ensemble de notre espèce, qui, avec les réformes et les changements de cap appropriés, peut nous aider à surmonter les défis existentiels auxquels sont confrontées notre espèce et notre planète. Il ne tient qu’à nous désormais de nous emparer des outils informatiques, en soumettant ce système nerveux électronique à un contrôle démocratique et transparent.

Je suis, au fond de moi et malgré ce que j’ai indiqué plus haut, un fervent partisan de la technologie. Pas dans le sens où il faudrait lui laisser le champ libre pour exercer son monopole sous prétexte qu’elle permet des « économies d’échelle » ou autre obscure particularité. Je suis partisan de la technologie parce que je crois qu’il est important de bien l’utiliser et que mal le faire serait une catastrophe absolue – et bien l’utiliser peut nous permettre de travailler tous ensemble pour sauver notre civilisation, notre espèce et notre planète.

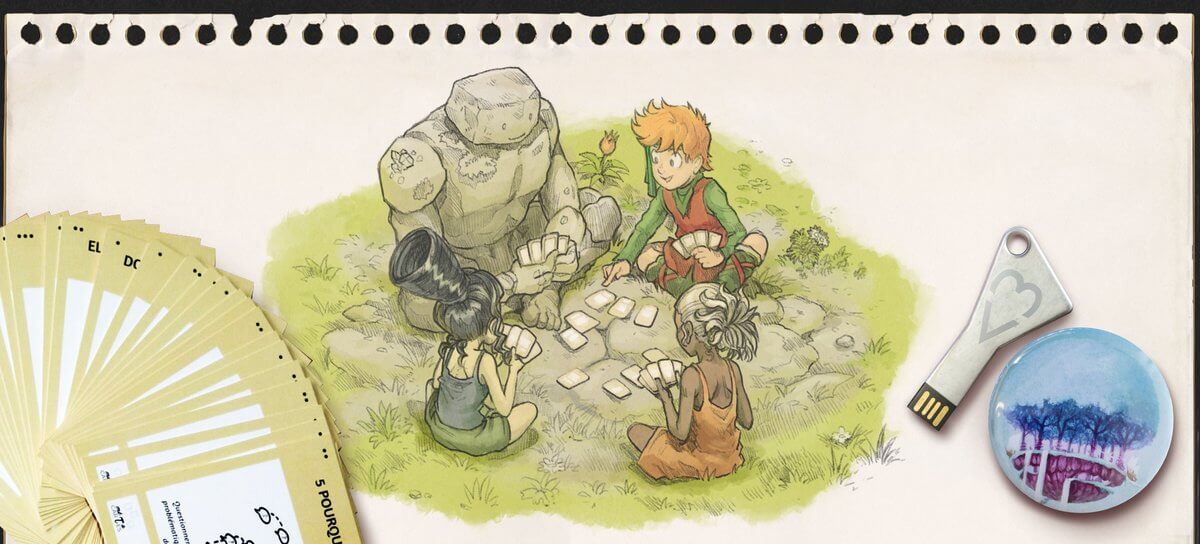

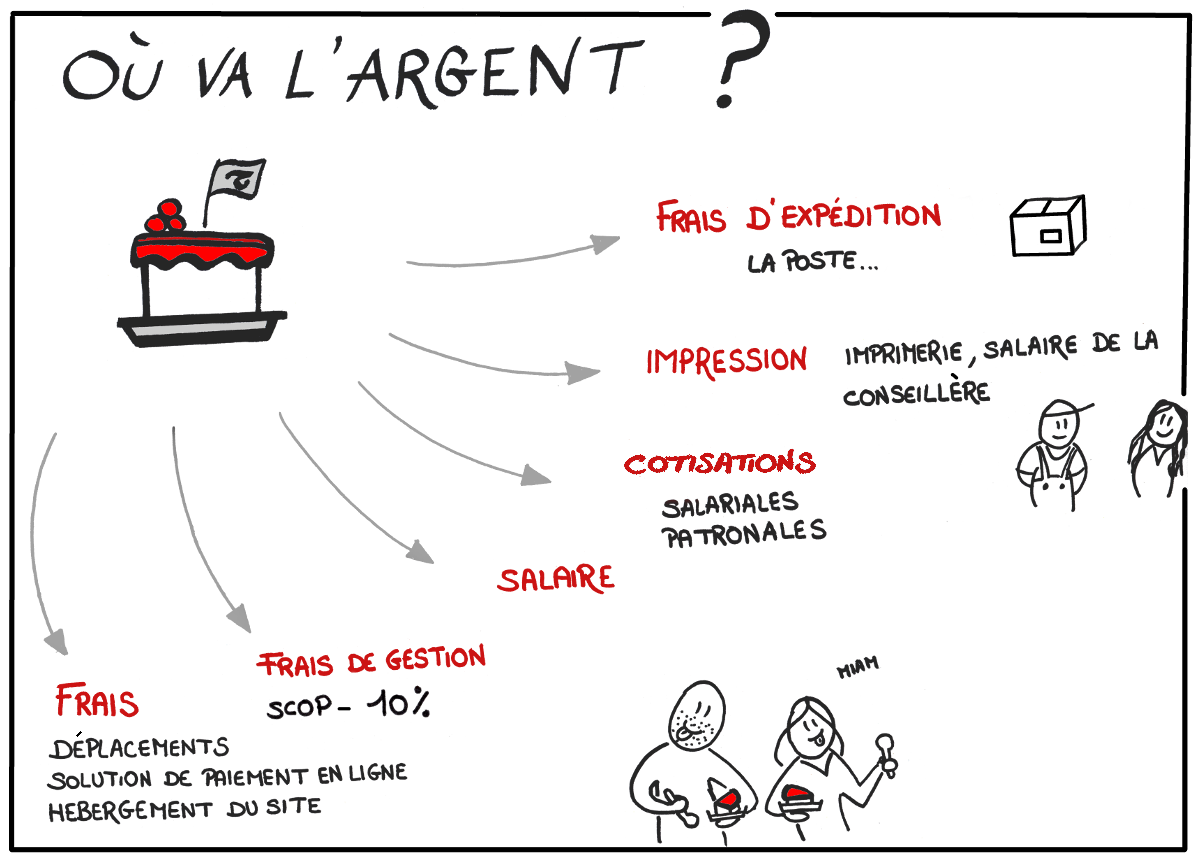

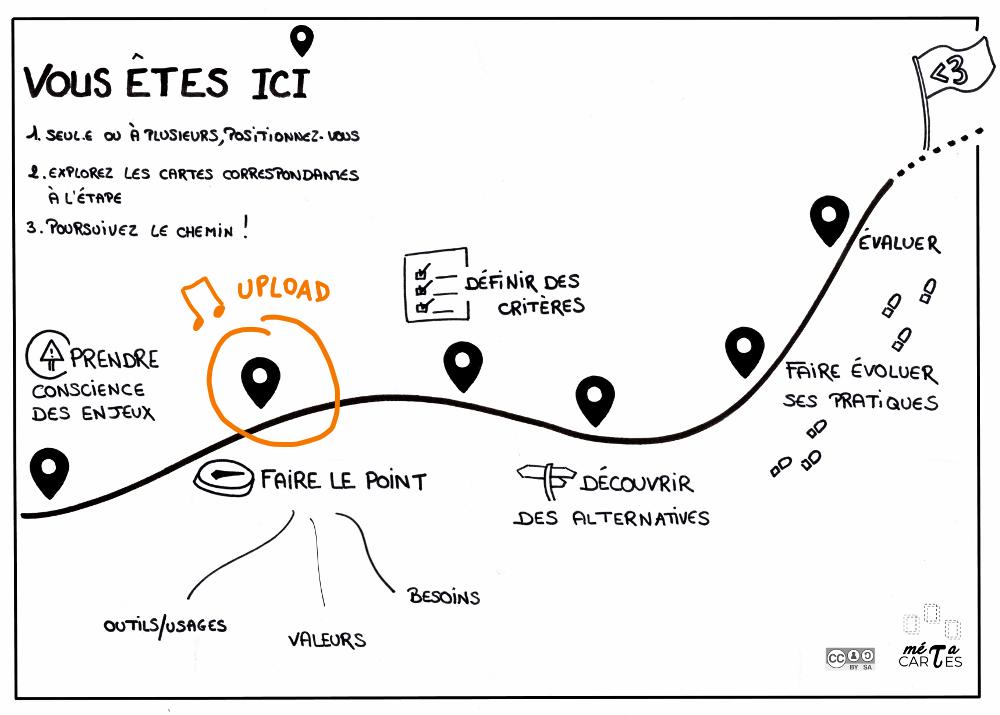

![Carte "[RÉSOLU]" [RÉSOLU] est un guide composé de fiches pratiques pour aider les structures de l’économie sociale et solidaire à adopter des solutions numériques libres et éthiques. Co-construit avec le mouvement des CÉMÉA, ce guide peut être modifié, amélioré et distribué librement.](https://framablog.org/wp-content/uploads/2021/11/E2_Resolu.jpg)