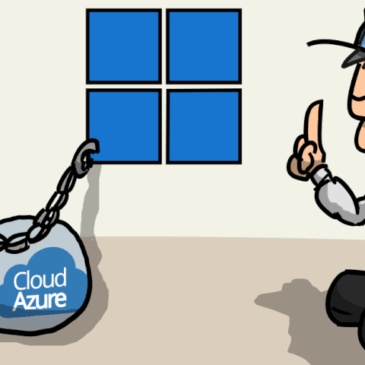

Adieu Windows, bonjour le Libre !

Nous vous en parlions la semaine dernière dans notre article Fin de Windows 10 : faisons le point, l’opération « Adieu Windows, bonjour le Libre ! » lancée par l’association April est en place depuis le 1er octobre. On y revient plus en détail … Lire la suite