Les nouveaux Léviathans I — Histoire d’une conversion capitaliste (b)

Qu’est-ce qui fait courir Framasoft ? De la campagne Dégooglisons à l’initiative C.H.A.T.O.N.S quelles idées ont en tête les acteurs et soutiens de l’association ? Vous êtes curieux ? Vous reprendrez bien une tranche de Léviathan ?

Pour vous inviter à aller au-delà des apparences (la sympathique petite tribu d’amateurs gaulois qui veut modestement mettre son grain de sable dans la loi des entreprises hégémoniques) nous vous proposons non seulement un moment de réflexion, mais pour une fois une série de considérations nourries, argumentées et documentées sur l’état de bascule que nous vivons et dans lequel nous prétendons inscrire notre action avec vous.

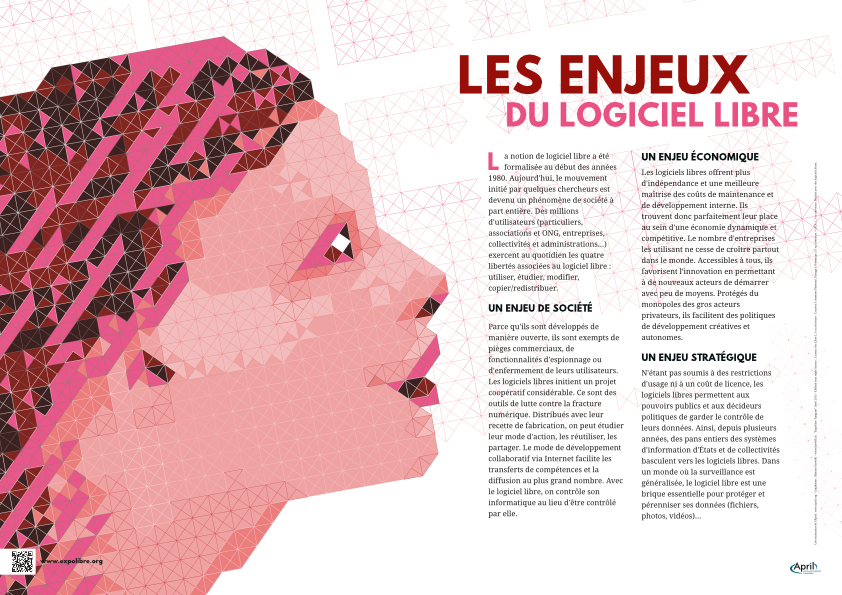

Jamais le logiciel libre et les valeurs qu’il porte n’ont été autant à la croisée des chemins, car il ne s’agit pas de proposer seulement des alternatives techniques, c’est un défi économique et politique qu’il doit relever.

Entre les États qui nous surveillent et les GAFAM qui nous monétisent, jamais le refuge du secret, celui de l’intime, n’a été aussi attaqué ni menacé. Pour représenter le monstre à plusieurs têtes, Christophe Masutti qui est l’auteur de cette série de réflexions, a choisi la figure emblématique du Léviathan, forgée déjà par Hobbes en particulier pour désigner l’État toujours plus avide de domination.

C’est donc une série de Léviathans nouveaux et anciens que nous vous invitons à découvrir par étapes, tout au long de cette semaine, qui vous conduiront peut-être à comprendre et adopter notre démarche. Car une fois établies les sources du mal et posé le diagnostic, que faire ? Les perspectives que nous proposons seront peut-être les vôtres.

(suite de la première section)

Note de l’auteur :Dans cette première partie (Léviathans I), je tente de synthétiser les transformations des utopies numériques des débuts de l’économie informatique vers ce que S. Zuboff nomme le « capitalisme de surveillance ». Dans cette histoire, le logiciel libre apparaît non seulement comme un élément disruptif présent dès les premiers âges de cette conversion capitaliste (Léviathans Ia), mais aussi comme le moyen de faire valoir la primauté de nos libertés individuelles face aux comportements imposés par un nouvel ordre numérique (Léviathans Ib). La dégooglisation d’Internet n’est plus un souhait, c’est un impératif !

Piller le code, imposer des usages

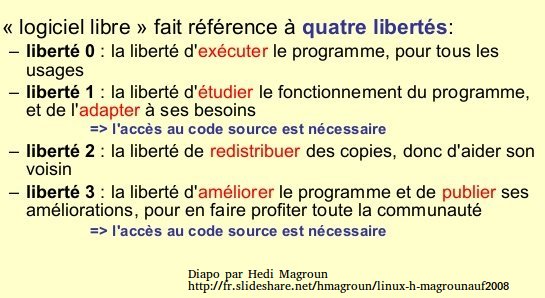

À la fin des années 1990, c’est au nom de ce réalisme capitaliste, que les promoteurs de l’Open Source Initiative avaient compris l’importance de maintenir des codes sources ouverts pour faciliter un terreau commun permettant d’entretenir le marché. Ils voyaient un frein à l’innovation dans les contraintes des licences du logiciel libre tel que le proposaient Richard Stallman et la Free Software Foundation (par exemple, l’obligation de diffuser les améliorations d’un logiciel libre sous la même licence, comme l’exige la licence GNU GPL – General Public License). Pour eux, l’ouverture du code est une opportunité de création et d’innovation, ce qui n’implique pas forcément de placer dans le bien commun les résultats produits grâce à cette ouverture. Pas de fair play : on pioche dans le bien commun mais on ne redistribue pas, du moins, pas obligatoirement.

Les exemples sont nombreux de ces entreprises qui utilisent du code source ouvert sans même participer à l’amélioration de ce code, voire en s’octroyant des pans entiers de ce que des généreux programmeurs ont choisi de verser dans le bien commun. D’autres entreprises trouvent aussi le moyen d’utiliser du code sous licence libre GNU GPL en y ajoutant tant de couches successives de code privateur que le système final n’a plus rien de libre ni d’ouvert. C’est le cas du système Android de Google, dont le noyau est Linux.

Jamais jusqu’à aujourd’hui le logiciel libre n’avait eu de plus dur combat que celui non plus de proposer une simple alternative à informatique privateur, mais de proposer une alternative au modèle économique lui-même. Pas seulement l’économie de l’informatique, dont on voudrait justement qu’il ne sorte pas, mais un modèle beaucoup plus général qui est celui du pillage intellectuel et physique qui aliène les utilisateurs et, donc, les citoyens. C’est la raison pour laquelle le discours de Richard Stallman est un discours politique avant tout.

La fameuse dualité entre open source et logiciel libre n’est finalement que triviale. On n’a pas tort de la comparer à une querelle d’église même si elle reflète un mal bien plus général. Ce qui est pillé aujourd’hui, ce n’est plus seulement le code informatique ou les libertés des utilisateurs à pouvoir disposer des programmes. Même si le principe est (très) loin d’être encore communément partagé dans l’humanité, le fait de cesser de se voir imposer des programmes n’est plus qu’un enjeu secondaire par rapport à une nouvelle voie qui se dévoile de plus en plus : pour maintenir la pression capitaliste sur un marché verrouillé par leurs produits, les firmes cherchent désormais à imposer des comportements. Elles ne cherchent plus à les induire comme on pouvait dire d’Apple que le design de ses produits provoquait un effet de mode, une attitude « cool ». Non : la stratégie a depuis un moment déjà dépassé ce stade.

Un exemple révélateur et particulièrement cynique, la population belge en a fait la terrible expérience à l’occasion des attentats commis à Bruxelles en mars 2016 par de sombres crétins, au prix de dizaines de morts et de centaines de blessés. Les médias déclarèrent en chœur, quelques heures à peine après l’annonce des attentats, que Facebook déclenchait le « Safety Check ». Ce dispositif propre à la firme avait déjà été éprouvé lors des attentats de Paris en novembre 2015 et cet article de Slate.fr en montre bien les enjeux. Avec ce dispositif, les personnes peuvent signaler leur statut à leurs amis sur Facebook en situation de catastrophe ou d’attentat. Qu’arrive-t-il si vous n’avez pas de compte Facebook ou si vous n’avez même pas l’application installée sur votre smartphone ? Vos amis n’ont plus qu’à se consumer d’inquiétude pour vous.

La question n’est pas tant de s’interroger sur l’utilité de ce dispositif de Facebook, mais plutôt de s’interroger sur ce que cela implique du point de vue de nos comportements :

- Le devoir d’information : dans les médias, on avait l’habitude, il y a encore peu de temps, d’avoir à disposition un « numéro vert » ou un site internet produits par les services publics pour informer la population. Avec les attentats de Bruxelles, c’est le « Safety Check » qui fut à l’honneur. Ce n’est plus à l’État d’assurer la prise en charge de la détresse, mais c’est à Facebook de le faire. L’État, lui, a déjà prouvé son impuissance puisque l’attentat a eu lieu, CQFD. On retrouve la doctrine du « moins d’État ».

- La morale : avec la crainte qu’inspire le contexte du terrorisme actuel, Facebook joue sur le sentiment de sollicitude et propose une solution technique à un problème moral : ai-je le devoir ou non, envers mes proches, de m’inscrire sur Facebook ?

- La norme : le comportement normal d’un citoyen est d’avoir un smartphone, de s’inscrire sur Facebook, d’être en permanence connecté à des services qui lui permettent d’être localisé et tracé. Tout comportement qui n’intègre pas ces paramètres est considéré comme déviant non seulement du point de vue moral mais aussi, pourquoi pas, du point de vue sécuritaire.

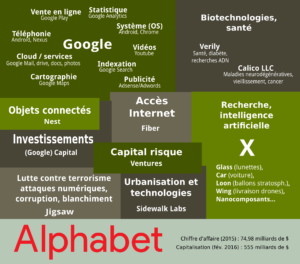

Ce cas de figure est extrême mais son principe (conformer les comportements) concerne des firmes aussi gigantesques que Google, Apple, Facebook, Amazon, Microsoft (GAFAM) et d’autres encore, parmi les plus grandes capitalisations boursières du monde. Ces dernières sont aujourd’hui capables d’imposer des usages et des comportements parce qu’elles proposent toutes une seule idéologie : leurs solutions techniques peuvent remplacer plus efficacement les pouvoirs publics à la seule condition d’adhérer à la communauté des utilisateurs, de « prendre la citoyenneté » Google, Apple, Facebook, Microsoft. Le rêve californien de renverser le Léviathan est en train de se réaliser.

Vers le capitalisme de surveillance

Ce mal a récemment été nommé par une professeure de Harvard, Shoshana Zuboff dans un article intitulé « Big Other: Surveillance Capitalism and the Prospects of an Information Civilization »1. S. Zuboff analyse les implications de ce qu’elle nomme le « capitalisme de surveillance » dans notre société connectée.

L’expression a récemment été reprise par Aral Balkan, dans un texte traduit sur le Framablog intitulé : « La nature du ‘soi’ à l’ère numérique ». A. Balkan interroge l’impact du capitalisme de surveillance sur l’intégrité de nos identités, à travers nos pratiques numériques. Pour le citer :

La Silicon Valley est la version moderne du système colonial d’exploitation bâti par la Compagnie des Indes Orientales, mais elle n’est ni assez vulgaire, ni assez stupide pour entraver les individus avec des chaînes en fer. Elle ne veut pas être propriétaire de votre corps, elle se contente d’être propriétaire de votre avatar. Et maintenant, (…) plus ces entreprises ont de données sur vous, plus votre avatar est ressemblant, plus elles sont proches d’être votre propriétaire.

C’est exactement ce que démontre S. Zuboff (y compris à travers toute sa bibliographie). Dans l’article cité, à travers l’exemple des pratiques de Google, elle montre que la collecte et l’analyse des données récoltées sur les utilisateurs permet l’émergence de nouvelles formes contractuelles (personnalisation, expérience immersive, etc.) entre la firme et ses utilisateurs. Cela induit des mécanismes issus de l’extraction des données qui débouchent sur deux principes :

- la marchandisation des comportements : par exemple, les sociétés d’assurance ne peuvent que s’émouvoir des données géolocalisées des véhicules ;

- le contrôle des comportements : il suffit de penser, par exemple, aux applications de e-health promues par des assurances-vie et des mutuelles, qui incitent l’utilisateur à marcher X heures par jour.

Dans un article paru dans le Frankfurter Allgemeine Zeitung le 24 mars 2016 (« The Secrets of Surveillance Capitalism »), S. Zuboff relate les propos de l’analyste (de données) en chef d’une des plus grandes firmes de la Silicon Valley :

Le but de tout ce que nous faisons est de modifier le comportement des gens à grande échelle. Lorsqu’ils utilisent nos applications, nous pouvons enregistrer leurs comportements, identifier les bons et les mauvais comportements, et développer des moyens de récompenser les bons et pénaliser les mauvais.

Pour S. Zuboff, cette logique d’accumulation et de traitement des données aboutit à un projet de surveillance lucrative qui change radicalement les mécanismes habituels entre l’offre et la demande du capitalisme classique. En cela, le capitalisme de surveillance modifie radicalement les principes de la concurrence libérale qui pensait les individus autonomes et leurs choix individuels, rationnels et libres, censés équilibrer les marchés. Qu’on ait adhéré ou non à cette logique libérale (plus ou moins utopiste, elle aussi, sur certains points) le fait est que, aujourd’hui, ce capitalisme de surveillance est capable de bouleverser radicalement les mécanismes démocratiques. J’aurai l’occasion de revenir beaucoup plus longuement sur le capitalisme de surveillance dans le second volet des Nouveaux Léviathans, mais on peut néanmoins affirmer sans plus d’élément qu’il pose en pratique des questions politiques d’une rare envergure.

Ce ne serait rien, si, de surcroît certains décideurs politiques n’étaient particulièrement pro-actifs, face à cette nouvelle forme du capitalisme. En France, par exemple, la première version du projet de Loi Travail soutenu par la ministre El Khomri en mars 2016 entrait parfaitement en accord avec la logique du capitalisme de surveillance. Dans la première version du projet, au chapitre Adaptation du droit du travail à l’ère numérique, l’article 23 portait sur les plateformes collaboratives telles Uber. Cet article rendait impossible la possibilité pour les « contributeurs » de Uber (les chauffeurs VTC) de qualifier leur emploi au titre de salariés de cette firme, ceci afin d’éviter les luttes sociales comme les travailleurs de Californie qui se sont retournés contre Uber dans une bataille juridique mémorable. Si le projet de loi El Khomri cherche à éliminer le salariat du rapport entre travail et justice, l’enjeu dépasse largement le seul point de vue juridique.

Google est l’un des actionnaires majoritaires de Uber, et ce n’est pas pour rien : d’ici 5 ou 6 ans, nous verrons sans doute les premières voitures sans chauffeur de Google arriver sur le marché. Dès lors, que faire de tous ces salariés chauffeurs de taxi ? La meilleure manière de s’en débarrasser est de leur supprimer le statut de salariés : en créant une communauté de contributeurs Uber à leur propre compte , il devient possible de se passer des chauffeurs puisque ce métier n’existera plus (au sens de corporation) ou sera en voie d’extinction. Ce faisant, Uber fait d’une pierre deux coups : il crée aussi une communauté d’utilisateurs, habitués à utiliser une plate-forme de service de voiturage pour accomplir leurs déplacements. Uber connaît donc les besoins, analyse les déplacements, identifie les trajets et rassemble un nombre incroyable de données qui prépareront efficacement la venue de la voiture sans chauffeur de Google. Que cela n’arrange pas l’émission de pollution et empêche de penser à des moyens plus collectifs de déplacement n’est pas une priorité (quoique Google a déjà son service de bus).

Il faut dégoogliser !

Parmi les moyens qui viennent à l’esprit pour s’en échapper, on peut se demander si le capitalisme de surveillance est soluble dans la bataille pour le chiffrement qui refait surface à l’occasion des vagues terroristes successives. L’idée est tentante : si tous les utilisateurs étaient en mesure de chiffrer leurs communications, l’extraction de données de la part des firmes n’en serait que contrariée. Or, la question du chiffrement n’est presque déjà plus d’actualité que pour les représentants politiques en mal de sensations. Tels certains ministres qui ressassent le sempiternel refrain selon lequel le chiffrement permet aux terroristes de communiquer.

Outre le fait que la pratique « terroriste » du chiffrement reste encore largement à prouver, on se rappelle la bataille récente entre le FBI et Apple dans le cadre d’une enquête terroriste, où le FBI souhaitait obtenir de la part d’Apple un moyen (exploitation de backdoor) de faire sauter le chiffrement d’un IPhone. Le FBI ayant finalement trouvé une solution alternative, que nous apprend cette dispute ? Certes, Apple veut garder la confiance de ses utilisateurs. Certes, le chiffrement a bien d’autres applications bénéfiques, en particulier lorsqu’on consulte à distance son compte en banque ou que l’on transfère des données médicales. Dès lors, la mesure est vite prise entre d’un côté des gouvernements cherchant à déchiffrer des communications (sans même être sûr d’y trouver quoi que ce soit d’intéressant) et la part gigantesque de marché que représente le transfert de données chiffrées. Peu importe ce qu’elles contiennent, l’essentiel est de comprendre non pas ce qui est échangé, mais qui échange avec qui, pour quelles raisons, et comment s’immiscer en tant qu’acteur de ces échanges. Ainsi, encore un exemple parmi d’autres, Google a déployé depuis longtemps des systèmes de consultation médicale à distance, chiffrées bien entendu : « si vous voulez un tel service, nous sommes capables d’en assurer la sécurité, contrairement à un État qui veut déchiffrer vos communications ». Le chiffrement est un élément essentiel du capitalisme de surveillance, c’est pourquoi Apple y tient tant : il instaure un degré de confiance et génère du marché.

Nous pourrions passer en revue plusieurs systèmes alternatifs qui permettraient de s’émanciper plus ou moins du capitalisme de surveillance. Les solutions ne sont pas uniquement techniques : elles résident dans le degré de connaissance des enjeux de la part des populations. Il ne suffit pas de ne plus utiliser les services de courriel de Google, surtout si on apprécie l’efficacité de ce service. Il faut se poser la question : « si j’ai le choix d’utiliser ou non Gmail, dois-je pour autant imposer à mon correspondant qu’il entre en relation avec Google en me répondant à cette adresse ? ». C’est exactement le même questionnement qui s’impose lorsque j’envoie un document en format Microsoft en exigeant indirectement de mon correspondant qu’il ait lui aussi le même logiciel pour l’ouvrir.

L’enjeu est éthique. Dans la Règle d’Or, c’est la réciprocité qui est importante (« ne fais pas à autrui ce que tu n’aimerais pas qu’on te fasse »). Appliquer cette règle à nos rapports technologiques permet une prise de conscience, l’évaluation des enjeux qui dépasse le seul rapport individuel, nucléarisé, que j’ai avec mes pratiques numériques et que le capitalisme de surveillance cherche à m’imposer. Si je choisis d’installer sur mon smartphone l’application de géolocalisation que m’offre mon assureur en guise de test contre un avantage quelconque, il faut que je prenne conscience que je participe directement à une mutation sociale qui imposera des comportements pour faire encore davantage de profits. C’est la même logique à l’œuvre avec l’ensemble des solutions gratuites que nous offrent les GAFAM, à commencer par le courrier électronique, le stockage en ligne, la cartographie et la géolocalisation.

Faut-il se passer de toutes ces innovations ? Bien sûr que non ! le retranchement anti-technologique n’est jamais une solution. D’autant plus qu’il ne s’agit pas non plus de dénigrer les grands bienfaits d’Internet. Par contre, tant que subsisteront dans l’ADN d’Internet les concepts d’ouverture et de partage, il sera toujours possible de proposer une alternative au capitalisme de surveillance. Comme le phare console le marin dans la brume, le logiciel libre et les modèles collaboratifs qu’il véhicule représentent l’avenir de nos libertés. Nous ne sommes plus libres si nos comportements sont imposés. Nous ne sommes pas libres non plus dans l’ignorance technologique.

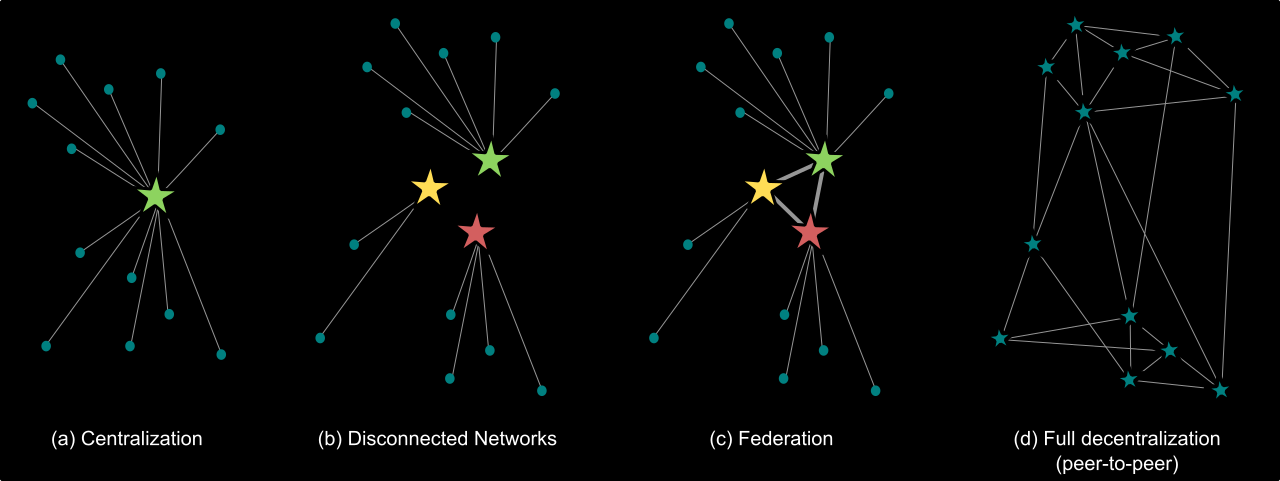

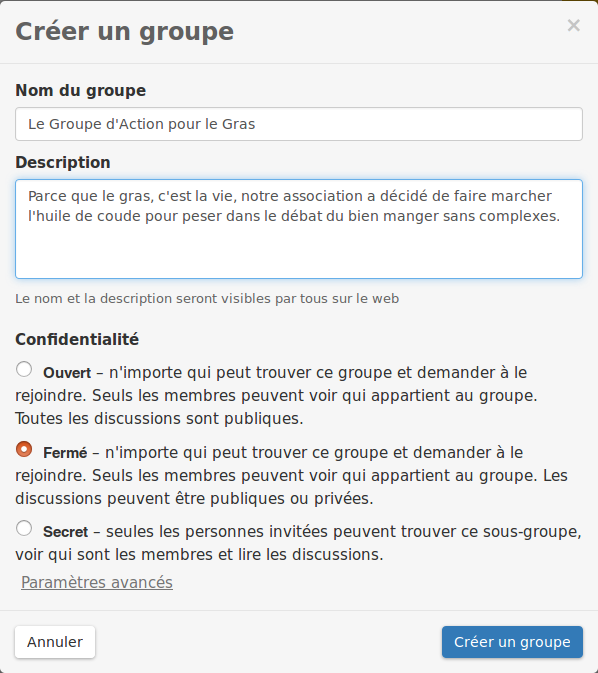

Il est donc plus que temps de Dégoogliser Internet en proposant non seulement d’autres services alternatifs et respectueux des utilisateurs, mais surtout les moyens de multiplier les solutions et décentraliser les usages. Car ce qu’il y a de commun entre le capitalisme classique et le capitalisme de surveillance, c’est le besoin centralisateur, qu’il s’agisse des finances ou des données. Ah ! si tous les CHATONS du monde pouvaient se donner la patte…

Pour aller plus loin :

- La série d’articles sur le framablog

- La série d’article au complet (fichier .epub)

- Shoshana Zuboff, « Big Other: Surveillance Capitalism and the Prospects of an Information Civilization », Journal of Information Technology, 30, 2015, pp. 75-89.↩