28 ans d’existence du World Wide Web : vous reprendrez bien un peu d’exploitation ?

À l’occasion du 28e anniversaire du World Wide Web, son inventeur Tim Berners-Lee a publié une lettre ouverte dans laquelle il expose ses inquiétudes concernant l’évolution du Web, notamment la perte de contrôle sur les données personnelles, la désinformation en ligne et les enjeux de la propagande politique.

Aral Balkan, qui n’est plus à présenter sur ce blog, lui répond par cet article en reprenant le concept de Capitalisme de surveillance. Comment pourrions-nous arrêter de nous faire exploiter en coopérant avec des multinationales surpuissantes, alors que cela va à l’encontre de leurs intérêts ? Réponse : c’est impossible. À moins de changer de paradigme…

Article original d’Aral Balkan sur son blog : We did not lose control, it was stolen

Traduction Framalang : Dark Knight, audionuma, bricabrac, dominix, mo, Jerochat, Luc, goofy, lyn, dodosan et des anonymes

Aral Balkan est un militant, concepteur et développeur. Il détient 1/3 de Ind.ie, une petite entreprise sociale qui travaille pour la justice sociale à l’ère du numérique.

Nous n’avons pas perdu le contrôle du Web — on nous l’a volé

12 mars 2017. Le Web que nous avons fonctionne bien pour Google et Facebook. Celles et ceux qui nous exploitent ne respectent pas nos vies privées et en sont récompensé·e·s chaque année par des chiffres d’affaires atteignant des dizaines de milliards de dollars. Comment pourraient-ils être nos alliés ?

Pour marquer le vingt-huitième anniversaire du World Wide Web, son inventeur Tim Berners-Lee a écrit une lettre ouverte distinguant trois « tendances » principales qui l’inquiètent de plus en plus depuis douze mois :

1. Nous avons perdu le contrôle de nos données personnelles

2. Il est trop facile de répandre la désinformation sur le Web

3. La propagande politique en ligne doit être transparente et comprise

Il est important de noter qu’il ne s’agit pas seulement de tendances et que ce phénomène est en gestation depuis bien plus de douze mois. Ce sont des symptômes inextricablement liés à l’essence même du Web tel qu’il existe dans le contexte socio-technologique où nous vivons aujourd’hui, que nous appelons le capitalisme de surveillance.

C’est le résultat d’un cercle vicieux entre l’accumulation d’informations et celle du capital, qui nous a laissé une oligarchie de plateformes en situation de monopole qui filtrent, manipulent et exploitent nos vies quotidiennes.

Nous n’avons pas perdu le contrôle du Web — on nous l’a volé

Google et Facebook ne sont pas des alliés dans notre combat pour un futur juste : ils sont l’ennemi.

Tim dit que nous avons « perdu le contrôle de nos données personnelles ».

C’est inexact.

Nous n’avons pas perdu le contrôle : la Silicon Valley nous l’a volé.

Ceux qui nous exploitent, les Google et les Facebook du monde entier, nous le volent tous les jours.

Vous vous le faites voler par une industrie de courtier·e·s de données, la publicité l’industrie de la publicité comportementale (« adtech ») et une longue liste de startups de la Silicon Valley qui cherchent une porte de sortie vers un des acteurs les plus établis ou essaient de rivaliser avec eux pour posséder une partie de votre personnalité.

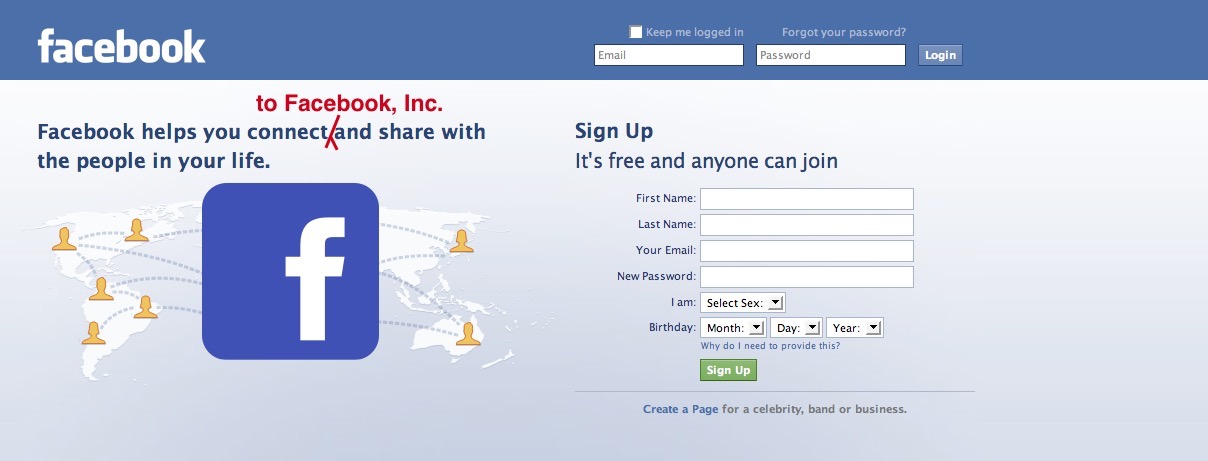

Tim touche au cœur du problème dans son billet : « Le modèle commercial actuel appliqué par beaucoup de sites Web est de vous offrir du contenu en échange de vos données personnelles. » (1)

En revanche, aucun exemple ne nous est donné. Aucun nom. Aucune responsabilité n’est attribuée.

Ceux qu’il ne veut pas nommer – Google et Facebook – sont là, silencieux et en retrait, sans être jamais mentionnés, tout juste sont-ils décrits un peu plus loin dans la lettre comme des alliés qui tentent de « combattre le problème » de la désinformation. Il est peut-être stupide de s’attendre à davantage quand on sait que Google est un des plus importants contributeurs aux standards récents du Web du W3C et qu’avec Facebook ils participent tous les deux au financement de la Web Foundation ?

Ceux qui nous exploitent ne sont pas nos alliés

Permettez-moi d’énoncer cela clairement : Google et Facebook ne sont pas des alliés dans notre combat pour un futur juste, ils sont l’ennemi.

Ces plateformes monopolistiques font de l’élevage industriel d’êtres humains et nous exploitent pour extraire jusqu’à la moindre parcelle qu’ils pourront tirer de nous.

Si, comme le déclare Tim, le principal défi pour le Web aujourd’hui est de combattre l’exploitation des personnes, et si nous savons qui sont ces exploiteurs, ne devrions-nous pas légiférer fermement pour refréner leurs abus ?

Le Web, à l’instar du capitalisme de surveillance, a remarquablement réussi.

La Web Foundation va-t-elle enfin encourager une régulation forte de la collecte, de la conservation et de l’utilisation des données personnelles par les Google, Facebook et consorts ? Va-t-elle promouvoir une forme de réglementation visant à interdire la privatisation des données du monde entier par ces derniers de façon à encourager les biens communs ? Aura-t-elle le cran, dont nous avons plus que jamais besoin, de rejeter la responsabilité à qui de droit et de demander à contrer les violations quotidiennes de nos droits humains perpétrées par les partenaires du W3C et de la Web Foundation elle-même ? Ou est-il insensé de s’attendre à de telles choses de la part d’une organisation qui est si étroitement liée à ces mêmes sociétés qu’elle ne peut paraître indépendante de quelque manière que ce soit ?

Le Web n’est pas cassé, il est perdu.

Le Web est perdu mais il n’est pas cassé. La distinction est essentielle.

Le Web, tout comme le capitalisme de surveillance lui-même, a réussi de façon spectaculaire et fonctionne parfaitement pour les entreprises. En revanche, la partie est perdue pour nous en tant qu’individus.

Google, Facebook, et les autres « licornes » multimilliardaires sont toutes des success stories du capitalisme de surveillance. Le capitalisme de surveillance est un système dont, comme le cancer, la réussite se mesure à la capacité d’évolution rapide et infinie dans un contexte de ressources finies. Et tout comme le cancer à son paroxysme, le succès du capitalisme de surveillance aujourd’hui est sur le point de détruire son hôte. D’ailleurs, là encore comme le cancer, non sans nous avoir volé d’abord notre bien-être, notre pouvoir et notre liberté. Le problème est que parmi les critères de réussite du capitalisme de surveillance ne figurent absolument pas notre équité, notre bien-être, notre capacité d’action ni notre liberté individuelle. Nous ne sommes que du bétail à exploiter, une source infinie de matières premières.

Le Web que nous avons n’est pas cassé pour Google et Facebook. Ceux qui nous exploitent sont récompensés à hauteur de dizaines de milliards de chiffre d’affaires pour s’être introduits dans nos vies. Comment pourraient-ils être nos alliés ?

Tim suggère que « nous devons travailler avec les entreprises du Web pour trouver un équilibre qui redonne aux personnes un juste niveau de contrôle de leurs données. »

Quoi de plus naïf que de nous suggérer de travailler avec les plus gros exploiteurs du Web pour leur rendre cette tâche plus difficile et donc réduire leurs bénéfices ? (2)

Quelle raison Google ou Facebook pourraient-ils avoir de réparer le Web que nous avons alors qu’il n’est pas cassé pour eux ? Aucune. Absolument aucune.

Tim écrit : « Pour construire le web, il a fallu notre participation à tous, et c’est à nous tous, désormais, de construire le web que nous voulons – pour tous. »

Je ne suis pas d’accord.

Il a fallu la Silicon Valley (subventionnée par le capital-risque et suivant le modèle commercial de l’exploitation des personnes) pour construire le Web que nous avons.

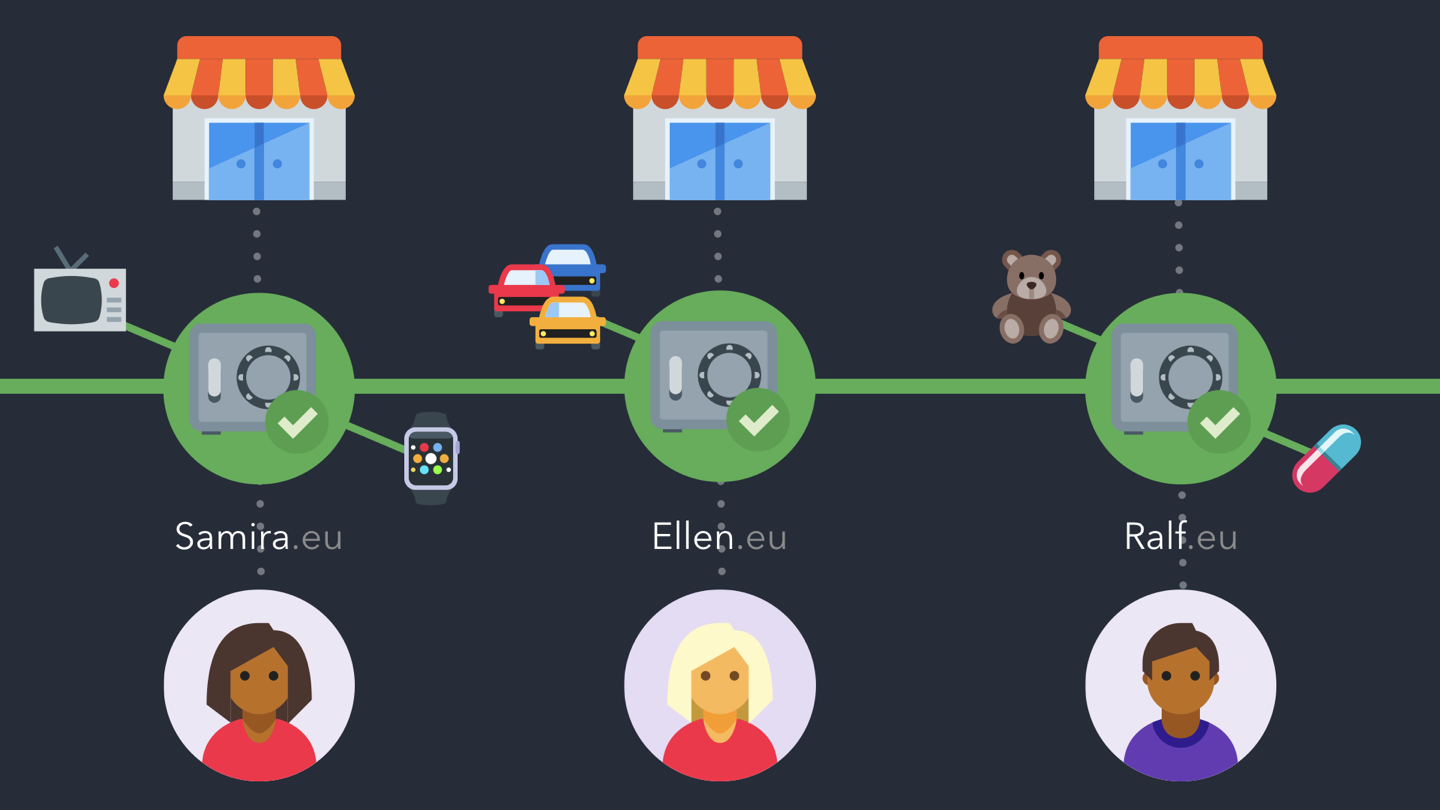

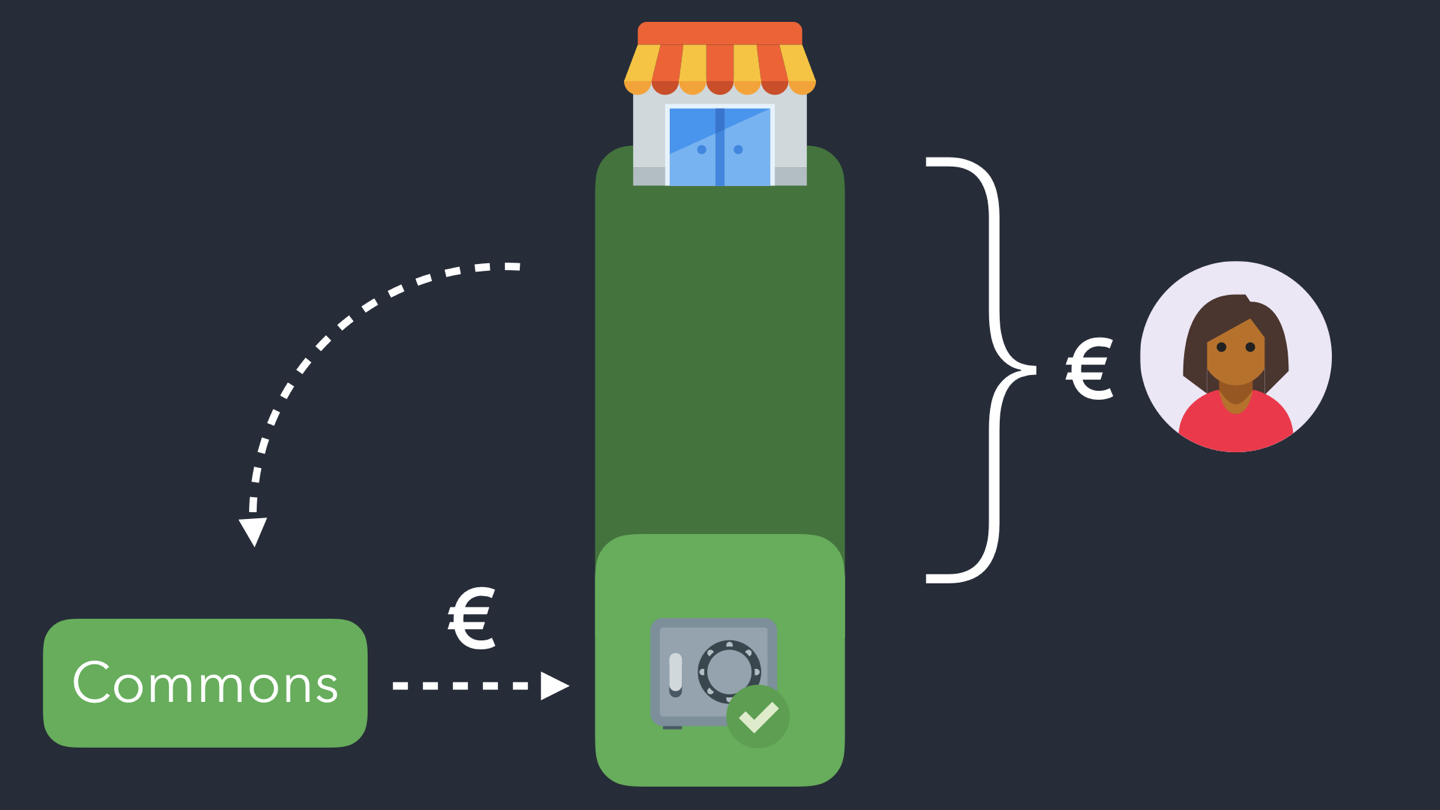

Et maintenant c’est à nous, qui n’avons aucun lien avec ces entreprises, nous qui ne sommes pas de mèche ou qui ne sommes pas sponsorisé·e·s par ces entreprises, nous qui comprenons que le Big Data est le nouveau nerf de la guerre, de faire pression pour une réglementation forte, de contrer les abus des exploiteurs et de jeter un pont entre le Web que nous avons et celui que nous voulons : du capitalisme de surveillance vers un monde de souveraineté individuelle et de biens communs.

Pour aller plus loin

- Tim Zuckerberners-Lee, un très bon article d’Olivier Ertzscheid

- Le numérique nous change au-delà de nos usages, un autre article d’Aral Balkan

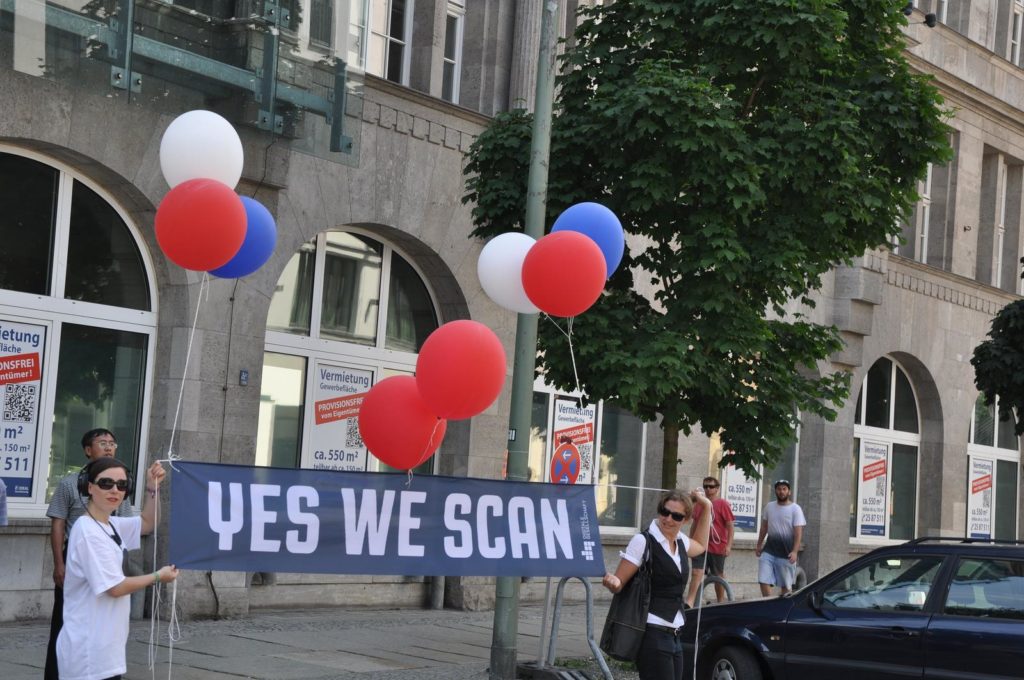

- Facebook n’est pas un réseau social, c’est un scanner qui nous numérise, la réponse d’Aral Balkan à Zuckerberg.

- Excuse Me, Your Unicorn Keeps Shitting In My Back Yard, Can He Please Not?, une conférence en anglais d’Aral Balkan.

- Les Nouveaux Léviathans, la série du Framablog sous la plume de Christophe Masutti.

Notes

(1) Le problème est que même si vous payez effectivement pour des produits ou des services, il est très probable qu’ils violeront tout de même votre identité numérique, à moins qu’ils ne soient conçus par éthique pour être décentralisés et/ou amnésiques.^^

(2) Avant de vous laisser croire que je m’en prends à Tim, je précise que ce n’est pas le cas. Par deux fois je l’ai rencontré et nous avons discuté, je l’ai trouvé sincèrement honnête, passionné, humble, attentionné, quelqu’un de gentil. Je pense réellement que Tim se soucie des problèmes qu’il soulève et veut les résoudre. Je pense vraiment qu’il veut un Web qui soit un moyen d’encourager la souveraineté individuelle et les communs. Je ne crois pas, néanmoins, qu’il soit humainement possible pour lui, en tant qu’inventeur du Web, de se détacher assez du Web que nous avons afin de devenir le défenseur du Web que nous voulons. Les entreprises qui ont fait du Web ce qu’il est aujourd’hui (un poste de surveillance) sont sensiblement les mêmes qui composent le W3C et soutiennent la Web Foundation. En tant que leader des deux, les conflits d’intérêts sont trop nombreux pour être démêlés. Je ne suis pas jaloux de la position peu enviable de Tim, dans laquelle il ne peut pas délégitimer Google et Facebook sans délégitimer les organisations qu’il conduit et au sein desquelles leur présence est si importante.

En outre, je crois sincèrement que Tim pensait avoir conçu le Web en lien avec sa philosophie sans réaliser qu’une architecture client/serveur, une fois immergée dans un bain de culture capitaliste, aurait pour résultat des pôles (les serveurs) se structurant verticalement et s’unifiant — pour finalement devenir des monopoles — comme les Google et Facebook que nous connaissons aujourd’hui. A posteriori, tout est clair et il est facile de faire la critique de décisions d’architecture qui ont été prises 28 ans plus tôt en soulignant les défauts d’un système que personne n’aurait cru capable de grandir autant ni de prendre un rôle central dans nos vies. Si j’avais conçu le Web à l’époque, non seulement j’aurais été un prodige, mais j’aurais probablement pris exactement les mêmes décisions, sans doute en moins bien. Je ne possède rien qui ressemble au cerveau de Tim. Tim a suivi son intuition, et il l’a fait de façon très élégante en élaborant les choses les plus simples qui pourraient fonctionner. Cela, ainsi que le fait de l’avoir partagé avec le monde entier, et sa compatibilité avec l’architecture du capitalisme, ont été les raisons du succès du Web. S’il y a une leçon à retenir de cela, c’est que les protocoles sociaux et économiques sont au moins aussi importants que les protocoles réseau et que nous devons leur consacrer autant de réflexion et de notoriété dans nos alternatives.^^

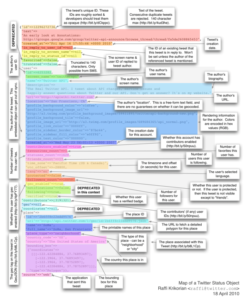

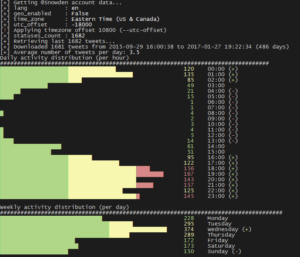

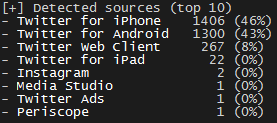

J’utilise Twitter tous les jours. Pour moi qui suis consultant en cybersécurité, c’est de loin un des meilleurs outils pour rester informé des dernières actualités et pour partager des informations qu’on estime pertinentes pour d’autres. Avec la récente investiture de Donald Trump, les

J’utilise Twitter tous les jours. Pour moi qui suis consultant en cybersécurité, c’est de loin un des meilleurs outils pour rester informé des dernières actualités et pour partager des informations qu’on estime pertinentes pour d’autres. Avec la récente investiture de Donald Trump, les

Dans son manifeste récent Mark Zuckerberg mettait en valeur sa vision d’une colonie mondiale centralisée dont les règles seraient dictées par l’oligarchie de la Silicon Valley.

Dans son manifeste récent Mark Zuckerberg mettait en valeur sa vision d’une colonie mondiale centralisée dont les règles seraient dictées par l’oligarchie de la Silicon Valley.

Ça paraît une bonne affaire : vos applis favorites pour mobile sont gratuites et en contrepartie vous regardez des pubs agaçantes.

Ça paraît une bonne affaire : vos applis favorites pour mobile sont gratuites et en contrepartie vous regardez des pubs agaçantes.