Khrys’presso du lundi 14 octobre 2019

Comme chaque lundi, un coup d’œil dans le rétroviseur pour découvrir les informations que vous avez peut-être ratées la semaine dernière.

Brave New World

- La Chine et Taiwan s’affrontent sur les éditions de Wikipédia (bbc.com – en anglais)

- Xinjiang : les Etats-Unis frappent la cybersurveillance de Pékin (liberation.fr)

- Hong Kong : trois mois d’insurrection (lundi.am)

Une chose qui a surpris les camarades étrangers venus visiter Hong Kong est l’unité et l’unanimité du mouvement, qui a vu des insurgés de toute idéologie et origine travailler ensemble sur des actions concrètes plutôt que de se disputer sur des subtilités idéologiques.

- Les manifestants de Hong Kong défient l’interdiction des masques alors qu’ils se heurtent à la police (theguardian.com – en anglais)

- Les manifestants de Hong Kong utilisent une nouvelle stratégie de flashmob pour éviter les arrestations (theguardian.com – en anglais)

- Les canaux de Telegram utilisés pour signaler les manifestants de Hong Kong aux autorités chinoises (medium.com – en anglais)

- Le missile Skyfall de Poutine rate un test et explose, créant un accident nucléaire (businessinsider.fr – en anglais)

- « L’Ouganda a annoncé son intention d’imposer la peine de mort aux homosexuel.le.s » (komitid.fr)

- Équateur : après avoir déchaîné la colère populaire la semaine dernière en annonçant les réformes économiques, le Président a finalement décidé de réviser le décret libéralisant les prix de l’essence. (liberation.fr)

- Cuba: SNET, le réseau underground qui a longtemps remplacé internet, menacé (lepoint.fr, article d’août 2019)

- Adobe désactive tous les comptes vénézuéliens, y compris les comptes gratuits, pour se conformer au décret exécutif américain (developpez.com) – voir aussi : Adobe va finalement rembourser ses clients du Venezuela qui verront leurs comptes désactivés et leur accès aux services en ligne payant du groupe bloqué à cause de l’embargo américain visant Caracas (developpez.com)

- Les États-Unis renforcent la position de ses entreprises d’Internet vis-à-vis des régulateurs étrangers en usant des accords commerciaux passés avec ses partenaires étrangers (developpez.com)

- Les FAI européens s’affolent des pressions américaines sur la protection des communications (numerama.com)

- D’après le lanceur d’alerte de Cambridge Analytica, les États-Unis vont dans la même direction que la Chine en ce qui concerne la vie privée en ligne (cnbc.com – en anglais)

- Des agents du FBI se sont servis d’une base de données de la NSA pour chercher des infos sur des collègues, des amis, la famille, en violation avec le quatrième amendement (developpez.com)

- Six mois depuis l’arrestation brutale de Julian Assange (wsws.org – en anglais)

- Des téléphones d’activistes ciblés par l’une des applications de logiciels espions les plus avancées au monde (arstechnica.com – en anglais)

- Bug sur Signal : un simple appel audio pouvait servir à espionner les discussions aux alentours (numerama.com)

- Twitter a demandé vos numéros de téléphone pour plus de sécurité, puis a laissé des annonceurs s’en servir (numerama.com)

- « Médecine personnalisée » : attention à la collecte massive des données (theconversation.com)

En permettant une connaissance plus précise et actualisée de l’état de santé des patients et des assurés, cette collecte massive présente, à terme, le risque d’un contrôle des comportements qui affectent la santé.

Les données peuvent en effet devenir des instruments de preuve pour démontrer que l’hygiène de vie du patient ou de l’assuré n’est pas suffisamment saine. Plane alors la menace de leur utilisation à des fins de contrôle social et sanitaire. Certaines complémentaires santé proposent ainsi des objets connectés en santé aux assurés, et leur fournissent des bons d’achat en contrepartie de leur bonne utilisation. - Reportage à Seattle, sur les traces du premier centre urbain de compost humain (usbeketrica.com)

- Pour la toute première fois, les impôts des 400 Américains les plus riches se retrouvent inférieurs à ceux de tous les autres (boingboing.net – en anglais)

- La Fed vole au secours des marchés financiers (lesechos.fr)

- En Californie, le revenu de base sert d’abord à acheter de la nourriture (usbeketrica.com)

- Naufrage à Lampedusa : treize femmes sont mortes noyées, une dizaine de disparus (lexpress.fr)

Spécial Rojava

- Ankara veut anéantir la révolution au Rojava (humanite.fr)

- En Syrie, Erdogan frappe les Kurdes et balade les Occidentaux (liberation.fr)

- Offensive contre les Kurdes : des médias turcs se félicitent de l’exécution de civils (courrierinternational.com)

- Est-il vrai que la France vend des armes à la Turquie tout en condamnant son intervention militaire au Rojava ? (liberation.fr)

- Les frappes aériennes turques guidées par un satellite militaire construit par la France et mis en orbite par Arianespace (abp.bzh)

- La France suspend les exportations vers la Turquie de « matériels de guerre susceptibles d’être employés » en Syrie (lemonde.fr)

- La révolution méconnue du Rojava (regards.fr)

Que sait-on vraiment de ce qui se cache derrière le mot « Rojava » ? Pas grand-chose, en réalité. Pourtant, il s’agit d’une révolution spectaculaire, un basculement de civilisation là où précisément, en Mésopotamie, la civilisation est née il y a bien longtemps.

[…]

Le peuple du Rojava se montre très tolérant envers l’Autre, chose bien rare dans un Moyen-Orient gangrené par l’intégrisme. Mais cette révolution est d’abord la révolution des femmes. En première ligne contre Daech, leur présence fut décisive pour vaincre l’organisation. […]

« La guerre serait gagnée depuis longtemps si les hommes se battaient comme les femmes ». Leur efficacité n’est plus à prouver. Mais peut-être que le plus impressionnant, chez elles, est le poids politique qu’elles ont pris dans la société. Partout ont été bâties des maisons des femmes qui activent dans tous les quartiers la lutte contre les discriminations sexistes, en particulier les violences conjugales ou familiales. - N’abandonnons pas les Kurdes et les populations de Syrie (liberation.fr)

- «Nous sommes attaqués en Syrie, et seule l’ONU peut empêcher que notre précieux projet de démocratie ne soit réduit en poussière» (rojinfo.com)

Spécial France

- Comment la France a évité un black-out lundi dernier (lesechos.fr) – voir aussi : La France n’a pas frôlé le black-out le lundi 7 octobre (media.rte-france.com)

- Suivi de l’épuisement des adresses IPv4 (arcep.fr)

- Armée du RGPD, Orange fait empêcher l’identification de centaines d’IP par un ayant droit (nextinpact.com)

- La France sollicite Dassault Systèmes et OVH pour retenter l’aventure du cloud souverain – Elle s’attend à avoir « les premiers résultats en décembre 2019 » (developpez.com)

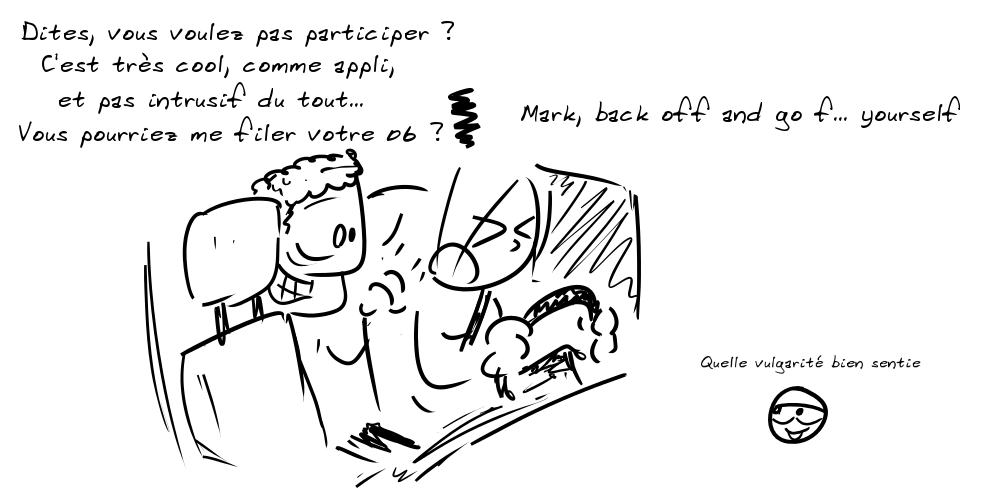

- L’Ile-de-France met en route son projet d’application numérique de mobilité universelle (lemonde.fr)

- Immigration : le coup du débat permanent (liberation.fr)

[…] le spectre de l’instrumentalisation du thème de l’immigration est bien réel, au point de s’interroger sur le choix et de la signification politique de ce débat : et s’il ne s’agissait là que d’un aveu de faiblesse d’une majorité au pouvoir en mal de résultat ?

- Un document, rédigé par l’exécutif et adressé aux parlementaires pour préparer le débat sur l’immigration, comporte des erreurs factuelles (liberation.fr)

- Pourquoi Macron est pénible – 647ème semaine politique (sarkofrance.blogspot.com)

- Comment la droite s’est “gauchisée” : Pascal Praud fait du Zemmour avant Zemmour (telerama.fr)

- 19 fonctionnaires du ministère de l’Intérieur suivis pour radicalisation (nouvelobs.com)

- Qu’en est-il de la lutte contre la radicalisation en milieu scolaire ? (europe1.fr)

Les détections se font sur la base de signaux faibles, comme un changement d’habitude vestimentaire, un refus de jouer d’un instrument particulier ou de s’asseoir à côté d’une petite fille.

- On ne peut pas porter une barbe, mais Lafarge peut verser 13 millions à Daesh ? (revolutionpermanente.fr)

- La manipulation (mediapart.fr)

- L’hôpital Nord-Deux-Sèvres condamné à payer 568.000 euros d’heures supplémentaires (francetvinfo.fr)

- Gratuité de l’enseignement supérieur : qu’implique la décision du Conseil constitutionnel ? (liberation.fr)

- Salaires, retraite : le jour où Macron a enterré les espoirs enseignants (francetvinfo.fr)

- Saviez-vous que nous payons les frais d’obsèques des députés, sénateurs mais aussi… (simeria.lo.gs)

- Française des jeux : la privatisation de la deuxième loterie européenne sera lancée à partir du 7 novembre. (liberation.fr)

- Fiscalité des multinationales : taxer enfin le numérique (lemonde.fr)

- Paris : le réaménagement de la gare du Nord reçoit son feu vert (liberation.fr)

Tel qu’il est prévu, le projet modifie profondément les accès aux trains avec un système de passerelles suspecté d’allonger les trajets. Mais l’examen en Commission nationale d’aménagement commercial ne portant que sur le commerce, ces questions de circulation des voyageurs n’ont pas été évoquées.

- Lubrizol : pourquoi la responsabilité des pouvoirs publics est impossible à écarter (theconversation.com) – voir aussi : Lubrizol : la vigilance s’impose sur l’eau et les produits alimentaires (environnement.com) et « C’est peu de dire que les leçons de Seveso n’ont guère été retenues » (lemonde.fr)

Après l’incendie de Rouen, les autorités se sont lancées dans une frénésie d’échantillonnage où tout doit être contrôlé. Tout, sauf semble-t-il les victimes directes de la catastrophe.

- Huile de palme : le Conseil constitutionnel inflige un revers à Total (lemonde.fr)

- En France, malgré un intérêt écologique évident, le transport fluvial agonise lentement (bastamag.net)

- Achats de pesticides par code postal (data.gouv.fr)

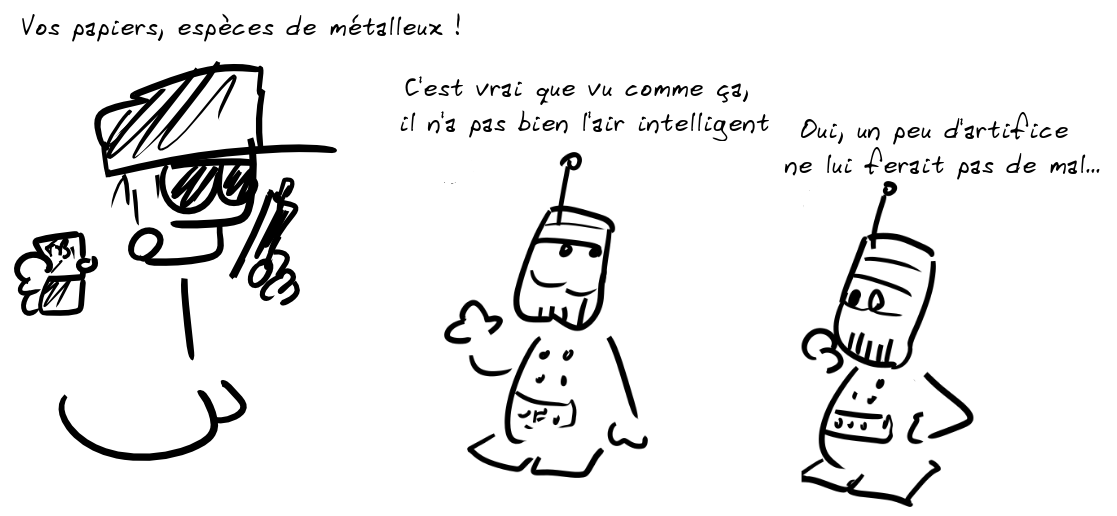

Spécial Alicem

- La France envisage d’utiliser la reconnaissance faciale pour autoriser les citoyens à accéder aux services gouvernementaux (technologyreview.com – en anglais)

- La reconnaissance faciale débarque en France et vous n’y échapperez pas (telerama.fr)

- Est-il vrai que l’appli Alicem va rendre obligatoire la reconnaissance faciale pour accéder à certains services publics en ligne ? (liberation.fr)

- Martin Drago (LQDN) : « La reconnaissance faciale est l’outil final de surveillance de masse » (regards.fr)

Spécial Rebellions et convergence des luttes

- Droit de manifester : toujours une liberté ? (dalloz-actualite.fr)

[…] le droit de manifester n’a pas disparu mais tous ces éléments contribuent largement à dissuader les citoyens de l’exercer. Aujourd’hui, le seul fait d’aller manifester apparaît comme « un champ politique » en soi, avant même de brandir une pancarte ou de défendre une cause. On est loin du simple exercice d’une liberté publique. Tous déplorent un échec du pouvoir. « Un État fort sait qu’il survivra à la contestation. En ayant besoin de démontrer sa force, il fait preuve de sa faiblesse. C’est qu’il n’est pas serein quant à la contestation de sa politique »[…] « Cette stratégie de confrontation qui vise à délégitimer les manifestations et les décrédibiliser pour casser le mouvement n’a pas atténué les violences.[…] Au contraire, cela a largement augmenté le niveau de défiance de la police par les gens qui ont vu la réalité du maintien de l’ordre »

- Saint-Ouen : après l’expulsion, le centre culturel Mains d’Œuvres «va se battre» (leparisien.fr)

- Expulsée, la Zad de l’Amassada n’abandonne pas la bataille contre le mégatransformateur (reporterre.net)

- En Vendée, la « ZAD de la Dune » contre un projet d’artificialisation du littoral (bastamag.net)

- Les militants climat et antipublicité sont prêts. Pas la Métropole de Lyon ni la justice ! (antipub.org)

- Bilan des Victimes de l’Acte 45 des Gilets Jaunes (21 Septembre) (coordination-1ers-secours.fr)

- Riposte à Nunez qui aimerait cacher ces violences policières qu’on ne saurait voir (David Dufresne, sur blogs.mediapart.fr)

A dire vrai, monsieur le Secrétaire d’Etat, ce qui se joue dans votre déclaration badine n’a rien d’anodin.

C’est bien la riposte médiatique, sociale et sociologique, artistique et philosophique, qui vous gêne. Pas encore totale, mais en tirs groupés.[…]

Que les atteintes à la liberté d’informer, notamment sur cette question, s’accumulent (observateurs entravés, journalistes visés par la police) n’y changera rien. Il y a bien, désormais, un regard public sur la force publique. Et il est de moins en moins minoritaire. Et de plus en plus nécessaire, y compris en ces temps, lourds, de crise dans la police. - Le gauchiste, le major, et les manifestants à brassards de police (arretsurimages.net)

- «Marche de la colère» : des policiers d’Alliance se sont-ils moqués des gilets jaunes éborgnés ? (liberation.fr)

- “Ils ont touché le fond”: quand les policiers sont en arrêt maladie pour la manifestation des Gilets jaunes à Toulouse (francetvinfo.fr)

- Un policier «sympathisant» gilet jaune au tribunal correctionnel (liberation.fr)

- Occupation du Centre Commercial Italie 2 à l’initiative d’Extinction Rebellion « La violence : oui ou non ? » (lundi.am)

Ainsi à Paris quelques centaines de personnes auront occupé, quelques heures, un centre commercial, avant de le rendre, sans trop de dégâts, à son propriétaire, s’assurant ainsi que lundi matin les commerces puissent réouvrir sans trop d’efforts, excepté les efforts du personnel d’entretien, sous-payé, sur-exploité.

Au même moment à Hong Kong, la jeunesse attaque le capitalisme, détruit les banques, une à une, les empires commerciaux, un à un. Au même moment à Hong Kong quand une personne se fait mutiler par la police, des milliers de personnes répondent immédiatement par des blocages massifs des infrastructures, comme les aéroports. Au même moment à Hong Kong quand une loi sécuritaire oblige les manifestants à manifester visage découvert, des dizaines de milliers de personnes manifestent visages masqués, dressent des barricades, attaquent la police. - Italie 2 : Première occupation pour la fin de leur monde – Un compte rendu (lundi.am)

- À Marseille, 85 militant·e·s d’Attac mettent Total « hors-service » (france.attac.org)

- Des militants d’Attac mobilisés en France contre “l’impunité” des multinationales (sciencesetavenir.fr)

- À Londres, Extinction Rebellion prend Trafalgar Square et gêne le City Airport (liberation.fr)

- Belgian police arrest up to 300 Extinction Rebellion protesters – Reuters (reuters.com)

- Extinction Rebellion financé par des milliardaires et ménagé par la police? Le mouvement répond (huffingtonpost.fr)

- Extinction Rebellion à Paris : «On a l’impression de ne pas assez déranger» (liberation.fr)

- Extinction Rebellion : « Le but, c’était pas de construire une Zad dans Paris » « La stratégie de la police de ne pas intervenir est en train de tuer le sens de ce qu’on fait ici » (usbeketrica.com)

- « Informer sur la merde dans laquelle on est » : que défend Extinction Rebellion ? (numerama.com)

- Quelques considérations épistémologiques à l’attention de ceux qui souhaitent se Rebeller contre l’Extinction (lundi.am)

- Lettre ouverte aux militants et militantes d’Extinction Rebellion (grozeille.co)

[…] se revendiquer « uni-e-s contre toutes les violences » est indécent et profondément violent. Parce que, en mettant toutes les violences sur le même plan, vous affirmez (sans même forcément le vouloir) un principe d’équivalence entre toutes les utilisations de la violence.[…]

Il y a, dans le dogmatisme non-violent, une violence insidieuse – parce qu’inaperçue – qui se loge. Il s’agit de la même violence que celle qu’on oppose quotidiennement à tou-te-s les opprimé-e-s, celle qui se pense légitime. S’il semble aller de soi maintenant que l’État et ses structures de contrôle ont le « monopole de la violence légitime », il faudrait compléter ainsi ce lieu commun : les privilégiés et les dominants étendent sans cesse ce monopole en désignant – c’est-à-dire en dénonçant – ce qu’est la violence, à leurs yeux. Elle est le propre des « casseurs », des « agitateurs professionnels », de toutes ces personnes qui font tout sauf ce qu’on exige d’elles. Fondamentalement, est jugé « violent » tout ce qui échappe aux structures de contrôle.

C’est pourquoi la non-violence jusqu’au-boutiste et intolérante peut être dangereuse. Comme ce qu’elle prétend combattre, elle est excluante, méprisante, produite dans un environnement privilégié qui n’a pas affaire directement à la menace policière et à la machine infernale du monde social ; bref : elle en devient violente. Elle ne se renverse pas dans son contraire ; elle est son contraire, par nature, et ce sans le vouloir ni s’en rendre compte.

Spécial GAFAM et cie

- L’OCDE rend publiques ses propositions sur une taxe GAFA transfrontalière qui seront examinées par les ministres des Finances du G20 lors de leur prochaine réunion le 17 octobre à Washington (developpez.com/)

- Face à Google, Facebook et aux géants de la Silicon Valley : la révolte qui vient ? (bastamag.net)

- Google a contribué au financement d’organisations climatosceptiques (lemonde.fr)

- Newsrooms : parlons de la Suite Google (freedom.press – en anglais)

Les documents de votre domaine G Suite ne sont pas chiffrés de bout en bout, ce qui signifie que Google a tout ce dont il a besoin pour lire vos données. Cet aperçu des données des utilisateurs signifie que les organismes américains ont la possibilité d’obliger Google à transmettre les données pertinentes des utilisateurs pour faciliter les enquêtes. G Suite offre également aux organisations des outils puissants pour surveiller et conserver les informations sur les activités de leurs employés.

Dans notre monde idéal, Google fournirait des services G Suite chiffrés de bout en bout, permettant aux médias et aux organisations de la société civile de collaborer à leur travail dans un environnement sécurisé et privé lorsque cela est possible. En attendant cela, les journalistes devraient comprendre les risques et les avantages de l’utilisation de G Suite, ainsi que les précautions à prendre lors de son utilisation. Pour l’instant, nous devrions réfléchir à quand garder nos données les plus sensibles hors de G Suite en faveur d’une alternative chiffrée de bout en bout, d’un stockage local, ou carrément hors d’un ordinateur. - Reconnaissance faciale : le patron d’Amazon propose d’écrire la loi qui régulera les activités d’Amazon (numerama.com)

- Bloquons Amazon, luttons contre l’impunité des multinationales (france.attac.org)

- Facebook ne devrait pas donner aux politiciens plus de pouvoir qu’ utilisateurs ordinaires (eff.org – en anglais)

- Visa, Mastercard, Stripe et eBay quittent le projet Libra de Facebook, laissant le projet naissant sans les sociétés de paiement majeures (developpez.com)

- « Apple s’incline devant la Chine en censurant l’emoji du drapeau taïwanais (qz.com – en anglais)

- Les petits arrangements d’Apple avec la censure à Hongkong (lemonde.fr)

- Hongkong : Apple cède (encore) aux pressions de Pékin (liberation.fr)

- Le dernier défi de Microsoft ? Connecter 40 millions de personnes à Internet au cours des trois prochaines années (zdnet.fr)

Les autres lectures de la semaine

- Pour le logiciel libre, la liberté a un prix et un modèle économique (semsimo.com)

- « L’attention est devenue le nouveau pétrole » (usbeketrica.com)

- J’ai visité 47 sites. Des centaines de trackers m’ont suivi (nytimes.com – en anglais)

- Edward Snowden et l’« Utopie déchue »: quand Internet est devenu un appareil de surveillance (meta-media.fr)

- Comment Edward Snowden a réussi à berner la NSA (01net.com)

- Technopolice : résister à la surveillance totale de nos villes et de nos vies (larotative.info)

La Smart City fait ainsi de la Technopolice notre futur. Sous couvert d’optimisation et d’aide à la décision, elle transforme l’urbanité toute entière pour en faire une vaste entreprise de surveillance. Une surveillance macroscopique d’abord, dédiée à un pilotage serré et en temps réel des flux de population et de marchandises, à une gestion centralisée depuis un centre de commandement hyperconnecté. Puis, une surveillance rapprochée des individus et des groupes : dès que des comportements « suspects » sont détectés, les appareils répressifs pourront fondre sur eux, « préempter la menace » et réprimer la moindre petite infraction à l’ordre public. Ou à l’inverse récompenser les citoyens jugés vertueux.

Sauf qu’il suffit de regarder dans le miroir que nous tendent l’histoire ou d’autres régions du monde pour savoir à quoi la Technopolice nous conduit : renforcement des formes de discrimination et de ségrégation, musellement des mouvements sociaux et dépolitisation de l’espace public, automatisation de la police et du déni de justice, déshumanisation toujours plus poussée des rapports sociaux. Tout cela et plus encore, au prix d’un gigantesque gâchis financier et écologique qui ne servira qu’à conforter le pouvoir des marchands de peur, et à maquiller le plus longtemps possible l‘ineptie de leurs politiques. - 2020 : « 1984 » de George Orwell est-il encore une dystopie ?(Réflexions premières !) (theconversation.com)

- 2020 : « 1984 » de George Orwell est-il encore une dystopie ?(Réflexions secondes !) (theconversation.com)

- « Capital et idéologie », les propositions de Thomas Piketty pour le futur (usbeketrica.com)

- Détruire le capitalisme avant qu’il ne nous détruise (à propos de Lubrizol) (mondediplo.net)

La prise d’otages dans la société présente n’est pas celle qu’on croit — celle dont les médias jouissent si fort de se faire une obsession : la grève (des cheminots, des éboueurs, de qui on veut, tous des preneurs d’otages de toute façon). La vraie prise d’otages, c’est celle du capital, celle qui dit « ce sera l’emploi avec les bidons, ou rien du tout » — et qui, pour finir, empile les bidons mais détruit les emplois !

Quand le macronisme accorde tout à « l’entreprise » au motif qu’« elle crée l’emploi », il ajoute au contresens économique une licence sans frais : un droit élargi à « ce qu’on veut », piétiner les salariés (France Télécom, Free, Lidl, La Poste), piétiner l’environnement, piétiner la morale, piétiner la société. Et voilà peut-être le sens général du macronisme, tel qu’il se trouve fatalement incriminé par l’événement Lubrizol : l’autorisation générale — pour le capital. Doublé, très logiquement, par la répression générale — pour tous ceux qui ne l’entendent pas ainsi. - Eva Illouz : « Le développement personnel, c’est l’idéologie rêvée du néolibéralisme » (usbeketrica.com) – voir aussi : Bonheur obligatoire (laviedesidees.fr)

- La Gig Economy célèbre le fait que vous travaillez jusqu’à en mourir (newyorker.com – article de mars 2017)

- La vérité sur Chirac et les Arabes (lemonde.fr)

- Les hommes au défi du rapport sexuel idéal (lemonde.fr)

- À l’origine des violences obstétricales, l’inquiétante étrangeté du corps des mères ? (theconversation.com)

Les BDs/graphiques/photos de la semaine

- Le web a 30 ans

- Paweł Kuczyńsk (lien instagram) : œillères ; pokemon ; Facebook ; Twitter…

- Smartphones

- Don’t lock books

- Il faut qu’on m’explique !

- Évaluation

- Les extrêmes se rejoignent

- Détection

- Radicaux libres

- Magasin spécialisé

- Élections

- Argent

- Semaine jaune

- Anarchiste ! (à retrouver sur mazette.media)

- Assassinat de Francisco Ferrer (partage-noir.fr)

- Encore merci

- Méditerranée

Les vidéos/podcasts de la semaine

- Données privées, libertés publiques (franceculture.fr)

- Le système de “crédit social” testé en Chine “existe déjà en France”, selon ce chercheur en intelligence artificielle (francetvinfo.fr)

- La France : premier pays d’Europe à généraliser la reconnaissance faciale (franceculture.fr)

- Webosaures : Technopolice – La smart city au service de big brother (video.lqdn.fr)

- Le monde selon Amazon (2019) (mapao.net)

- Force de l’ordre (1/4) Police, jamais sans mon arme (franceculture.fr)

- Force de l’ordre (2/4) Mantes-la-Jolie, des lycéens à genoux (franceculture.fr)

- Force de l’ordre (3/4) “Allô, Place Beauvau ?”, davduf lanceur d’alerte (franceculture.fr)

- Force de l’ordre (4/4) Le maintien de l’ordre à la française (franceculture.fr)

- Gilets jeunes : l’histoire d’une incroyable insurrection (invidio.us)

- Davduf sur France 24 (extrait) (mini-vidéo mamot)

- Stop aux violences policières ! (lien invidio.us, version sous-titrée en anglais)

- La colère monte contre l’IGPN, soupçonnée de bâcler ses enquêtes sur les violences policières (francetvinfo.fr)

- Fini d’être docile face au capitalisme (invidio.us)

- Avons-nous renoncé à la liberté ? (François Sureau sur franceculture.fr) – voir aussi cet extrait vidéo (mini-vidéo mamot)

- Cars (mini-vidéo mamot)

- En quoi l’histoire du vélo nous éclaire t-elle sur la société française ?[Inventeurs #02] (lien invidio.us)

- «Les parcs nationaux condamnés à mort» (lien invidio.us)

- Un MOOC sur la permaculture (video.colibris-outilslibres.org)

Les autres trucs chouettes de la semaine

- Apprendre à marcher (golb.statium.link)

- Mastodon, Diaspora, PeerTube… : des alternatives « libres » face aux géants du Net et à leur monde orwellien (bastamag.net)

- Une jaquette que vous pouvez glisser sur n’importe quel livre que vous lisez pour avertir les autres du danger des DRM (defectivebydesign.org – en anglais)

- Les codes sources des logiciels du secteur public publiés (lemondeinformatique.fr)

- En août dernier la forge Gitlab migrait vers Google Cloud. Conséquence directe: le site n’est plus accessible depuis plusieurs pays. Conséquence indirecte : les informaticien⋅nes de ces mêmes pays ne peuvent même plus télécharger le code source (libre) de Gitlab pour l’installer sur leurs serveurs. Framasoft propose donc un miroir des dépôts Debian de Gitlab (framasoft.org) !

- Tails : lancement de notre campagne de don pour 2020 (tails.boum.org)

- OpenStreetMap est en train de devenir un standard de cartographie (geoawesomeness.com – en anglais)

- Collapse OS : pourquoi faire ? (collapseos.org – en anglais)

- LQDN : Recours contre le renseignement : compte-rendu de notre audience devant la Cour de Justice de l’Union européenne (laquadrature.net)

- Le Gorafi : Emmanuel Macron «Je n’aime pas le mot de démocratie parce que ça donne le sentiment que le peuple aurait le pouvoir» (legorafi.fr)

Retrouvez les revues de web précédentes dans la catégorie Libre Veille du Framablog.

Les articles, commentaires et autres images qui composent ces « Khrys’presso » n’engagent que moi (Khrys).

![Mark Z à une conductrice : Mais c'est génial, les lunettes connectées ! Vous auriez l'air super classe avec, et ça pourrait bientôt dialoguer direct avec votre voiture, plus besoin de conduire [en plus petit :] on sait bien que les femmes ont un petit problème avec ça... La conductrice : Mark, shut up [en plus petit :] and go f... yourself](https://framablog.org/wp-content/uploads/2019/09/Lunettes.png)