Quand le militantisme déconne : injonctions, pureté militante, attaques… (4/8)

La question compliquée et parfois houleuse du militantisme nous intéresse depuis longtemps à Framasoft, aussi avons-nous demandé à Viciss de Hacking Social, de s’atteler à la tâche.

Voici déjà le quatrième épisode [si vous avez raté les épisodes précédents] de son intéressante contribution, dans laquelle elle examine ce qui est au cœur du militantisme déconnant : la destruction des besoins fondamentaux que sont l’autonomie, la compétence et la proximité sociale.

Nous publions un nouveau chapitre de son travail chaque vendredi à 13:37 sur le Framablog, mais si vous préférez, vous pouvez télécharger dès maintenant l’essai intégral de Viciss qui comprend une bibliographie revue et augmentée :

Quand le militantisme déconne, format .pdf (5,6 Mo)

Toutes les sources sont sous licence Creative Commons CC-BY-SA et disponibles sur ce dépôt.

Le militantisme déconnant, un sapage des besoins fondamentaux ?

On pourrait encore arguer que même si tout ceci ressemble à un sabotage de l’OSS, il n’en reste pas moins que les cibles finissent par adopter les bons mots, par faire attention à leurs comportements, sont plus « pures » dans leurs pratiques. Il y a plus de perfection, plus de conscienciosité, un tri dans les membres les plus capables de conscienciosité vertueuse, le combat ne comporte plus ces zones grises portées par ses membres les plus faillibles. On aurait en quelque sorte une « éducation » parfaite où seuls les meilleurs resteraient en course et obtiendraient leur diplôme de « militant méritant sa place », une élite de chevaliers blancs à l’alignement « loyal bon », qui serait ensuite la plus à même de partir en croisade en ne laissant rien passer.

Cependant, ces techniques, en plus de saboter l’efficacité d’un mouvement, sapent aussi les besoins psychologiques fondamentaux de ceux qui en sont cibles (spectateurs, alliés, adversaires). Ces techniques, notamment lorsqu’elles sont employées par des militants ne voulant pas saboter (mais le faisant néanmoins malgré eux, avec une justification de pureté) sont aussi révélatrices que leurs besoins psychologiques fondamentaux sont peut-être sapés, et que c’est pour cela qu’ils adoptent ces techniques dysfonctionnelles.

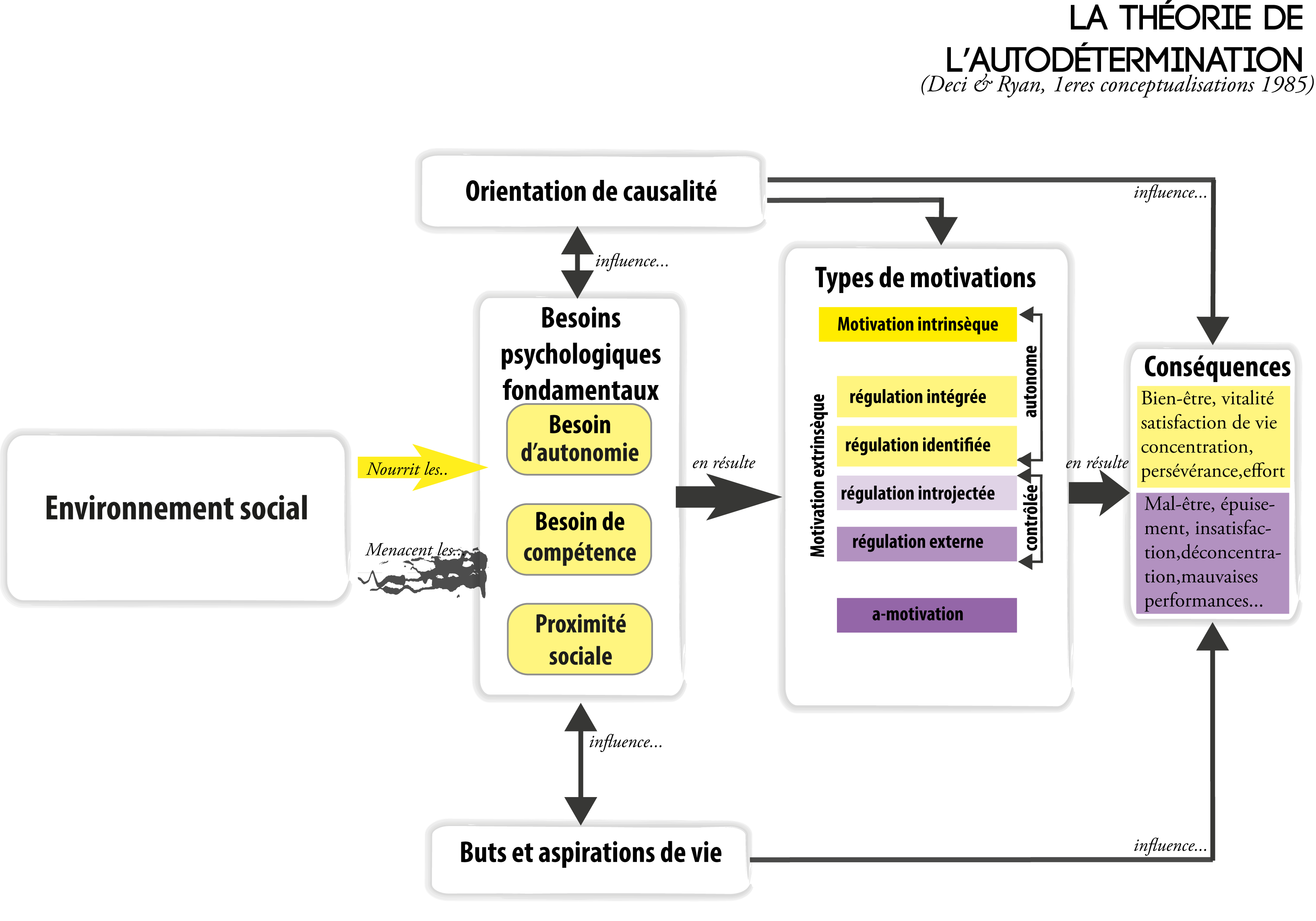

La théorie de l’autodétermination1, issue de la psychologie sociale de la motivation, a sélectionné trois besoins psychologiques fondamentaux chez l’humain qui, lorsqu’ils sont comblés par un environnement social, vont l’aider à se développer de façon autodéterminée (et aucunement selon un modèle préétabli par des normes). La personne autodéterminée évolue, développe des motivations puissantes, dans un bien-être qui a un impact positif sur la société (les autodéterminés vont chercher à susciter l’autodétermination et le bien-être chez les autres, ils sont très motivants, prosociaux, altruistes et n’ont pas peur de s’exposer à des adversaires très effrayants).

Autrement dit, un militant autodéterminé serait bienfaiteur dans un mouvement parce qu’il va transmettre sa motivation, soutenir les alliés, comprendre comment informer les spectateurs sans les démotiver, avoir assez de courage pour prendre le risque de se confronter à l’adversaire/l’adversité.

Mais pour espérer développer son autodétermination, il est nécessaire que quelques environnements sociaux nourrissent ces trois besoins fondamentaux, que sont l’autonomie, la compétence, la proximité sociale. Est-ce que le militantisme puritain2 y répond ?

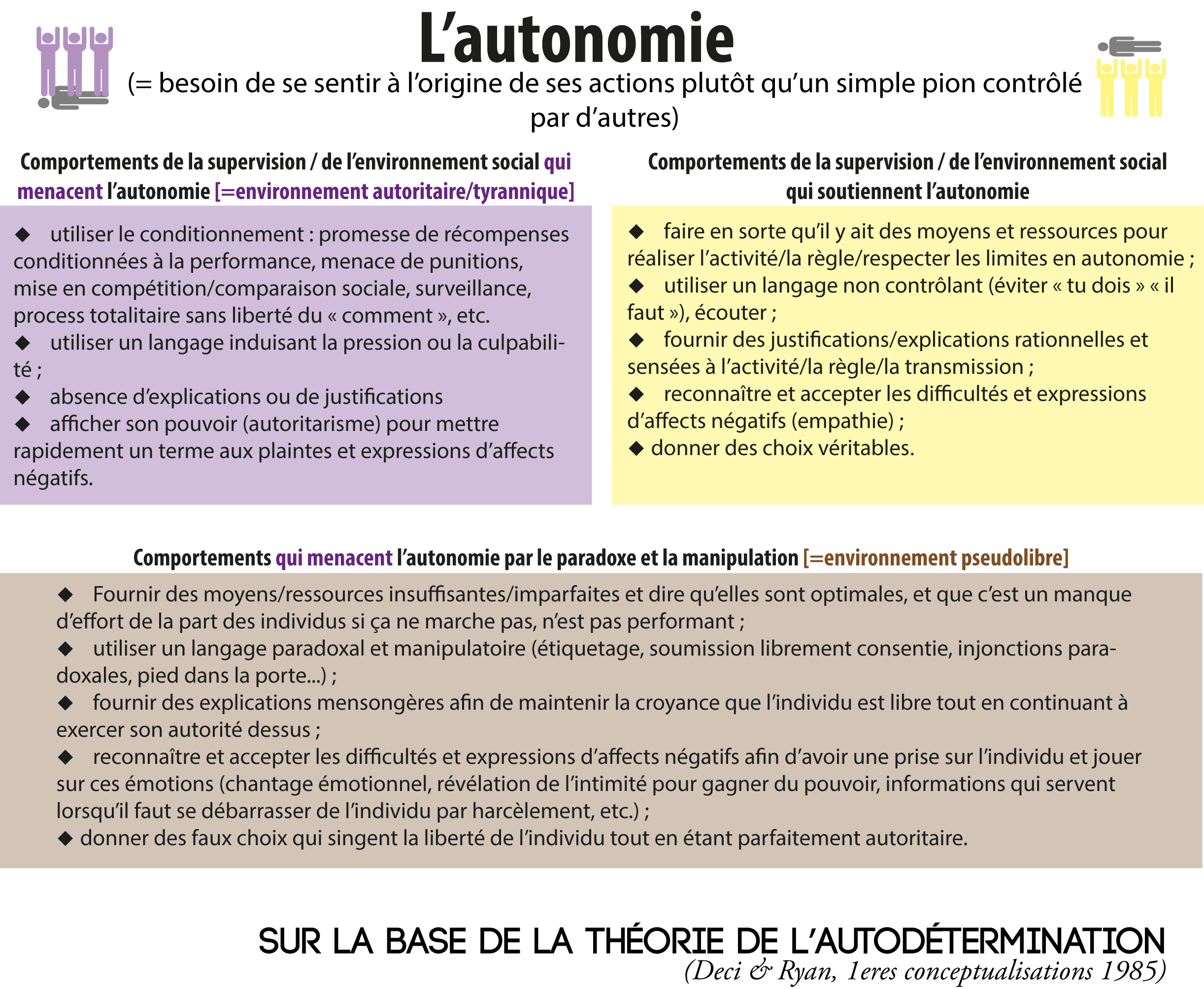

L’autonomie

☸ C’est pour l’individu être à l’origine de ses actions, pouvoir choisir, pouvoir décider, ne pas être contrôlé tel un pion. Cela ne veut pas dire être indépendant, vivre seul : on peut être dépendant d’autrui tout en étant autonome ; par exemple, on peut être dépendant d’autrui pour se nourrir (c’est-à-dire ne pas cultiver sa propre nourriture, et devoir aller en acheter) tout en étant autonome (on choisit ces lieux de vente de nourriture selon ses valeurs, on décide de consommer ceci et pas cela, etc.). C’est différent aussi du fait de vivre une situation de liberté : on peut vivre objectivement une situation où toutes nos fantaisies seraient possibles, où personne ne nous contraint à quoi que ce soit et nous laisse décider, mais pour une raison ou une autre, on ne parvient pas à faire ce qu’on voudrait faire, on n’arrive pas à décider quoi faire, etc.

Lorsqu’un individu nous injonctive « tu dois/tu ne dois pas ; il faut/il ne faut pas ! » le besoin d’autonomie est sapé parce qu’on se sent sous contrôle de l’autre. Même si on refuse cette injonction, on sent qu’on réagit automatiquement, et non selon notre propre décision ; pensez à l’ado à qui on interdit de regarder tel film et qui, dès qu’il le pourra, ne saura résister à l’envie de le visionner, aurait-il eu envie de voir ce film si on ne le lui avait pas interdit en premier lieu ? Moi-même je n’ai jamais eu autant envie de sortir que lorsque le premier confinement a été mis en place.

C’est ce qu’on nomme la Réactance.

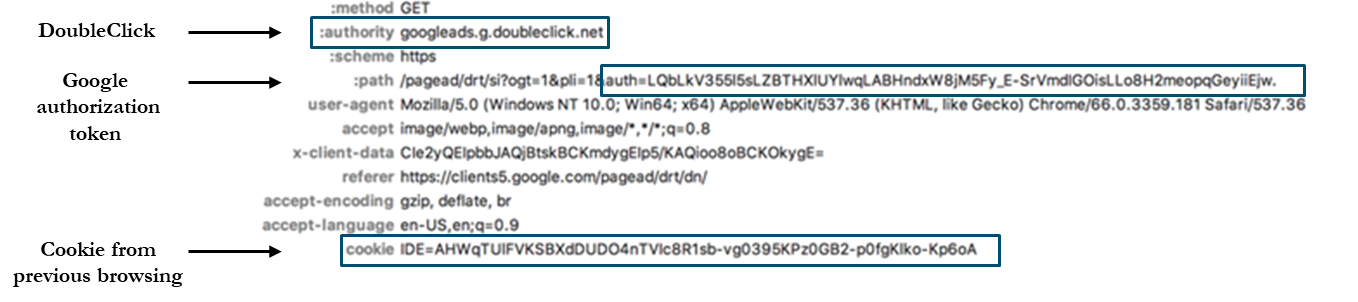

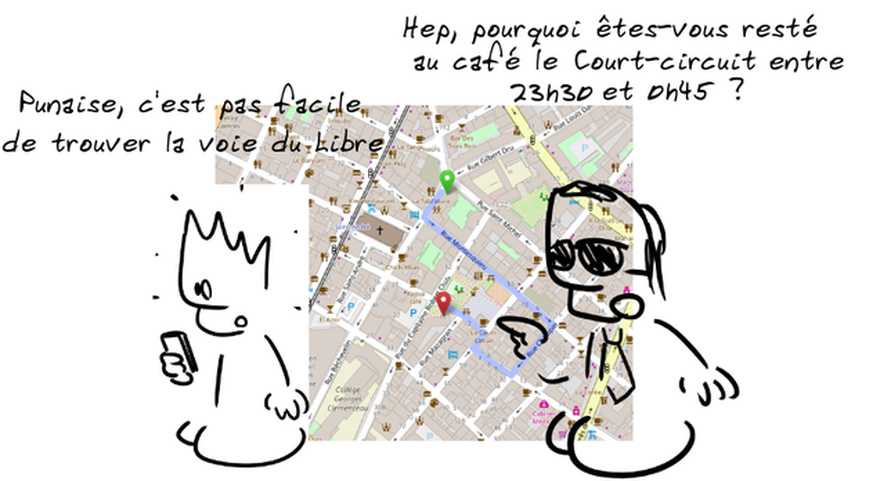

On réagit automatiquement à l’interdit, au censuré, à l’inaccessible, en voulant y accéder encore plus parce que l’injonction est un sapage de notre besoin d’autonomie. On veut pouvoir décider, choisir, être libre, maintenir ouvertes des possibilités, donc dès lors qu’un environnement social coupe un pan de possibilités, surtout sur le ton de l’injonction, automatiquement on peut vouloir faire l’exact inverse. Le militantisme puritain déconnant va donc probablement nous pousser à faire l’inverse de ce qu’il recommande, à cause de la réactance. Par exemple, si un créateur sur la toile ne cesse de recevoir des injonctions militantes l’incitant à rejoindre telle plateforme libre, cette insistance catégorique fera office de repoussoir : le créateur associera ces injonctions déplaisantes à la plateforme vantée et s’en détournera définitivement alors qu’il était pourtant à la base pleinement ouvert à l’idée de s’y installer. Donc sa stratégie est totalement contre-productive et sabote la croisade du militant puritain, sauf s’il visait secrètement à énerver tout le monde.

L’injonction faite à autrui, lorsqu’il ne demande pas à être évalué, guidé, est une tentative de contrôle de son comportement et, que le militant le conscientise ou non, ça va saper la personne visée. Par conséquent, l’injonctivé va soit réagir d’une façon réactante, ou à terme voir l’injonctiveur et les valeurs qu’il porte en ennemi (qui aime les grammar nazis et leur « combat » ?) ; soit l’injonctivé va obéir, mais avec du mal-être (cette sensation déplaisante dans le ventre, cette gêne qui nous donne l’impression d’avancer à reculons, ce sentiment contradictoire où on accepte à la fois de se lancer dans un projet tout en espérant secrètement pouvoir emprunter dès que possible la première porte de sortie). Il va alors se sentir pion, s’inférioriser, culpabiliser, avoir honte, puis autocontrôler son comportement avec un stress et une pression qu’il aura intériorisés. C’est ce qu’on appelle une introjection (qu’on expliquera plus tard en détail) et qui génère une motivation très médiocre pour le combat, peu efficace, créant plus de mal-être chez les personnes, n’étant pas durable dans le temps et peu efficace.

Mais l’autonomie n’est pas uniquement sapée par les injonctions : toutes les manœuvres autoritaires qui vont tenter de contrôler l’individu, qui sont perçues comme des contrôles, vont le saper et en conséquence provoquer soit une obéissance « introjectée » soit une réactance, mais certainement pas une motivation de haute qualité (par exemple, devenir si fan d’orthographe que corriger des erreurs générerait un plaisir et une efficacité aussi intenses que si on jouait à un jeu vidéo).

Parfois, selon le niveau de violence de la tentative de contrôle, de sapage de l’autonomie de l’autre, cela peut conduire l’individu à une amotivation totale, et détruire tout élan. Je me rappelle un informaticien avec qui j’avais échangé par mail, passionné par le domaine, avec ce genre de passion qui éveille une vocation et guide votre vie. Il avait perdu toute motivation après avoir connu une entreprise extrêmement pressante, injonctive, harcelante. De même dans l’enseignement, Gull me rapportait avoir entendu de nombreux collègues qui avaient le cœur à l’ouvrage à leur entrée dans la profession, des projets plein les yeux, une motivation inébranlable… et qui, à force de contrôles sur leur travail, de nouvelles procédures à respecter, de surveillance et d’évaluation, de refus ou de complication de la part de la hiérarchie et des parents qui semblaient savoir mieux qu’eux comment faire cours, avait perdu toute motivation, ne proposaient plus aucun projet, parfois quittaient l’enseignement ou attendaient impatiemment, pour les plus anciens, la retraite. L’autoritarisme, le contrôle, détruisent l’élan des personnes qui étaient les plus susceptibles d’être extrêmement performantes si on les avait laissées tranquilles.

L’injonction ne fonctionne que pour se faire obéir sur le court terme, mais reste néanmoins utile dans une situation de haut danger : quand un pompier vous hurle de vous éloigner de ce trottoir parce qu’il y a un feu à proximité, il y a tout intérêt à ne pas être réactant. Et c’est exactement pour cette raison aussi que je pense que les militants n’ont pas nécessairement une volonté malsaine de contrôle des autres, et qu’ils ne cherchent pas à dominer lorsqu’ils ordonnent : pour eux, il y a un feu que personne ne voit et ils endossent le rôle de pompier. Ils peuvent être comme ça pour des raisons de surmenage, de climat social menaçant3, ou comble du comble, parce que leur propre besoin d’autonomie est sapé… Effectivement, tenter de contrôler l’autre, c’est décider, faire un choix, agir : le militant puritain peut se sentir ponctuellement comme restauré dans son autonomie, dans son besoin de compétence quand il contrôle l’autre. Cependant comme cela ne mène généralement à rien, il va recommencer sans cesse pour sentir à nouveau cette petite dose de satisfaction, le plongeant dans un cercle infini ou rien ne se règle, ni ses besoins, ni les besoins d’autrui, ni les buts de la militance. C’est assez proche d’une mécanique d’addiction au final : le militant a trouvé un moyen de satisfaire un besoin, sauf que la solution n’est qu’illusoire (comme le shoot d’une drogue qui finira par disparaître), que le besoin n’est jamais comblé, donc la personne insiste encore plus fort dans sa stratégie illusoire, ça ne donne rien, il continue plus fort, etc. C’est un cercle vicieux qui ne prendra fin que lorsqu’une voie totalement différente sera envisagée.

L’autre raison de ces tentatives de contrôle d’autrui chez les militants puritains sapant l’autonomie des personnes (et frustrant leurs propres besoins) s’explique tout simplement parce que quasi tous nos environnements sociaux fonctionnent de la sorte : école, travail, champ politique, champ culturel, messages médiatiques… Tous injonctivent, ordonnent des comportements, y compris hautement contradictoires4, alors on pense que c’est la chose à faire pour changer les comportements des autres afin qu’ils soient plus vertueux. On valorise le « bon » comportement en le rehaussant dans une espèce de hiérarchie sociale, voire en le récompensant, et le mauvais est infériorisé et puni. On reproduit ce modèle de contrôle par crainte d’être en bas de cette pyramide ou pour rester en haut, garder une valeur, ne pas être ostracisé, parce qu’il n’y a que très peu d’environnements où les choses fonctionnent différemment. En cela, la militance déconnante reproduit les logiques dominantes, et pourrait perdre son titre de déconnante ou de puritaine pour celle de conformiste.

Voici un petit schéma qui résume le besoin d’autonomie avec ce qui le menace ou le soutient :

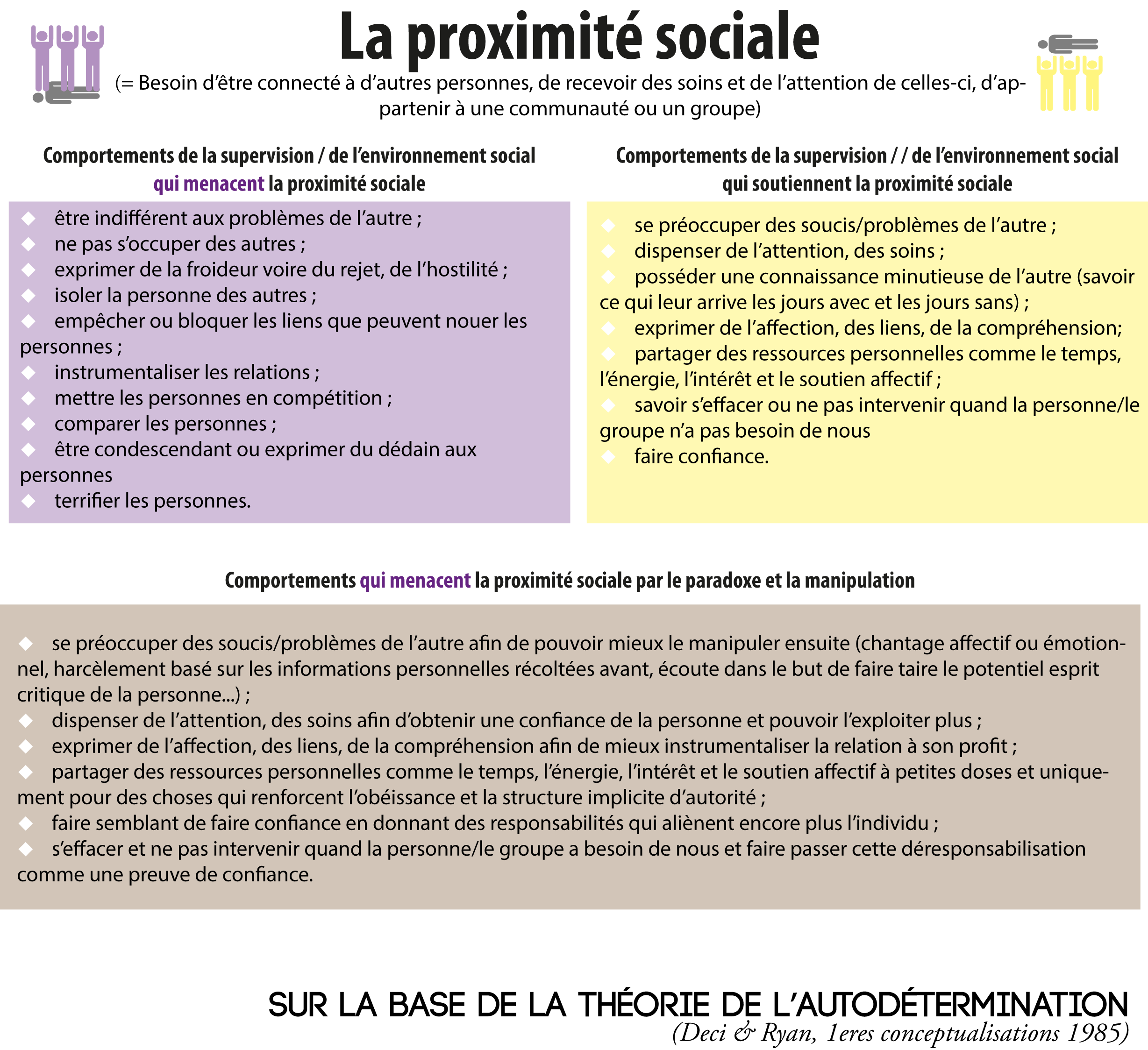

La proximité sociale

▚ C’est pour l’individu le besoin d’être connecté à d’autres humains, de résonner dans la société humaine, de recevoir de l’attention et des soins par autrui, de se sentir appartenir à un groupe, à une communauté par son propre apport significatif et reconnu comme tel ; à l’inverse, une proximité sociale est sapée par l’exclusion, l’ostracisation, les humiliations, les dévalorisations, l’indifférence, les insultes, le mépris, l’absence d’écoute, etc. Elle peut être frustrée par le manque de contacts sociaux signifiants/ résonnants (par exemple, une interaction d’achat n’est généralement pas très résonnante ni comblante ; un moment avec des proches qui ne réagiraient à rien de ce qu’on dit ou qui n’écouteraient même pas serait très frustrante). Le fait d’avoir un profil particulier concernant les rapports sociaux (par exemple introverti VS extraverti) n’a aucun impact sur le fait d’avoir plus ou moins besoin de proximité sociale : c’est simplement que l’extraverti ou l’introverti n’auront pas les mêmes modes relationnels préférés pour combler ce besoin (par exemple, l’extraverti peut préférer échanger avec un groupe, l’introverti échanger avec une seule personne à la fois). Mais tout le monde a besoin d’une connexion positive avec d’autres5 humains, qu’importe son logiciel de base et les modalités sociales préférées pour y accéder.

Je pense qu’il n’est pas nécessaire de revenir sur les exemples déjà évoqués pour montrer en quoi l’injonction ou d’autres pratiques déconnantes (les soirées foutage de gueule d’un collègue…), surtout quand elle advient dans un contexte particulier (rappelez-vous l’exemple des condoléances, de la femme violentée cherchant de l’aide, etc.), sont un énorme sapage de proximité sociale, puisque l’échange social est rendu impossible, tout du moins fort déplaisant.

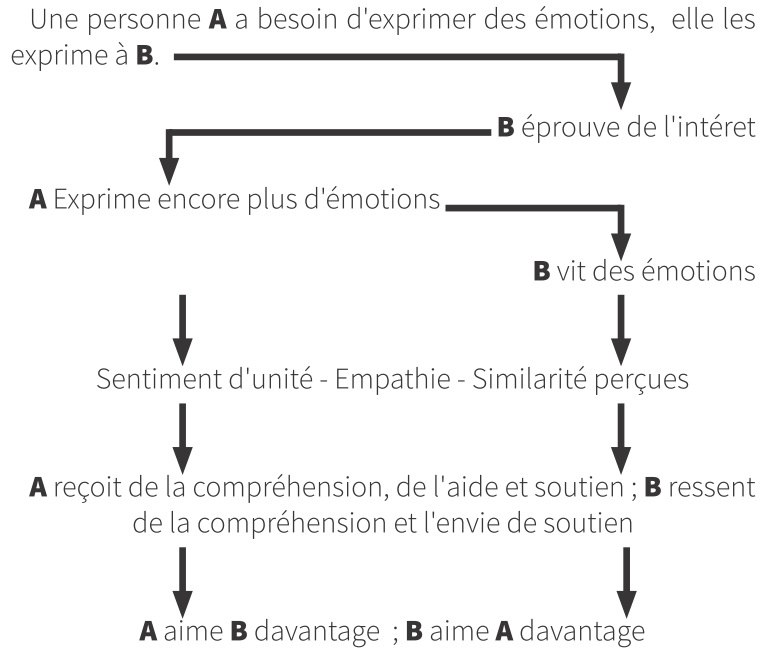

Dans les cas où la proximité sociale est nourrie, on a un schéma de communication qui ressemble à ceci :

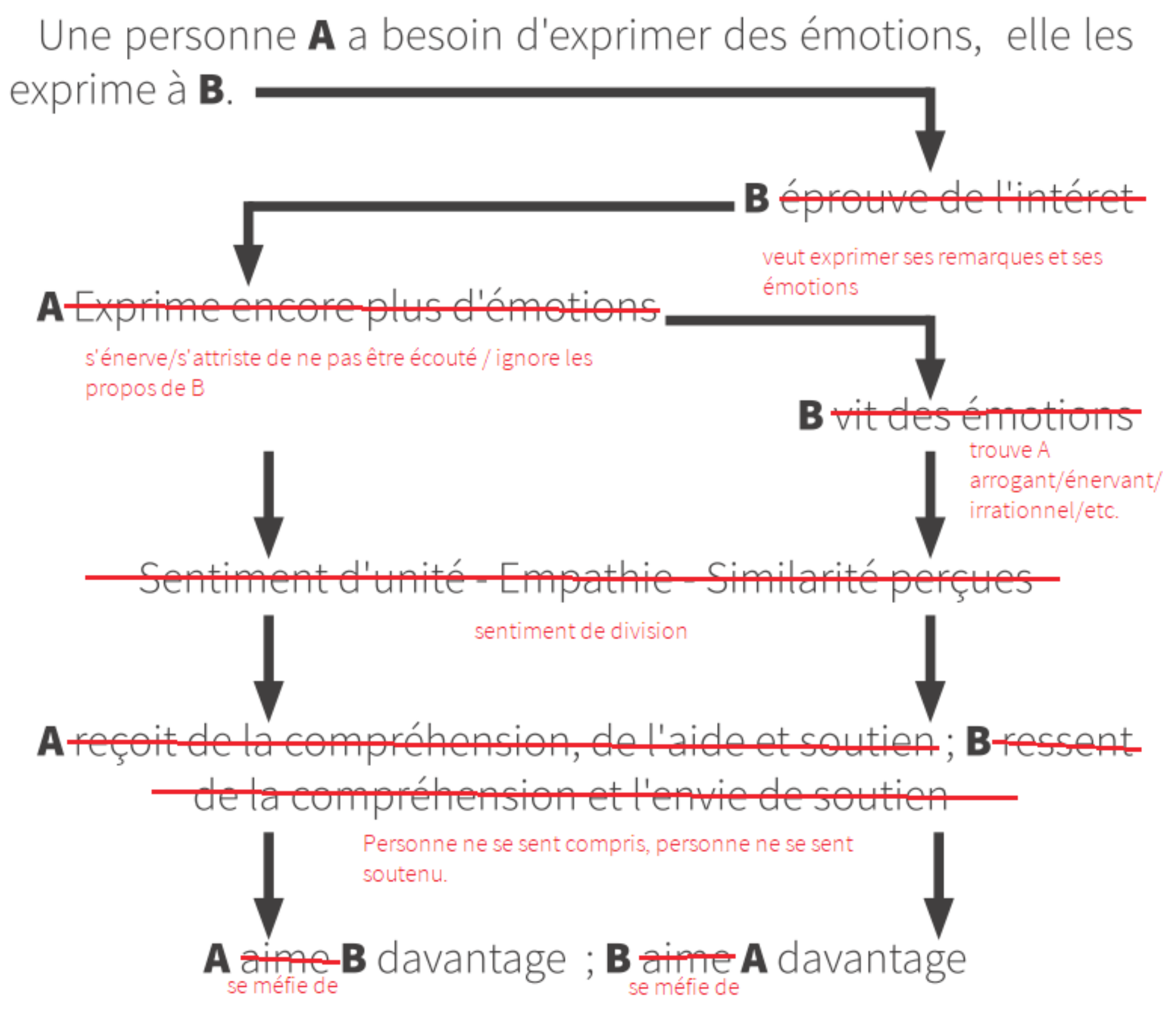

Or, dans un militantisme déconnant, tout ceci s’arrête à la première étape et à la place « Batman corrige/critique/injonctive/, etc. Aquaman6 » : l’émotion d’Aquaman est niée ou non prise en compte, il n’y a aucun mécanisme d’empathie à son égard. Or, si à chaque fois qu’une personne veut partager une émotion (y compris positive, par exemple un intérêt pour un sujet scientifique), et qu’elle est rembarrée parce qu’elle a fait une faute, alors je parie qu’elle va se mettre à déprimer. Et si Batman ne cherche qu’à partager, exprimer son émotion en répliquant à l’expression d’Aquaman, par injonction ou remarques hors sujet, alors il n’y aura jamais la suite positive de ce schéma puisque soit Aquaman déprime/se tait, soit il se met en colère contre lui. Tout le monde est sapé dans sa proximité sociale. Batman et Aquaman ne rejoindront jamais la Justice League.

Mais ça peut être aussi exactement pour cette raison que des militants de certaines mouvances peuvent déconner et avoir des attitudes contrôlantes/autoritaires : ils savent que ça va faire taire les Aquaman qui cherchent à partager leurs émotions et c’est le but (par exemple, les militants d’extrême-droite n’hésitent pas à être très sapants parce qu’ils veulent vraiment détruire l’autre). Et si Aquaman s’énerve, ce militant peut voir cela comme une victoire car l’énervement d’Aquaman met en lumière le propos et la cause de Batman, captant potentiellement l’audimat d’Aquaman. Cela peut devenir une tactique pour gagner en visibilité, mais parfois aussi c’est une réponse désespérée à des sapages passés : mieux vaut vivre une guerre avec les autres qu’être fantôme auprès d’eux. C’est aussi pour cette raison qu’une des premières règles d’Internet a été don’t feed the troll, cela permettait de ponctuellement casser le cercle vicieux : cependant ce n’est pas une stratégie pérenne ni adaptée à toutes les situations (faire comme si de rien n’était face à un harcèlement massif est tout aussi sapant, puisqu’on dénie soi-même sa souffrance).

Tout ceci est un sacré cercle vicieux tant que Batman persiste à ne s’exprimer qu’en s’appuyant sur l’expression d’Aquaman (et non en s’appuyant sur lui-même, via son sujet partagé), mais le problème c’est que lorsqu’on est en posture A, il n’y a parfois aucune écoute, ce qui peut nous amener nous-mêmes à devenir un B déconnant. Une solution serait tout simplement d’être un Batman écoutant jusqu’au bout (parce que la relation sera plus sympa, enrichissante, qu’on construit une amitié, un respect mutuel) ou un Aquaman partageant d’une façon nouvelle pour laquelle des patterns n’ont pas été encore automatisés chez les militants déconnants. Et cela a pour conséquences de prendre soin des spectateurs, des alliés voire des adversaires qui verront peut-être que ce membre d’un mouvement adverse nourrit sa proximité sociale plutôt qu’il ne la sape, et donc peut être que ce mouvement est profitable. C’est une action qui serait alors de l’ordre d’une construction.

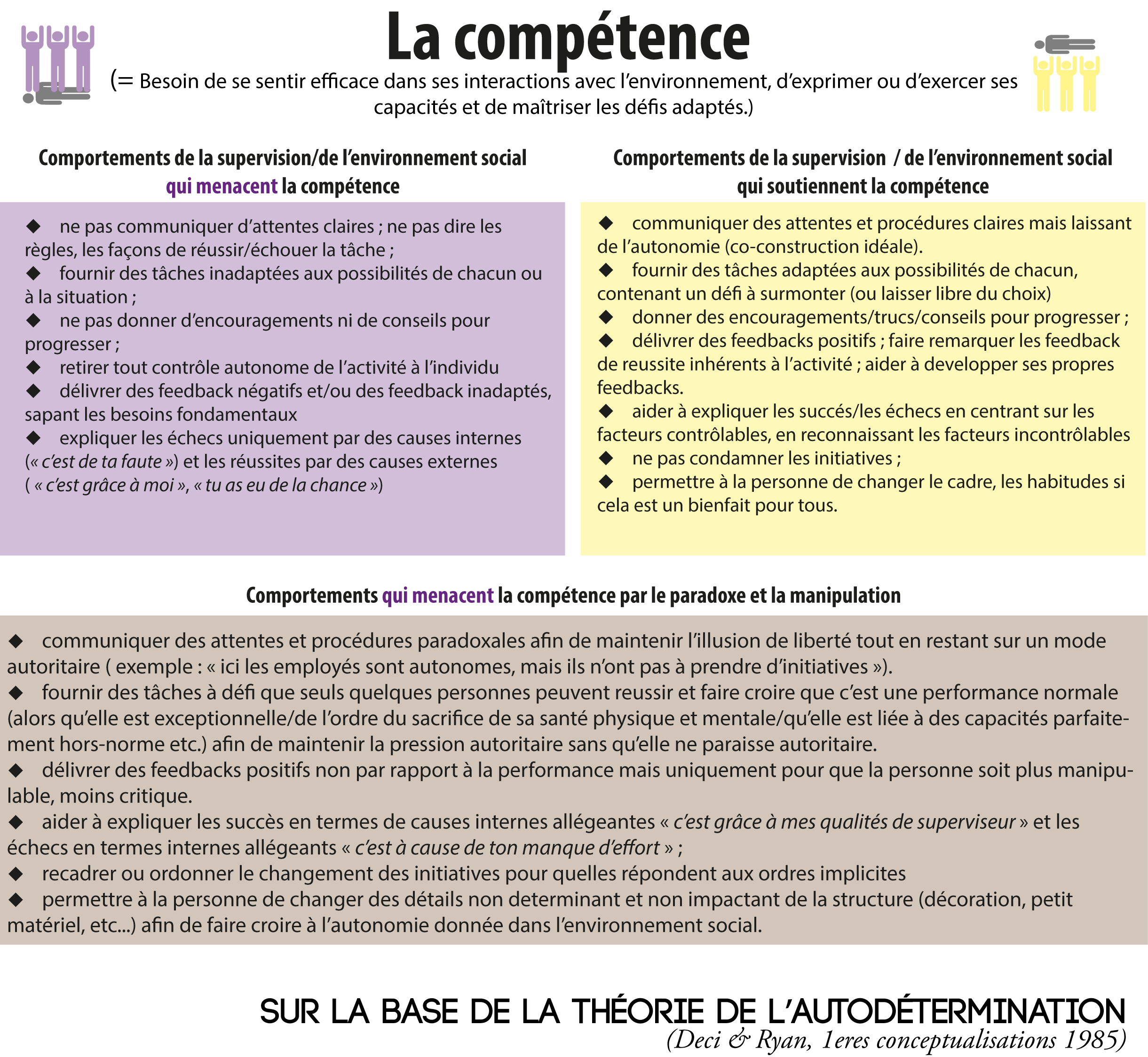

La compétence

⚒ C’est pour l’individu, se sentir efficace dans son action, exercer ses capacités, maîtriser les défis, se sentir compétent. Ce besoin est très connecté à l’autonomie : si l’individu est sous contrôle de l’environnement, il ne peut pas pleinement exercer ses compétences, parce qu’il a besoin lui-même d’avoir du contrôle sur ses actions. Et il peut se sentir autonome ou chercher plus d’autonomie par besoin d’exprimer ses compétences.

Typiquement, plus un environnement social contrôle le moindre geste/mot d’un individu – par exemple, comme peuvent l’être des environnements de travail qui imposent des scripts pour parler aux clients – plus le besoin de compétence est sapé, puisqu’on ne peut pas développer ses propres manières de faire, son art singulier, son expérience de la compétence, sa créativité. Et dans ces environnements très sapants, l’une des voies rapides pour restaurer ce besoin de compétence est… de dominer l’autre, de le contrôler. Nous voici encore face à un cercle vicieux : on va tenter de contrôler l’activité de l’autre parce que nous-mêmes avons été contrôlés et qu’exercer ce contrôle satisfait un peu notre besoin de compétence et d’autonomie qu’on nous a préalablement refusé.

Je prends un exemple : sur un Discord, j’ai vu une personne qui accusait de volonté de domination un diagnostic très précis de neuro’ et y voyait là un risque énorme d’emprise. Là, j’ai senti en moi comme une pulsion de correction, mes mains se sont approchées du clavier instantanément, l’argumentaire galopait dans ma tête, prêt à sortir pour le « corriger ». J’allais entrer dans le débat pour lui dire que c’était totalement faux, qu’il n’avait rien compris à ce diagnostic et j’allais lui balancer à la tête des tas de sources de neuropsycho. Vraiment de la pure militance déconnante, conformiste, puritaine, alors que je ne suis même pas neuropsy, ni militante dans une association défendant la vérité vraie. Finalement, je ne l’ai pas fait parce que je savais d’expérience que ça ne servait absolument à rien ni à moi, ni aux autres, et ça aurait été juste un moment pénible pour tout le monde. Mais pourquoi cette pulsion ? Eh bien, si je remonte à la source de mon apprentissage sommaire de la neuro en fac de psycho’, il y a des professeurs formidables qui étaient vraiment extrêmement intéressants en cours magistral. Mais ceux-ci faisaient aussi officiellement des partiels visant à éliminer le maximum d’entre nous (ils prévenaient que le barème serait volontairement très dur, voire injuste, parce qu’on était trop nombreux), ainsi aucune minuscule erreur n’était tolérée : sur plus d’une centaine d’étudiants, les meilleures notes en neuro étaient des 10. Mais cela n’avait même pas une « vraie » valeur académique, puisque j’ai vu des collègues continuer en cursus neuropsy avec des moyennes de 3 à cette matière, l’institution ne prenait en compte que la moyenne générale.

Mon cerveau a bien enregistré le message menaçant qu’était « faute minime = sanction lourde et injuste », et je peux reproduire ce schéma sans m’en rendre compte. Non pas que j’adhère au fait de juger durement les personnes, mais aussi parce qu’au fond je souhaite protéger autrui des punitions lourdes associées à cette faute. Tout comme on corrige le collègue de travail de ses fautes pour lui éviter la sanction du chef qu’on sait encore plus intolérant et violent dans son jugement.

Autrement dit, on peut avoir tendance à corriger autrui parce qu’on a soi-même parfois été corrigé de façon encore plus menaçante pour des fautes encore moins lourdes. On s’en est généralement sorti et on a réussi à faire avec, alors croyant protéger autrui et l’aider à réussir, on reproduit l’évaluation, le jugement pour lui apprendre à mieux faire les choses, lui éviter les menaces. Et là encore, vous voyez le cercle vicieux : on maintient un même système en le reproduisant soi-même.

- Deci et Ryan, 2017 (revue du champ de la recherche sur l’autodétermination, mais cela a commencé en 1985 et de nombreux autres chercheurs s’y sont joints)↩

- « Personne qui montre une pureté morale scrupuleuse, un respect rigoureux des principes » selon le Petit Robert. La militance déconnante a pour particularité de viser cette pureté morale chez autrui (pas forcément chez elle), en le corrigeant, lui reprochant le moindre détail impur, etc.↩

- Et nous vivons tous depuis un an dans un climat social hautement susceptible d’être perçu comme menaçant, que ce soit d’un point de vue sanitaire, économique, écologique, politique ou autre.↩

- Pensez à l’époque pas si lointaine où l’on nous disait qu’il ne fallait absolument pas porter de masque puis ensuite qu’il fallait absolument porter le masque.↩

- Le besoin de proximité sociale est aussi universel (cf Chen et al. (2015)).↩

- J’ai mis des noms suivant ces lettres, parce que sinon se représenter un « a » ou un « b » me semble peu chaleureux. Je préfère imaginer pour ma part une confrontation ou une interaction positive entre Batman et Aquaman. Libre à vous de remplacer les lettres par d’autres personnages, tels que Bilbo et Aragorn ou Bigard et Astier.↩

(à suivre…)

| Si vous trouvez ce dossier intéressant, vous pouvez témoigner de votre soutien aux travaux de Hacking Social par un don sur tipee ou sur Liberapay |