Un document de plus sur les dangers de l’application de traçage ? Nous n’allons pas reproduire ici les 13 pages documentées et augmentées de notes de référence d’une équipe de 14 spécialistes en cryptographie :

Xavier Bonnetain, University of Waterloo, Canada ; Anne Canteaut, Inria ; Véronique Cortier, CNRS, Loria ; Pierrick Gaudry, CNRS, Loria ; Lucca Hirschi, Inria ; Steve Kremer, Inria ; Stéphanie Lacour, CNRS ; Matthieu Lequesne, Sorbonne Université et Inria ; Gaëtan Leurent, Inria ; Léo Perrin, Inria ; André Schrottenloher, Inria ; Emmanuel Thomé, Inria ; Serge Vaudenay, EPFL, Suisse ; Christophe Vuillot, Inria.

… mais ils ont fait un effort tout à fait louable de pédagogie pour qu’au-delà des problèmes techniques réels, nous comprenions tous. Le document s’intitule : Le traçage anonyme, dangereux oxymore, Analyse de risques à destination des non-spécialistes

Nous vous invitons évidemment à en découvrir l’intégralité, mais voici simplement les cas fictifs (hélas réalistes), les scénarios que les spécialistes nous proposent.

Au moment où va peut-être se déclencher une offensive médiatique en faveur d’une application de surveillance de la part du gouvernement ou de Google+Apple, il n’est probablement pas inutile d’avoir des exemples simples et faciles à comprendre pour expliquer notre opposition.

Nous avons ajouté en complément la conclusion de l’ensemble du document qui précise clairement les limites de toute solution technique et les valeurs que doit respecter l’informatique. Que les auteurs soient vivement remerciés de cet exercice d’éducation de tous qu’ils ont eu l’excellente idée de placer sous licence CC-BY 4.0 .

Le joueur de foot Gronaldo doit disputer le prochain match de Ligue des champions. Pour l’empêcher de jouer, il suffit pour un adversaire de laisser son téléphone à côté de celui de Gronaldo à son insu, puis de se déclarer malade. Gronaldo recevra une alerte, car il aurait été en contact avec une personne infectée, et devra rester 14 jours éloigné des terrains

M. Lambda qui, pour éviter la contamination, ne sort de chez lui que pour faire ses courses à l’épicerie du quartier, reçoit une notification de son téléphone. Il en déduit que le responsable n’est autre que l’épicier.

Mme Toutlemonde qui, elle, croise beaucoup de gens dans la journée, reçoit une notification. Il lui suffit de discuter quelques instants avec son voisin de palier et un collègue de bureau, pour savoir que le malade ne fait pas partie de son entourage professionnel, mais qu’il habite l’immeuble. Grâce à ces indices, elle suspecte fortement (peut-être à tort) M. Harisk du 3e étage, qui est ambulancier, d’avoir contaminé tous ses voisins. Elle s’empresse de prévenir le reste des habitants de l’immeuble via les réseaux sociaux.

M. Ipokondriac voudrait savoir si ses voisins sont malades. Il récupère son vieux téléphone dans un placard, y installe l’application TraceVIRUS, et le laisse dans sa boîte aux lettres en bas de l’immeuble. Tous les voisins passent à côté à chaque fois qu’ils rentrent chez eux, et le téléphone recevra une notification si l’un d’entre eux est malade.

L’entreprise RIPOUE souhaite recruter une personne pour un CDD. Elle veut s’assurer que le candidat ne tombe pas malade entre l’entretien d’embauche et la signature du contrat. Elle utilise donc un téléphone dédié qui est allumé uniquement pendant l’entretien, et qui recevra une alerte si le candidat est testé positif plus tard.

M. Paparazzo cherche des informations sur la vie privée de Mme Star. Il soudoie Mme Rimelle, la maquilleuse qui intervient sur le tournage de son dernier film pour qu’elle allume un téléphone dédié et qu’elle le place à proximité de celui de Mme Star. M. Paparazzo récupère ensuite le téléphone. Il recevra une notification si Mme Star est infectée par le virus.

M. Hanty, qui présente des symptômes du COVID-19, est un militant antisystème. Pour dénoncer la mise en place de l’application TraceVIRUS, il attache son téléphone à son chien, et le laisse courir dans le parc toute la journée. Le lendemain il va voir le médecin et il est testé positif ; tous les promeneurs reçoivent une notification.

Le sous-marin Le Terrifiant doit appareiller dans quelques jours, mais Jean Bond est un agent étranger qui veut empêcher son départ. Il recrute Mata-Hatchoum qui présente des symptômes, et lui demande de faire le tour des bars de marins. Mata-Hatchoum va ensuite se faire tester, et 5 marins reçoivent une notification de l’application. Le Terrifiant est obligé de rester à quai.

L’élève Ducovid a un contrôle de français la semaine prochaine, mais il n’a pas lu l’œuvre au programme. Grâce à une petite annonce, il trouve M. Enrumais qui présente des symptômes et accepte de lui prêter son téléphone. Il fait passer le téléphone de M. Enrumais dans toute la classe, puis le laisse traîner en salle des profs. Il le rend ensuite à M. Enrumais, qui va voir un médecin. Le médecin constate que M. Enrumais est malade du COVID et le déclare dans l’application du téléphone. Ceci déclenche une alerte pour toute la classe et pour tous les professeurs, le lycée est fermé !

M. Rafletou veut cambrioler la maison de l’oncle canard. Avant d’entrer, il utilise une antenne pour détecter les signaux Bluetooth. Il sait que l’oncle canard utilise TraceVIRUS, et s’il n’y a pas de signal c’est que la maison est vide.

Le centre commercial La Fayote veut protéger ses clients, et refuser ceux qui n’utilisent pas l’application TraceVIRUS. Comme l’application diffuse régulièrement des messages, il suffit que le vigile à l’entrée utilise une antenne Bluetooth pour détecter les clients qui utilisent l’application, et ceux qui ne l’utilisent pas.

Peu après avoir installé l’applicationTraceVIRUS, Mme Toutlemonde entend parler de l’application GeoTraceVIRUS qui réutilise les informations TraceVIRUS pour localiser les malades. Mme Toutlemonde apprend ainsi qu’un malade s’est rendu samedi dernier au supermarché PetitPrix. Par crainte (peut-être infondée) d’attraper le virus, elle ne fera pas ses courses chez PetitPrix cette semaine.

La chaîne de supermarché SansScrupule utilise des traceurs Bluetooth pour suivre les clients dans ses magasins. Ils relient l’identifiant Bluetooth à l’identité réelle à partir de l’application MySansScrupule, ou avec les cartes bancaires lors du passage en caisse. Pendant que M. Lambda fait ses courses, ils peuvent simuler un contact avec son téléphone, et ils seront donc prévenus si M. Lambda est malade. Cette information sera transmise au service assurance du groupe.

Mme Toutlemonde a installé l’application chatsMignons sur son téléphone, sans savoir que c’est un logiciel espion (un « malware ») qui l’espionne. Après avoir déclaré dans TraceVIRUS qu’elle est malade, elle reçoit un message pour la faire chanter, menaçant de révéler sa maladie à son assurance et à son employeur qui risque de mettre fin à sa période d’essai. Une autre activité lucrative du crime organisé, très facile à mettre en œuvre dans certains des systèmes de traçage proposés, consisterait à garantir, moyennant finances, la mise en quatorzaine obligatoire de personnes ciblées.

Don Covideone vend une application InfecteTonVoisin sur Internet. Après avoir téléchargé l’application, il suffit d’approcher son téléphone d’une personne pour qu’elle reçoive une notification lui signalant qu’elle est à risque. Les attaques sont désormais possibles sans compétence technique. Ainsi, Monsieur Bouque-Maeker compte parier lors du prochain match de Ligue des champions. Par chance, il assistera à la conférence de presse de Gronaldo. Il mise alors fortement sur l’équipe adverse, pourtant donnée perdante à 10 contre 1. Il télécharge l’application InfecteTonVoisin et approche son téléphone de Gronaldo pendant l’interview. Gronaldo reçoit une alerte, il ne pourra pas disputer le match. Son équipe perd et Monsieur Bouque-Maeker remporte la mise !

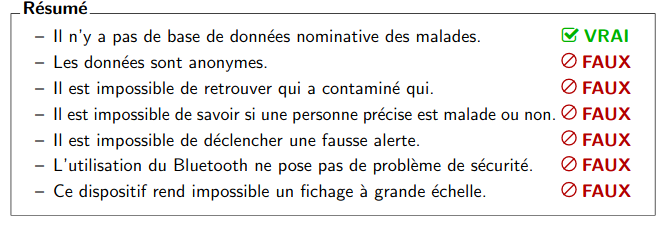

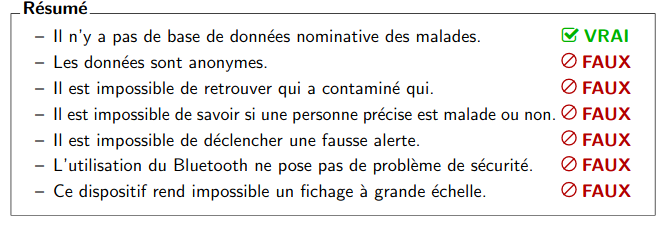

[L’image ci-dessous résume l’ensemble de l’argumentaire de 13 pages, pas seulement les cas de figure plus haut mentionnés.]

Conclusion

Le traçage des contacts pose de nombreux problèmes de sécurité et de respect de la vie privée, et les quelques scénarios que nous avons présentés n’illustrent qu’un petit nombre des détournements possibles. À cet égard, la cryptographie n’apporte que des réponses très partielles.

Nombre des situations que nous avons présentées exploitent en effet les fonctionnalités de ce type de technique, plutôt que leur mise en œuvre. Dès lors, l’arbitrage de ces risques ne pourra pas être résolu par la technique. Il relève de choix politiques qui mettront en balance les atteintes prévisibles aux droits et libertés fondamentaux et les bénéfices potentiels qui peuvent être espérés dans la lutte contre l’épidémie. À notre connaissance, l’estimation des bénéfices d’un éventuel traçage numérique est aujourd’hui encore très incertaine, alors même que les scénarios que nous avons développés ici sont, eux, connus et plausibles.

Un principe essentiel en sécurité informatique est que l’innocuité d’un système ne doit en aucun cas être présumée en comptant sur l’honnêteté de certains de ses acteurs. Ce même principe apparaît dans l’évolution de notre droit en matière de protection des données à caractère personnel. Si, avec la loi « Informatique et libertés » de 1978, c’était de la part des pouvoirs publics, et singulièrement de l’état, que des dérives étaient redoutées, les acteurs privés puis, à travers le RGPD, tous les acteurs de la société ont été associés à ces craintes. Les atteintes que les systèmes de traçage peuvent faire subir aux droits et libertés de chacun et chacune d’entre nous peuvent venir non seulement des pouvoirs publics qui en recommandent le développement et la mise en œuvre, mais aussi d’autres acteurs, collectifs ou individuels, qui sauront tirer profit des propriétés de ces systèmes comme autant de failles.

Le premier alinéa de l’article 1 de la loi de 1978 a survécu à toutes ses révisions et évolutions. L’urgence que nous ressentons collectivement face à notre situation actuelle ne doit pas nous le faire oublier : L’informatique doit être au service de chaque citoyen. […] elle ne doit porter atteinte ni à l’identité humaine, ni aux droits de l’homme, ni à la vie privée, ni aux libertés individuelles ou publiques.

Casimir

> l’innocuité d’un système ne doit en aucun cas être présumée en comptant sur l’honnêteté *de certains de ses acteurs. *

de tous les acteurs

C’est ce qui permet de résoudre le problème des généraux byzantin, qu’une majorité est alliée. Utilisé sur les blockchain, enchères, votes nominatifs entre autres.

Je me contenterai des points 7 et 11 pour mettre en balance le pour et le contre, les autres correspondent à des risques existants du bluetooth ou smartphone dont l’occurence peut-être considéré comme limité. Sachant que les logiques de sécurité ou santé publique ne sont pas les mêmes que celle de sécurité informatique (corrélation suffisante pour arrêter un médicament, couche successive en défense, etc.)

Pouhiou

Les risques ne sont pas simplement inhérents à ceux du bluetooth du smartphone car une telle application induirait de laisser activé en permanence des fréquences bluetooth que de nombreux fabricants d’Android + Apple bloquent par défaut pour des question d’autonomie mais surtout de protection des utilisatrices. Laisser ces fréquences activées en permanence permet d’espionner les utilisateurs, de leur envoyer de la pub, notamment dans les centres commerciaux.

Bref : c’est pas juste « le Bluetooth de mon oreillette ».

Casimir

Envoyer de la pub par bluetooth ?

J’avais en tête les beacons pour mesurer la présence dans un magasin.

Mais pour corréler ça à un client il faut une application du magasin sur le téléphone qui a accès aux identifiants de l’appareil (en fournissant un service de positionnement en bâtiment par exemple pour motiver l’installation)

Et en quoi est-ce différent du bluetooth d’une « oreillette connectée » ou un casque sans-fil? Le bluetooth doit être activé pour permettre ces usages, et le casque doit rester connecté pour permettre une utilisation utile.

Apple restreint les droits des applis sur l’utilisation du bluetooth pour l’émission en arrière-plan. L’appareil peut quand même être détecté.

Lors de la popularisation du bluetooth il y avait eu de belles démonstrations qui pouvait pointer une personne depuis un immeuble voisin (avec une belle antenne et le sous sous-entendu que le pointeur pouvait être remplacé par un fusil).

Et les piles réseaux bluetooth peuvent avoir des failles.

Je ne vois pas ce qui est nouveau comme risque lié à l’utilisation du bluetooth, et ça me gêne que ces risques existants soient présentés comme nouveaux. Ça décrédibilise le message à mes yeux.

Je comprends le sentiment de vouloir profiter de l’occasion pour les rappeler. Mais dans ce cas je préfère qu’ils soient présentés comme risques liés à la technologie en complément des risques spécifiques à l’application.

La perte de crédibilité des messages sur la sécurité c’est entre autre ce qui fait que trop de personnes évitent de faire des mises à jour pour des raisons de… sécurité !

Géraldine BAUDRILLIER

bonjour

je comprends que pour vous cela ne soit pas nouveau. Mais pour ma part, c’est au travers de vos échanges pour et contre et verbatim sur le bluetooth que je découvre le sujet. Alors peut être que la formulation devrait être « rien de nouveau » mais pour ma part, je trouve intéressant ces échanges.

bien à vous

Géraldine

merinos

du côté des écoles polytechniques fédérales suisses:

https://www.letemps.ch/economie/lepfl-se-distancie-projet-europeen-tracage-virus-via-telephones

Nathael Pajani

Bonjour à tous !

C’est bien tenté, dommage que la majorité des exemples ne soient pas réalistes.

Ceux avec le bluetooth par exemple : une oreillette bluetooth émet aussi des ondes sur le même canal, de même que … le Wifi !

Ha mince, pas de cambriolage, l’oncle canard est tranquile, sa box communique en continu avec son ampoule wifi du salon, et ses plantes vertes envoient leur besoin en eau en bluetooth à la pompe. Par contre Mr rapetout c’est fait prendre en tentant de cambrioler la maison du commissaire maigret dont les murs bloquent les ondes radio trop faibles pour les traverser.

Et Mr ZicMu et Mr Branché sont rentrés tranquilement au centre commercial La Fayote sans l’application parce qu’ils utilisent une oreillette bluetooth, l’un pour écouter de la musique, l’autre pour ne pas louper d’appels.

Bref, on pourrait faire de même pour tous les exemples listés, c’est un peu dommage, ça ressemble beaucoup aux campagnes FUD de microsoft et consorts … essayez plutôt d’être crédibles avec des vrais arguments, ça passera beaucoup mieux.

Pouhiou

Bonjour,

Nous (Framasoft) n’avons rien tenté, si ce n’est que de reproduire un extrait vulgarisant des situations types décrites par un collège d’expert·es en cryptographie.

C’est indiqué dans l’article, le document complet se trouve ici https://risques-tracage.fr/docs/risques-tracage.pdf

Si vous souhaitez remettre en question l’expérience et l’expertise de ces 14 personnes, n’hésitez pas à le faire directement auprès d’elles, et en prenant en compte l’intégralité de leurs arguments (et non la version la plus faible de leur argumentaire clairement exposée ici comme outil de vulgarisation).

Bref : c’est bien tenté, mais vous n’avez rien démontré, si ce n’est que vous répondez à la couverture et non à l’ouvrage.

Octave lebel

C’est bien tenté.Semer le doute à défaut d’arguments techniques de fond en empruntant le même mode humoristique que ceux que vous cherchez à disqualifier.

Le doute est au fondement de la pensée rationnelle afin de produire de la réflexion et du savoir en vue de s’éloigner des fausses croyances, des manipulateurs et de rechercher un terrain de discussion loin des polémiques stériles.Pourquoi vous arrêtez à mi-chemin?

Simon

Bonjour,

Je soutien financièrement Framasoft et la Quadrature du Net depuis en bon moment maintenant. Je le précise pour montrer que je n’ai aucune animosité en vers vous mais plutôt de la bienveillance.

Je me trompe peut être mes la plus part de vos articles sont plutôt hostiles au contact tracing.

Et je me demande si il n’y a aurait pas un certain effet du biais de confirmation et des bulles informationnelles. (dont nous sommes tous victimes)

Framasoft et la Quadrature ont une forte culture de la lutte contre les atteintes aux libertés individuelles sur internet et donc il ne serait pas étonnant que vous partiez avec un a priori négatif sur ce sujet du Contact Tracing mais le risque est de ne chercher que des informations qui confirmeraient cet a priori. Piège dans le quel il serait assez facile de tomber vu qu’on peut imaginer que votre sphère informationnelle et aussi constitué de personnes hostile a priori. L’urgence de la situation n’aidant sûrement pas.

L’autre dangers pourrait être de se focaliser sur l’impact négatif en terme de liberté individuelle de l’application généralisé du contact tracing sans prendre en compte les conséquences de son non déploiement. Conséquence sur la santé, sociale et même en terme de liberté individuelle dans le cas de la nécessité d’un deuxièmement confinement.

D’autant plus qu’il semble qu’il y ai différente façon de mettre en place le contact tracing, plus ou moins résiliente, efficace et « respectueux » des libertés individuelles.

Science4all (désolé youtube pas peertube) a fait une série de vidéo assez nuancé sur le sujet et qui explique l’intérêt du contact tracing mais aussi son impact (potentiellement limité?) sur les libertés individuelles. Je vous conseille fortement d’y jeter un oeil : https://www.youtube.com/watch?v=c_VGCnUWbWU&list=PLtzmb84AoqRS0SN8VKvAxuGOdcINPRugV&index=2 (vidéo 2, 3, 4 à l’heure ou j’écris ce commentaire)

À titre personnel, je ne suis pas un spécialiste et je n’ai aucun légitimité sur le sujet mais il me semble que vous devriez considéré cela sérieusement car mal se positionner sur ce sujet pourrait être contre-productif.

SI le contact tracing EST EFFICACE/NÉCESSAIRE pour limiter la propagation du virus (diminuer R(t)) ALORS :

Peut être qu’il serait plus adapté de communiqué sur l’intérêt du contact tracing dans cette situation bien particulière ? Peut être qui faudrait promouvoir les solutions les moins mauvaise en terme de privacy plutôt que de tout rejeter ? Peut être qu’il faudrait insister sur le coté exceptionnel de la situation et expliquer en quoi le trade-off est acceptable pour la crise actuelle mais qu’il ne devra surtout pas servir de prétexte pour généraliser des outils liberticides dans une situation « normale ». Ça serait peut être aussi l’occasion de montrer que « vous n’êtes pas systématiquement CONTRE » mais que vous avez une position nuancé et pertinente sur ce genre de sujet.

HTH

Octave Lebel

Personne n’est à l’abri de biais cognitifs, personnels, idéologiques…Nous le savons et une personne avertie en vaut deux selon l’adage (ou plusieurs).

Pourtant, la méthode selon laquelle sont menées couramment ce genre de tentatives en tentant de créer un courant d’adhésion dans un climat d’inquiétude et de nous entraîner dans des débats polémiques et idéologiques bien pratiques pour noyer le poisson et nous égarer loin de la complexité de la situation devrait nous mettre la puce à l’oreille sur la démarche de ces bienfaiteurs.

Quelle est concrètement la valeur ajoutée de ce dispositif parmi toutes les actions faites et à faire pour quels objectifs précis ? Quels sont les inconvénients à redouter ?

Etudier ces questions communiquées à nos concitoyens relève de la responsabilité de nos représentants politiques qui devraient avoir devoir de rendre publiques les éléments de leurs réflexions.

Ce n’est pas une affaire de communicants en tous genres ni de lobbyistes survitaminés.

« Mais il y a urgence » nous dit-on. L’urgence est de bien faire les choses. Il serait tant.

Florent

Bonjour,

N’est-il pas possible en roulant en voiture de faire une chaîne dans les bouchons / au feu rouge ? La voiture 1 faisant un lien avec la voiture 2, la 2 avec la 3, donc la 1 avec la 3 et ainsi de suite. Et d’ensuite se déclarer, paralysant une ville entière. Scénario alambiqué évidemment. Mais possible ou pas ?

Guy

Bonjour,

je suis complètement en phase avec ce que dit Simon.

L’article exposé ici est très intéressant, très documenté.

Mais le fait de ne trouver sur Framasoft que des positions systématiques contre le contact tracing aurait plutôt tendance pour ma part à me faire rejeter cet avis en classant de « parti pris ».

De la même manière opposer des arguments plus politiques que relatif à la technique des logiciels à aussi tendance à me faire rejeter cet avis.

Je parle d’avis comme « revalorisation des rémunérations et des conditions de travail du personnel de santé » ou « plus d’importance pour la santé publique, comme la production et la distribution de masques ». Ces arguments sont vrais, justes et je les partage mais n’ont pas leur place dans une étude technique.

Pour ma part le sujet m’a techniquement intéressé et j’ai lu les spécifications des protocoles ROBERT et DP3T c’est très bien fait, par des scientifiques de haut niveau, bien expliqué et puis mis en ligne et LIBRE! Ça ne mérite tour de même pas d’être jeter à la poubelle sans autre forme de procès.

D’autre part merci à Framasoft, pour l’excellent travail, je vous suis et vous soutient depuis des années (je suis utilisateur de logiciel libre depuis 1998) c’est bien pour ça que je tenais à exprimer mon avis.

Prenez soin de vous.

Tom

Votre lien mène a une page plus qu’étrange, qui pourrait apparenter à de la pédopornographie. Si le commentaire pouvait être modéré.