Laissons Google tranquille (mais pas trop)

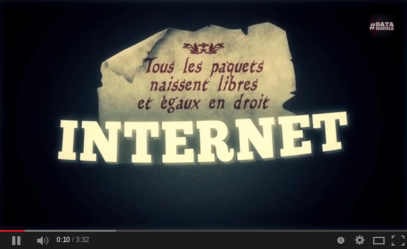

Un article qui « défend » Google sur le framablog… sérieusement ? Oui : sérieusement. Car ce billet d’Evgeny Morozov ne défend pas Google, ni Facebook ni leurs consorts, mais il incite nos politiques à ne pas céder à la facilité de marteler le … Lire la suite