L’open source avec des mots simples.

Ah… il n’est pas si loin, le temps des réveillons et des repas de famille. Les retrouvailles, les dîners où l’on découvre sa belle-famille, les conversations qui défont et refont le monde… Seulement voilà, quand on travaille dans l’open source il est une question que l’on redoute particulièrement : « Mais dis-moi, ça consiste en quoi, ton travail, en fait ? »

Quelques fourchettes se posent, quelques nuques se tendent, l’oreille aux aguets. Il faut dire que, chez les Dupuis-Morizeau (notre sympathique famille-témoin qui a pris le relais des « Michus » depuis leur Normandie natale) l’open source relève de la charade…

On sait qu’il s’agit d’informatique. D’une informatique plutôt… « bien », comme ces légumes des AMAP qui ont meilleure presse que ceux des supermarchés. Mais… en quoi est-ce un métier ? Comment peut-on y gagner sa vie ? Est-ce réaliste dans notre monde où l’économie fait loi…?

Voici donc un petit guide pour expliquer le logiciel libre à votre belle-famille, lors de vos prochaines vacances.

Pouhiou.

Comment impressionner sa belle famille

L’open source pour les non-techniciens.

par Brian Proffitt.

Article original paru sur le blog de RedHat

Traduction Framalang : Simon, sinma, lamessen, McKael, goofy, niilos, nilux, Bussy, niilos, r0u, Tim, audionuma, r0u, Diab, et les anonymes…

En repensant à ces dernières vacances, je dois dire qu’au final, c’était plutôt détendu (ce n’est pas toujours acquis lorsque les proches font partie de l’équation.)

Cette année, j’ai passé Noël avec ma belle-famille et c’était la première fois qu’on se voyait vraiment depuis que j’ai commencé à travailler sur le projet oVirt. Tout ce que ma belle-famille savait était que j’avais obtenu un nouveau travail et que je voyageais beaucoup. Ce qui, naturellement, a suscité l’inévitable question : qu’est ce donc que je fais exactement ?

Difficile de répondre à cela aux gens en dehors du monde des TIC. Si je dis à un groupe de confrères, « je suis un animateur de communauté open source », je peux être raisonnablement sûr qu’ils auront au moins compris partiellement. Ils seront certainement encore à côté (de la plaque) dans leurs suppositions (« tu es un de ces hippies ? »), mais au moins on sera sur le terrain de la compréhension.

En-dehors des TIC, non seulement nous ne jouons pas dans la même cour de récré, mais il n’y a même pas une compréhension mutuelle des règles du jeu en cours.

Cette fois, c’est mon beau-père qui a posé la question. Je l’ai aidé à combattre les problèmes de sa machine Windows pendant des années, et il a retenu de nombreuses bonnes pratiques que j’ai essayé de lui transmettre (« ouvre ce genre de courriel et dis adieu à tes données » — ce genre de choses.) Pour expliquer l’open source en général, voilà ce que moi (ainsi que ma femme, par moments) je lui ai dit.

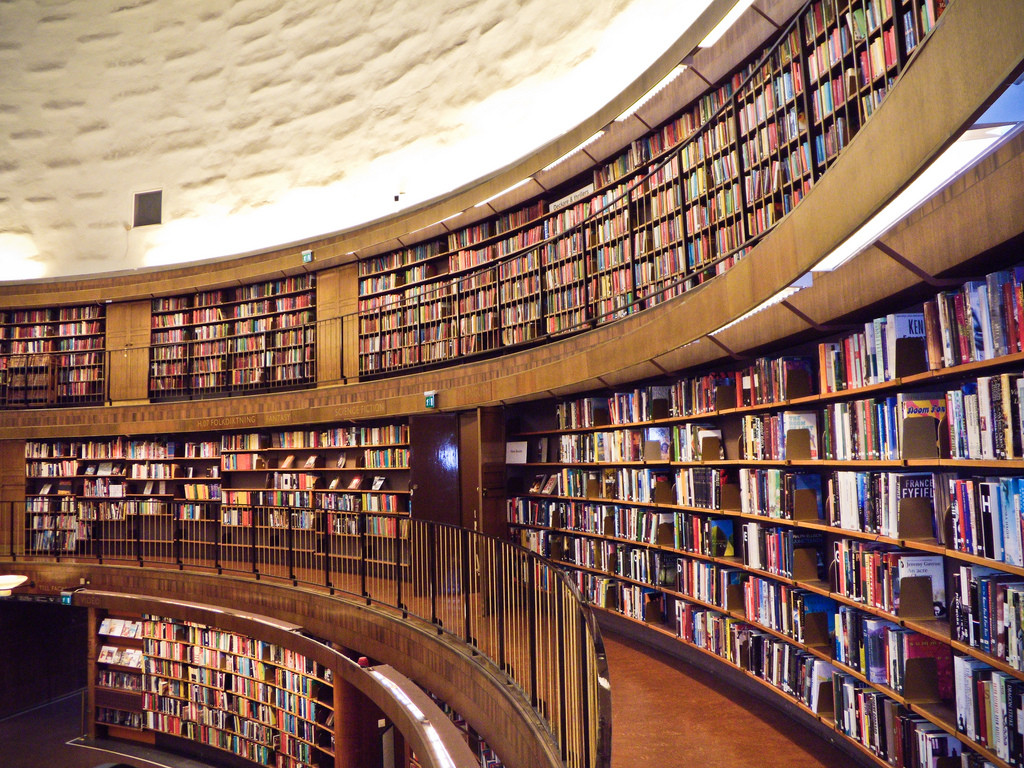

Imagine, ai-je commencé, que tous les logiciels qui tournent sur ton ordinateur sont comme une collection de livres dans une bibliothèque. Certains livres sont neufs, certains sont intéressants, certains ne le sont pas. Mais quels que soient leur sujet, ces livres ont un point commun : ce sont des livres. Ils sont comme ils sont, figés. Les mots inscrits sur les pages sont indélébiles, écrits par les auteurs et ils apparaîtront pour toujours comme ils ont été publiés.

De temps en temps, une nouvelle édition du livre peut paraître, en particulier si le livre est populaire. La nouvelle édition contiendra moins de coquilles et peut-être de l’information mise à jour. D’autres auteurs peuvent faire surface et écrire de nouveaux ouvrages, approfondis par rapport aux best-sellers, en complément. Mais tout au long de ce processus, ces livres sont figés à partir du moment où ils sont publiés.

C’est comme ça, disais-je, que la majorité des logiciels sur ton ordinateur fonctionnent. L’ordinateur peut les lire et les utiliser, mais personne, hormis les auteurs ou les éditeurs des logiciels, ne peut les changer.

Maintenant imagine le contenu de ces livres sur un support moins immuable. Par exemple une série de pages web. Le contenu commence de la même manière que pour les livres papiers, mais il est plus simple et plus rapide d’apporter des changements à ce contenu. Pas besoin de ré-imprimer le livre pour corriger « Appelez-moi Iggy ». Maintenant, ajoute à cela que comme tout peut être facilement modifié, tout le monde a le droit de lire un livre, et d’y apporter des changements. Et chacun de ces livres est gratuit.

C’est cela, lui disais-je, le logiciel open source. Il est installé tel quel, mais (si tu le souhaites), tu peux y apporter les modifications qui répondront à tes besoins. Un manuel rassemblant les instructions de réparation de tous les tracteurs au monde peut être réduit en un seul qui concerne seulement les tracteurs qui t’intéressent. Ou bien tu peux corriger toi-même toutes les fautes que tu trouveras dans le livre.

Puis vint l’inévitable question :

« Donc si tu donnes ces livres gratuitement, comment gagnes-tu de l’argent ? »

Eh bien, ai-je répondu, tu te rappelles les livres complémentaires que j’ai mentionnés ? Pense à eux comme des logiciels dont ton entreprise a besoin pour mener à bien son activité. Pour obtenir des logiciels meilleurs, plus efficaces, tu as besoin de les ajuster au logiciel libre de départ. Et ces ajustements, c’est là le plus important, demandent des compétences.

En effet, même si le logiciel est ouvert, il faut des compétences pour le modifier. De la même manière qu’il en faut pour écrire des livres. Si tu as ces compétences, alors c’est facile : récupérer le logiciel libre, y apporter ses modifications, et c’est parti. Mais ceux qui ont le plus de compétences et de connaissances sont, comme tu t’en doutes, les personnes qui ont écrit ce logiciel en premier lieu. Ainsi elles offriront leur aide à ceux qui en ont besoin. S’il s’agit d’entreprises commerciales, comme Red Hat, SUSE ou Canonical, elles monnaieront leur aide aux clients, ce qui générera un revenu.

Ça a semblé faire tilt.

« Donc toi tu écris les programmes ?»

— Non, étant donné que les gens de la communauté peuvent et vont le faire. Mon travail consiste à rendre le logiciel plus simple à utiliser (comment mieux lire le livre) et à écrire (en aidant à rassembler des procédures et des outils pour écrire des livres plus efficacement). Parce qu’on a besoin d’une certaine forme d’organisation. Donc je trouve des gens intéressés par l’évolution du logiciel et des gens qui trouvent un intérêt à utiliser ce logiciel. Et, comme il y a un intérêt commercial au logiciel, certains me rémunéreront pour faire ça.

De toute évidence, il y a des nuances que je n’ai pas approfondies, comme les licences permissives contre les licences restrictives, la gouvernance et les paramètres. Mais pour le moment, c’est là l’explication la plus efficace que j’ai utilisée pour illustrer l’idée d’open source et de la communauté. Dans cet esprit, n’hésitez pas à l’utiliser ou à l’améliorer.

Le Framablog a ouvert ses portes en septembre 2006 et dépasse désormais le millier d’articles !

Le Framablog a ouvert ses portes en septembre 2006 et dépasse désormais le millier d’articles ! À la suite des attentats épouvantables subis par Paris il y a quelques jours, il n’aura fallu que 24 heures à la Commission européenne pour déclarer qu’elle allait proposer une nouvelle série de mesures anti-terroristes pour l’Union européenne dans un délai d’un mois. On ne sait pas encore quel sera le contenu de ces lois ; mais l’idée même d’une nouvelle législation est une grave erreur.

À la suite des attentats épouvantables subis par Paris il y a quelques jours, il n’aura fallu que 24 heures à la Commission européenne pour déclarer qu’elle allait proposer une nouvelle série de mesures anti-terroristes pour l’Union européenne dans un délai d’un mois. On ne sait pas encore quel sera le contenu de ces lois ; mais l’idée même d’une nouvelle législation est une grave erreur. En mai dernier, sur l’événement « Vosges Opération Libre », j’ai eu la chance d’assister à une conférence de

En mai dernier, sur l’événement « Vosges Opération Libre », j’ai eu la chance d’assister à une conférence de